连接 Windows Active Directory 身份源

在 Windows 服务器安装 Active Directory 以及相关配置

在 Windows 服务器安装 AD Connector

在 Authing 创建一个应用

使用 Windows Active Directory 用户目录登录

Windows Active Directory 用户目录双向同步

在 Windows 服务器安装 Active Directory 以及相关配置

本文包含以下章节:

- Windows Active Directory 在 Windows Server 下的安装

- 安装 AD LDS

- 配置 AD 域服务

- 检查 Active Directory 服务连接

- 安装 AD CS

- 配置 AD CS

- 测试通过

ldaps连接 Active Directory AD 相关策略的修改与测试- 相关

服务以及配置的目的

¶ Windows Active Directory 在 Windows Server 下的安装

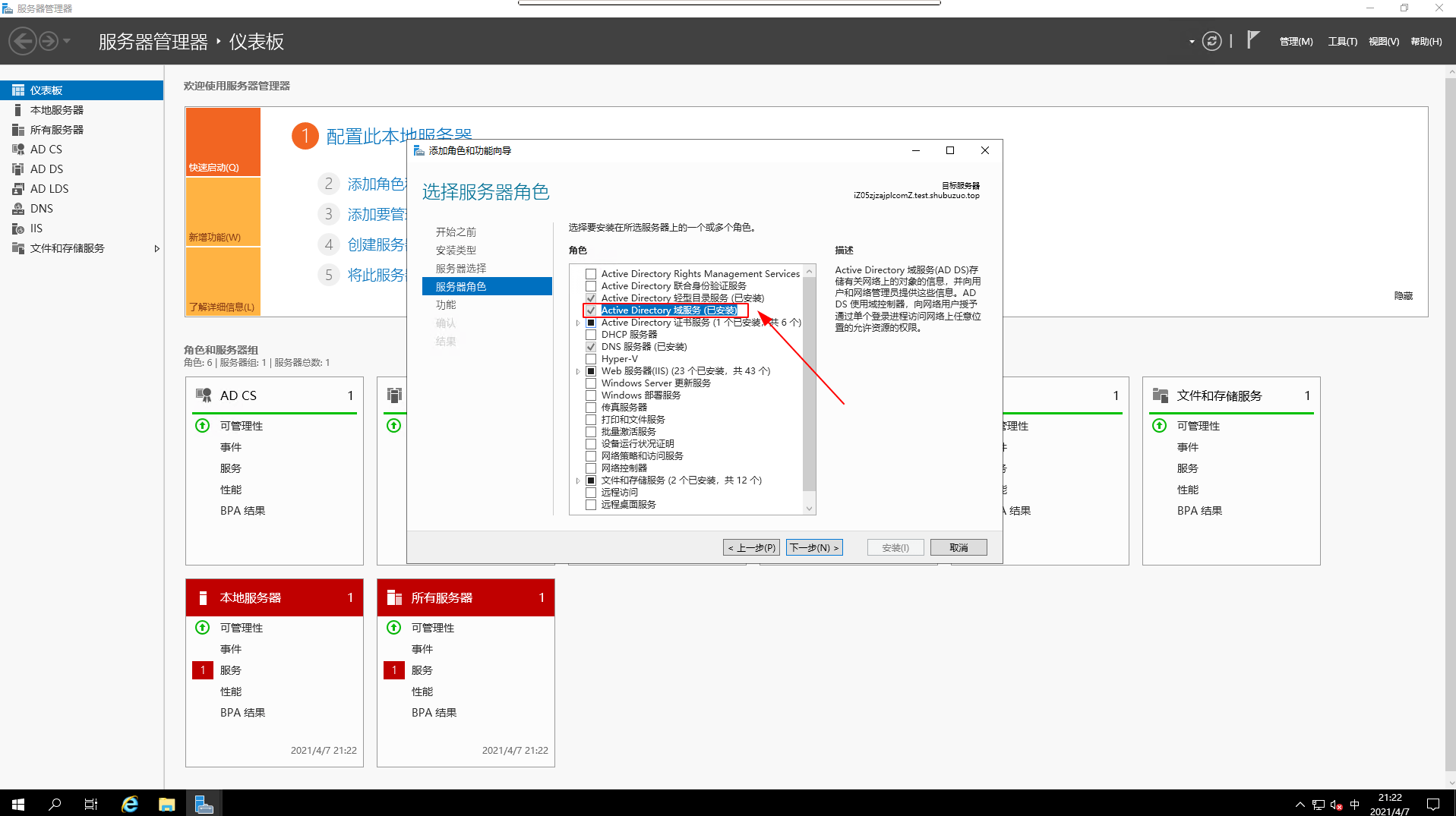

¶ 安装 AD 域服务

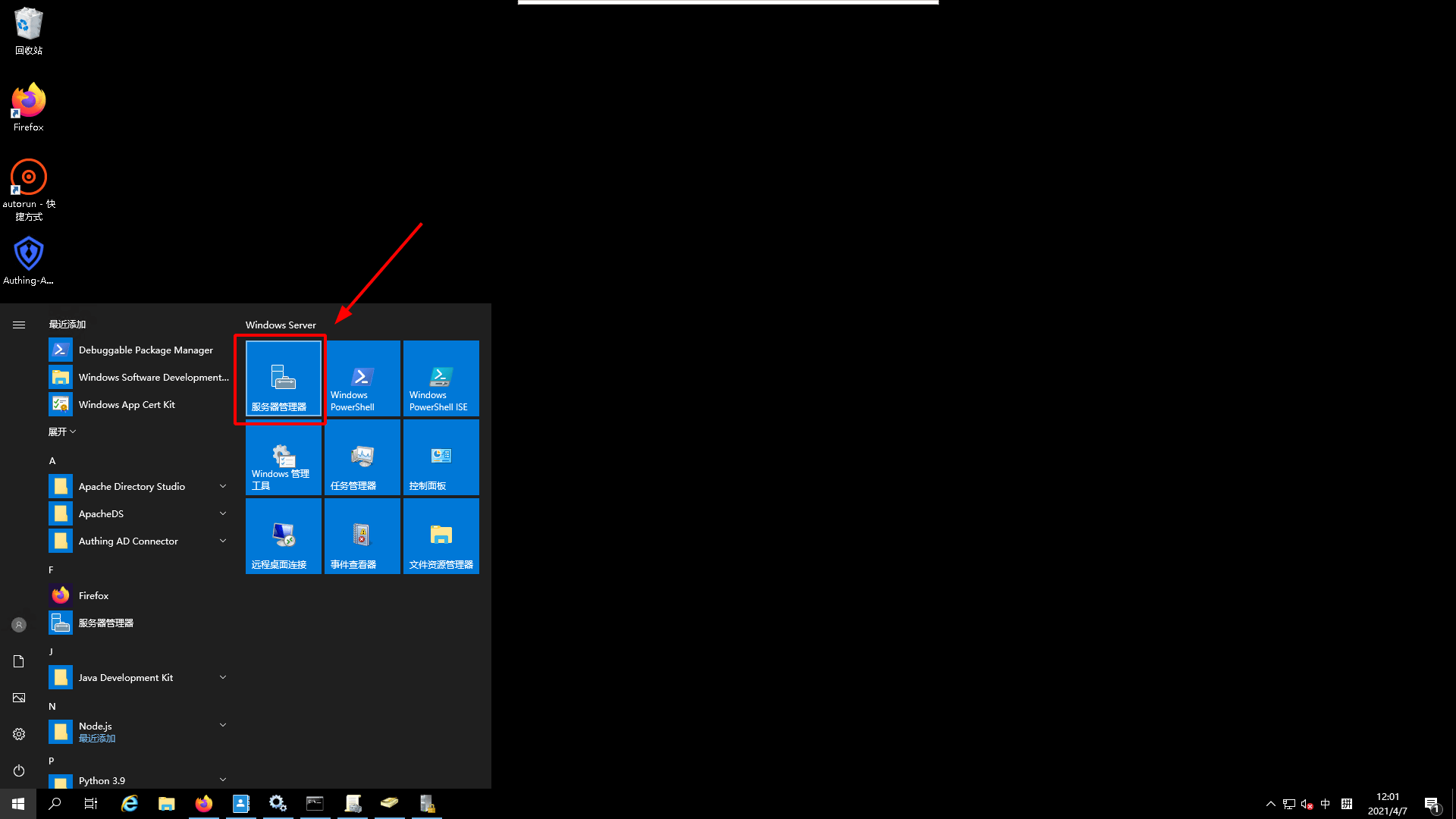

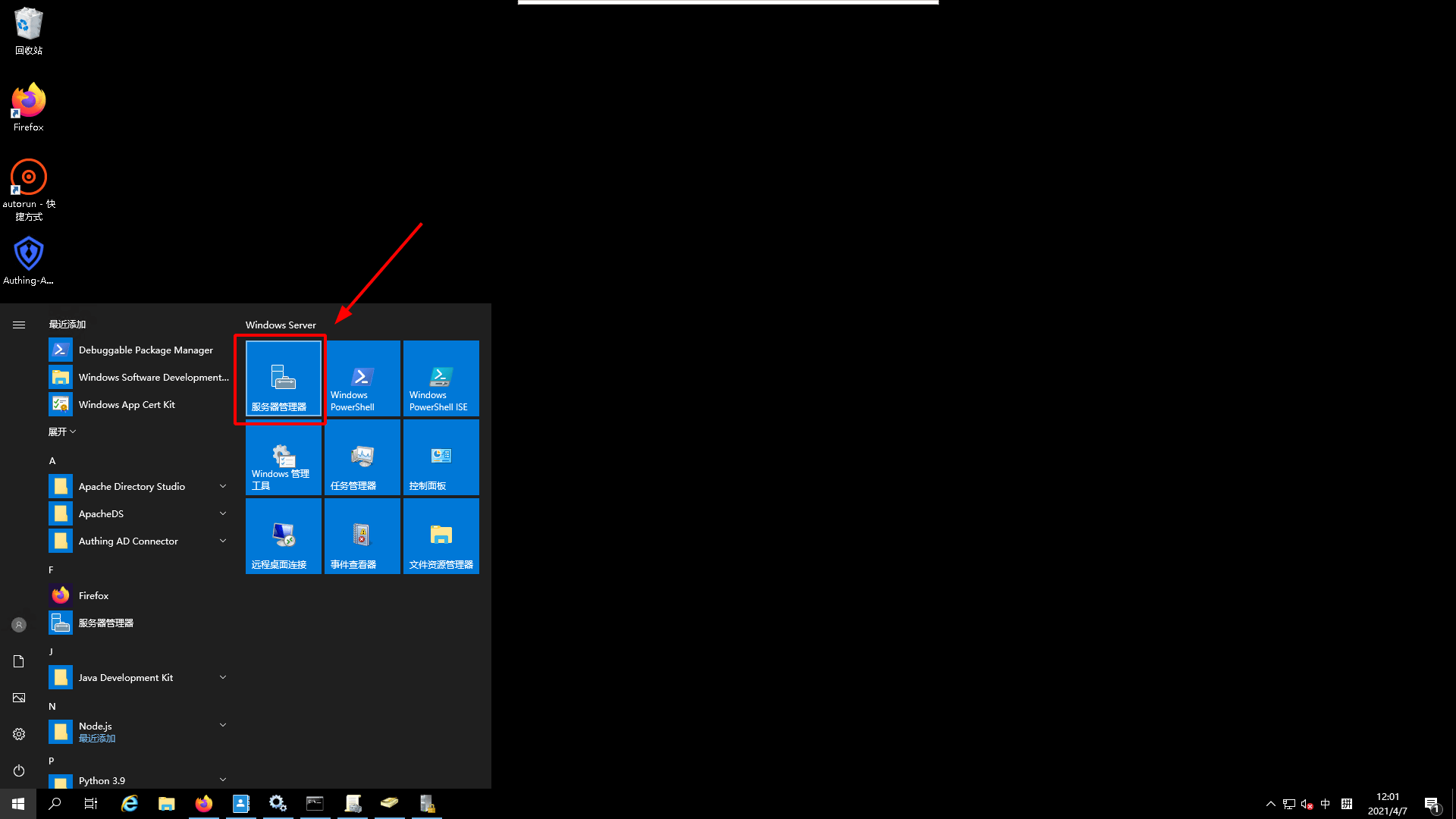

- 打开 Windows Server 中的

服务管理器

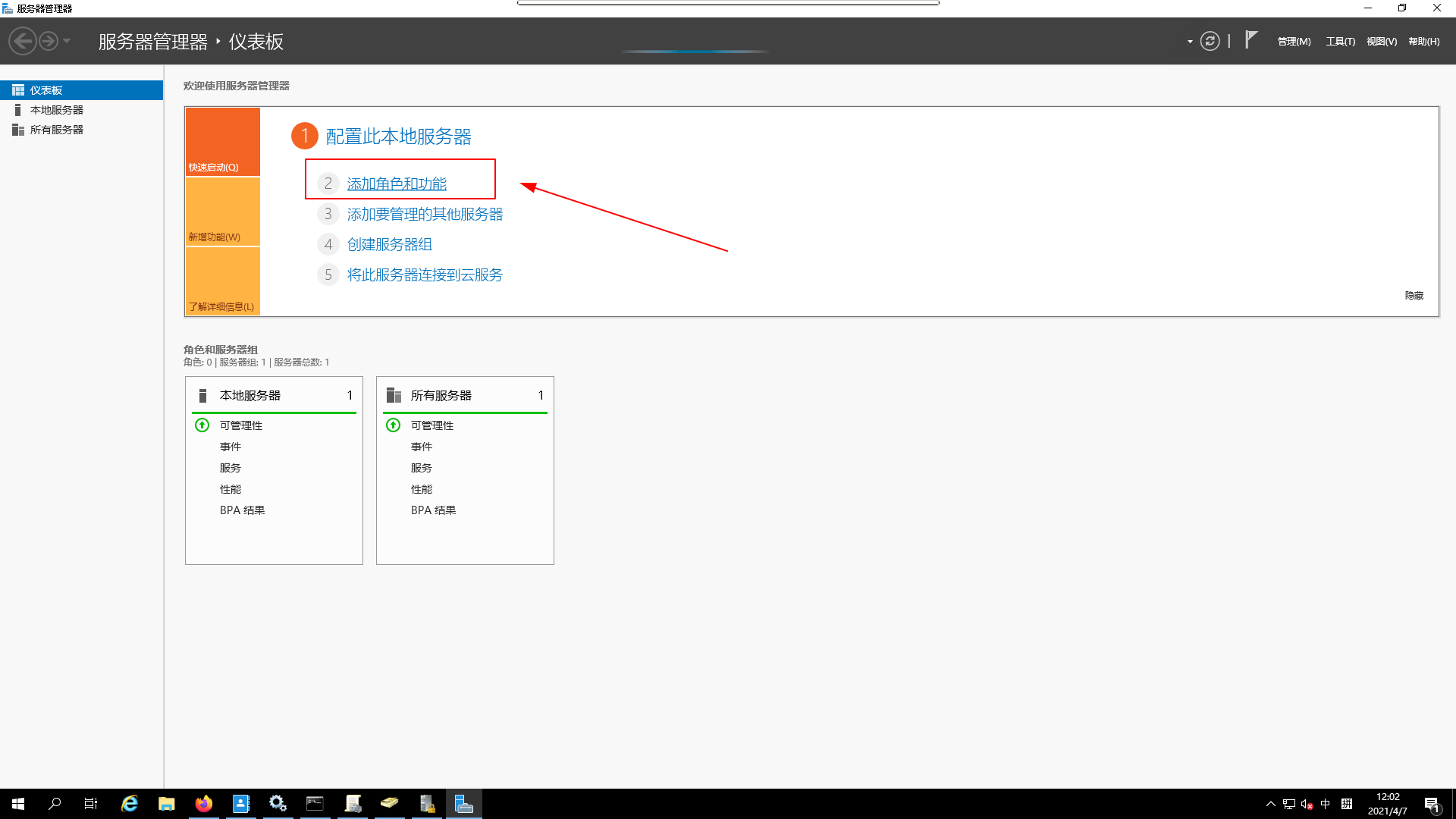

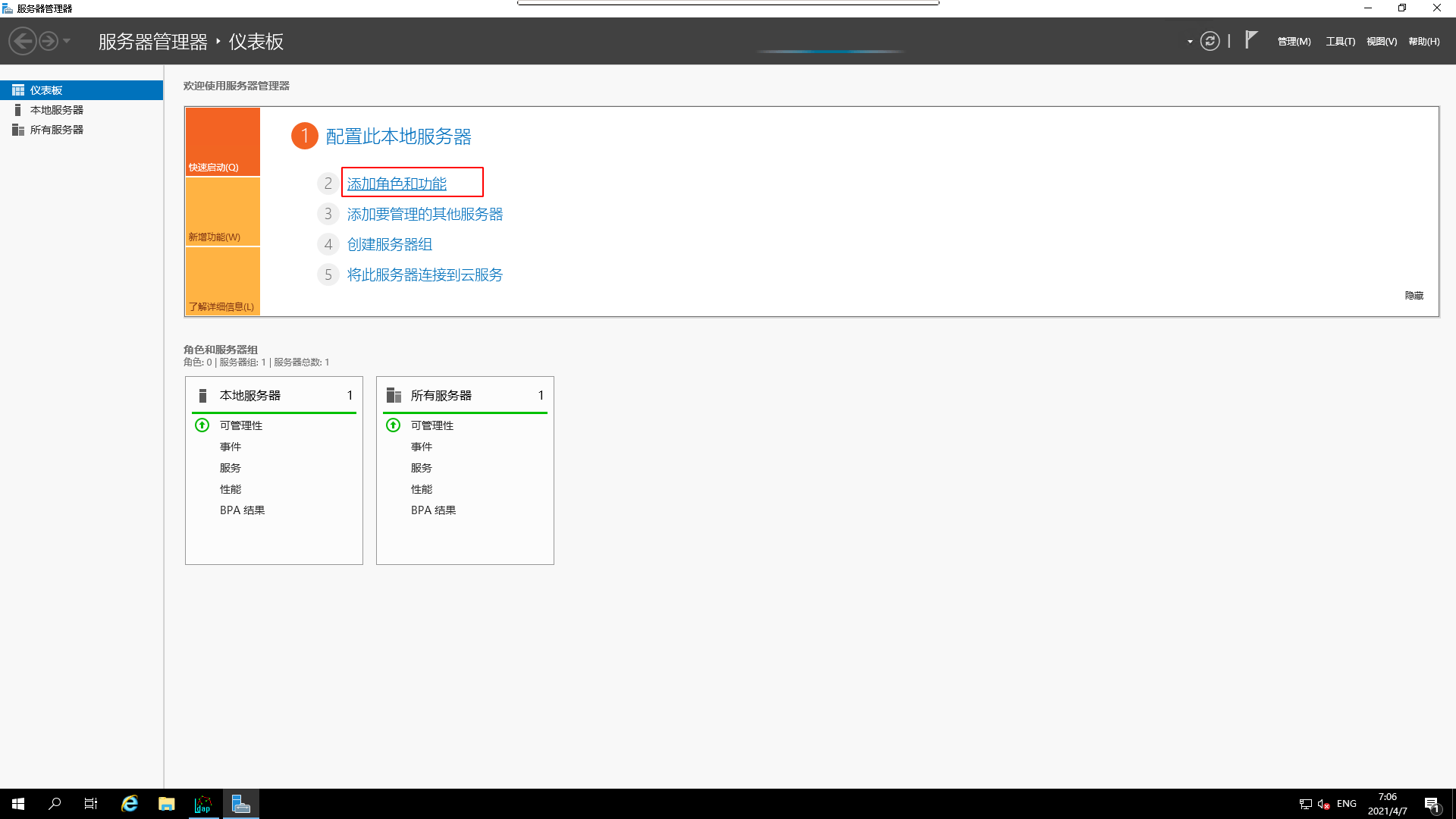

- 选择

添加角色和功能

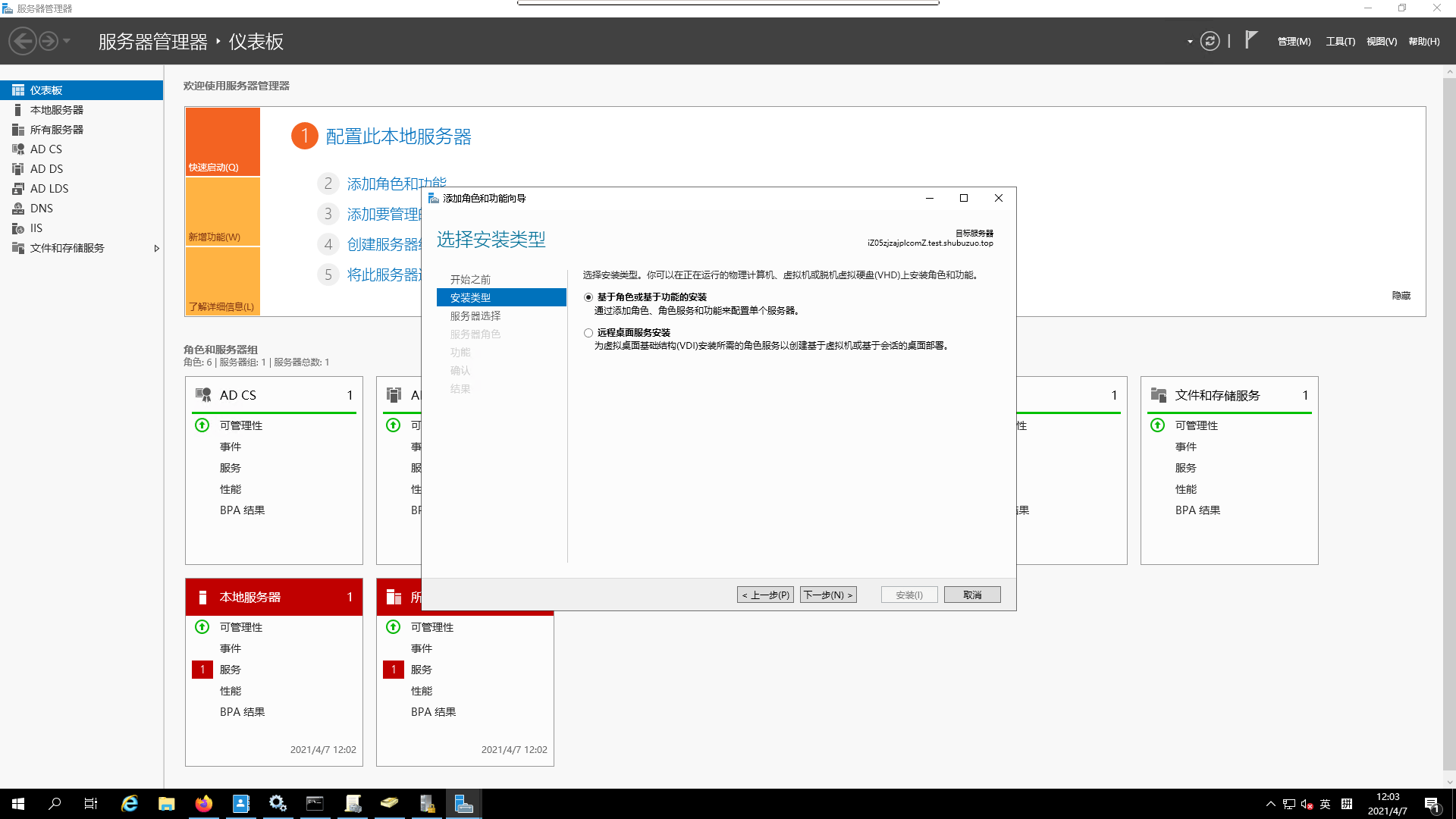

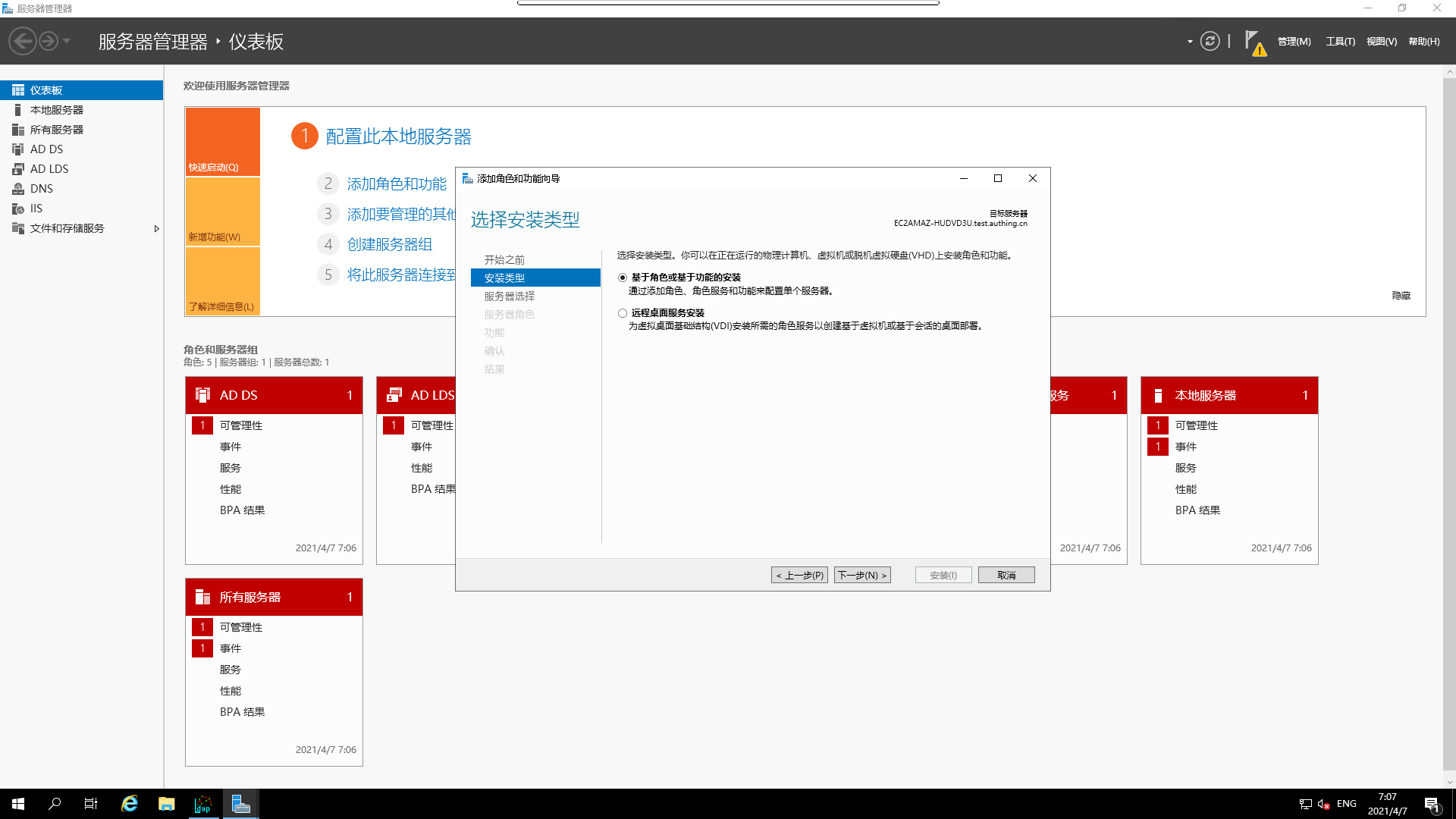

- 选择

安装类型

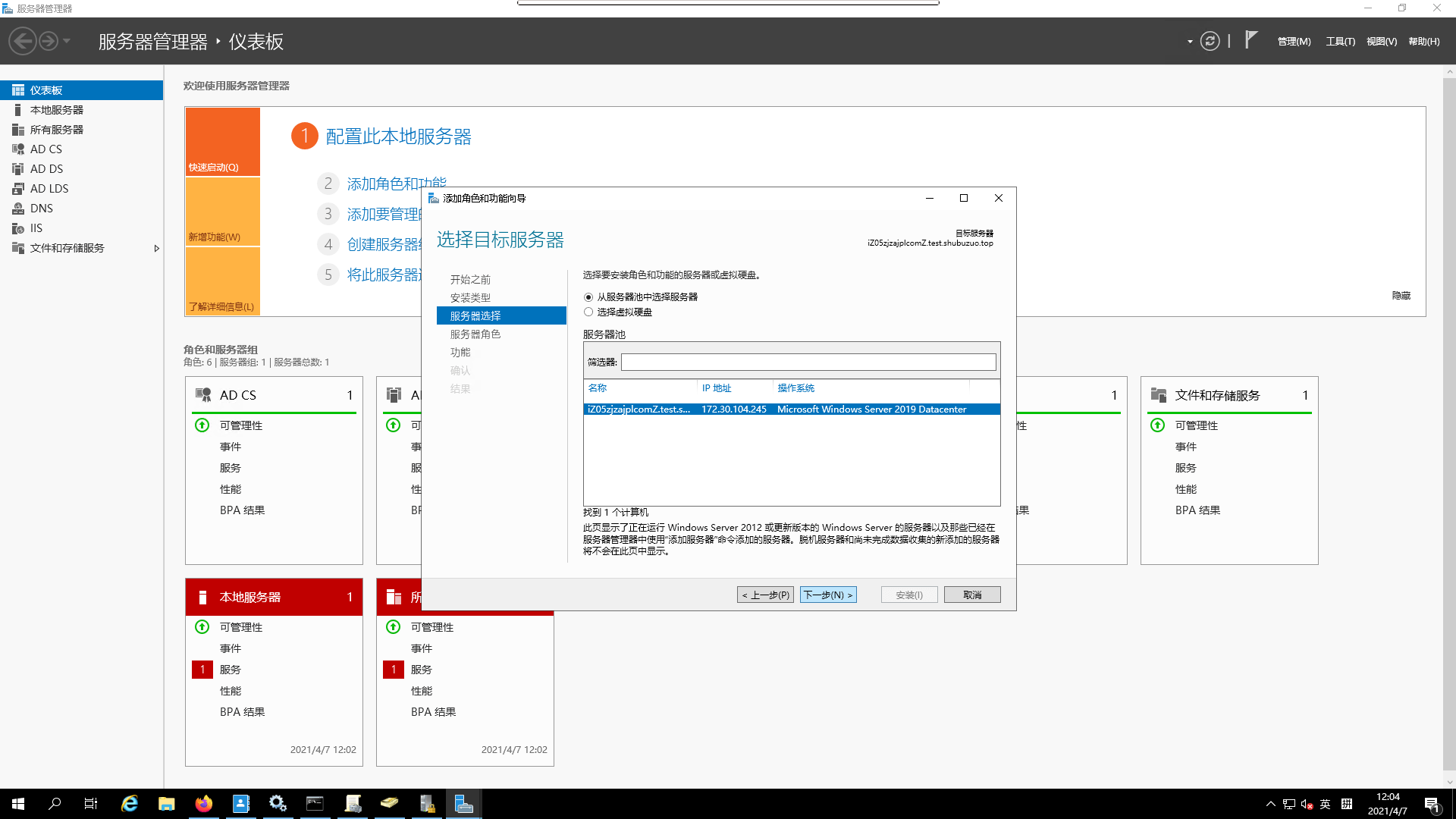

服务器选择

- 选择

服务器角色

- 选择

功能

- 确认

- AD LDS

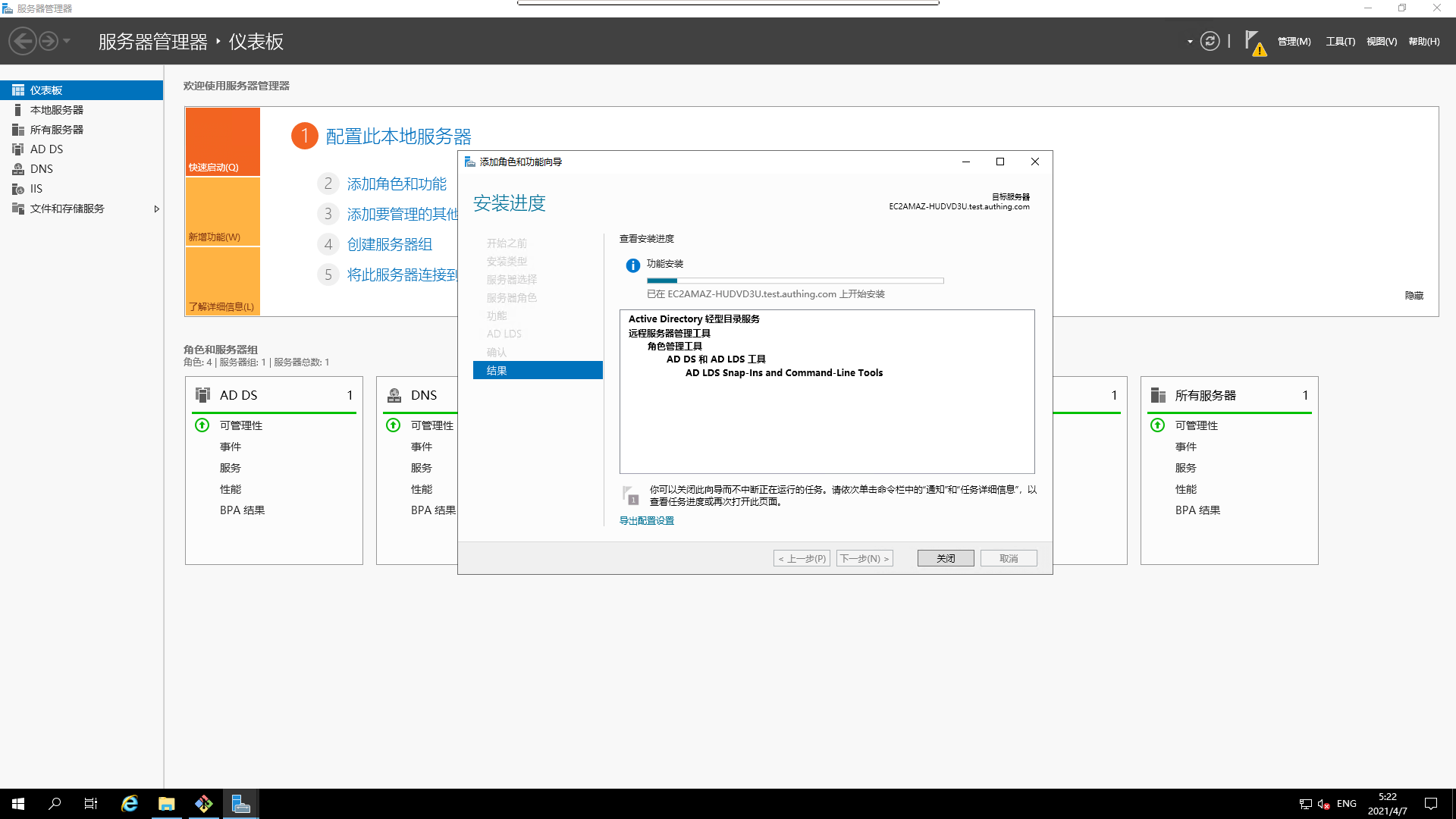

- 安装中

- 安装成功

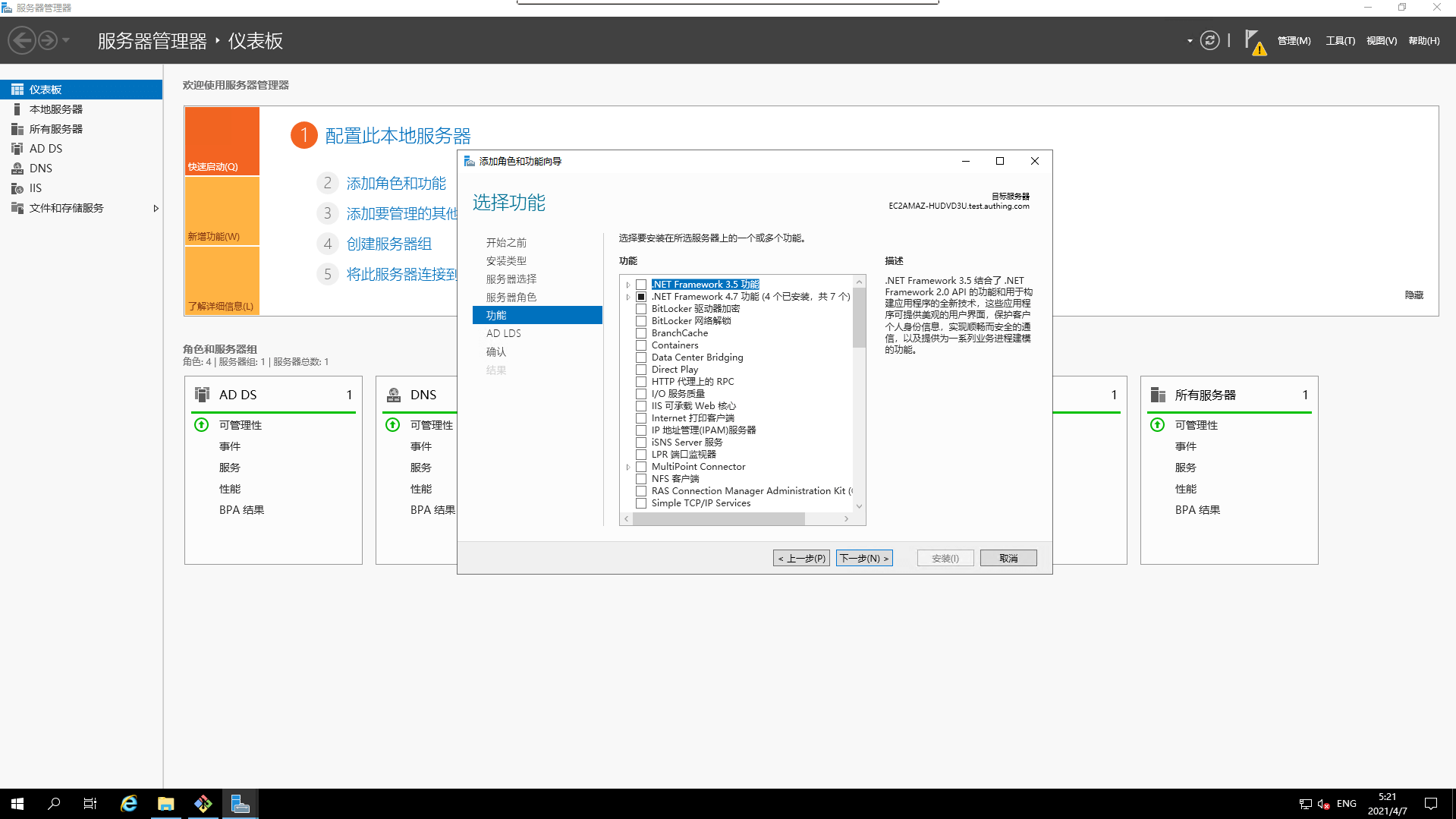

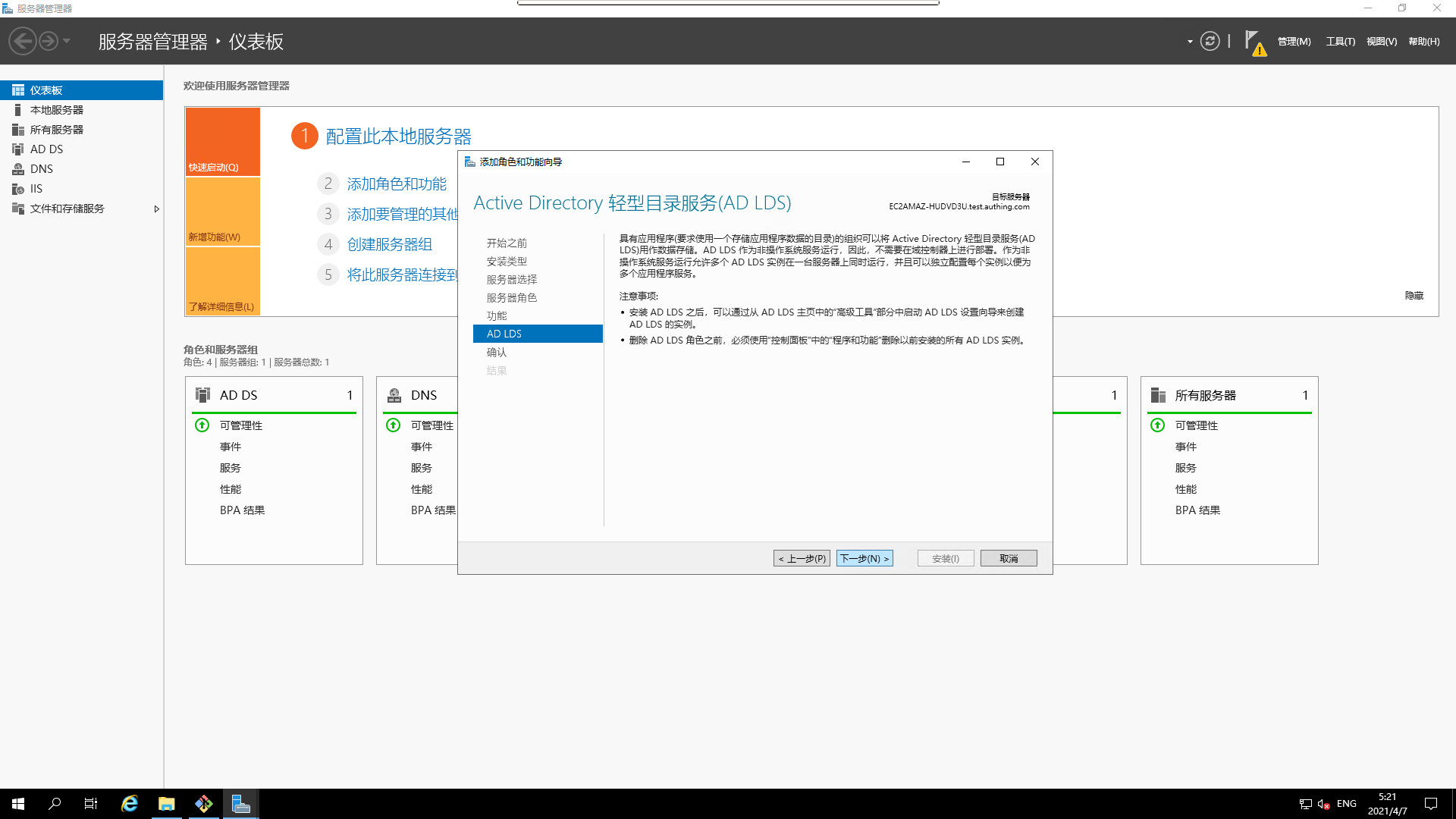

¶ 安装 AD LDS

需要提醒的是, AD LDS 并不是必须要安装的, 您也可以选择不进行安装, 直接进行

配置 AD 域服务的安装, 此处只是提供安装过程, 以及需要注意的点。

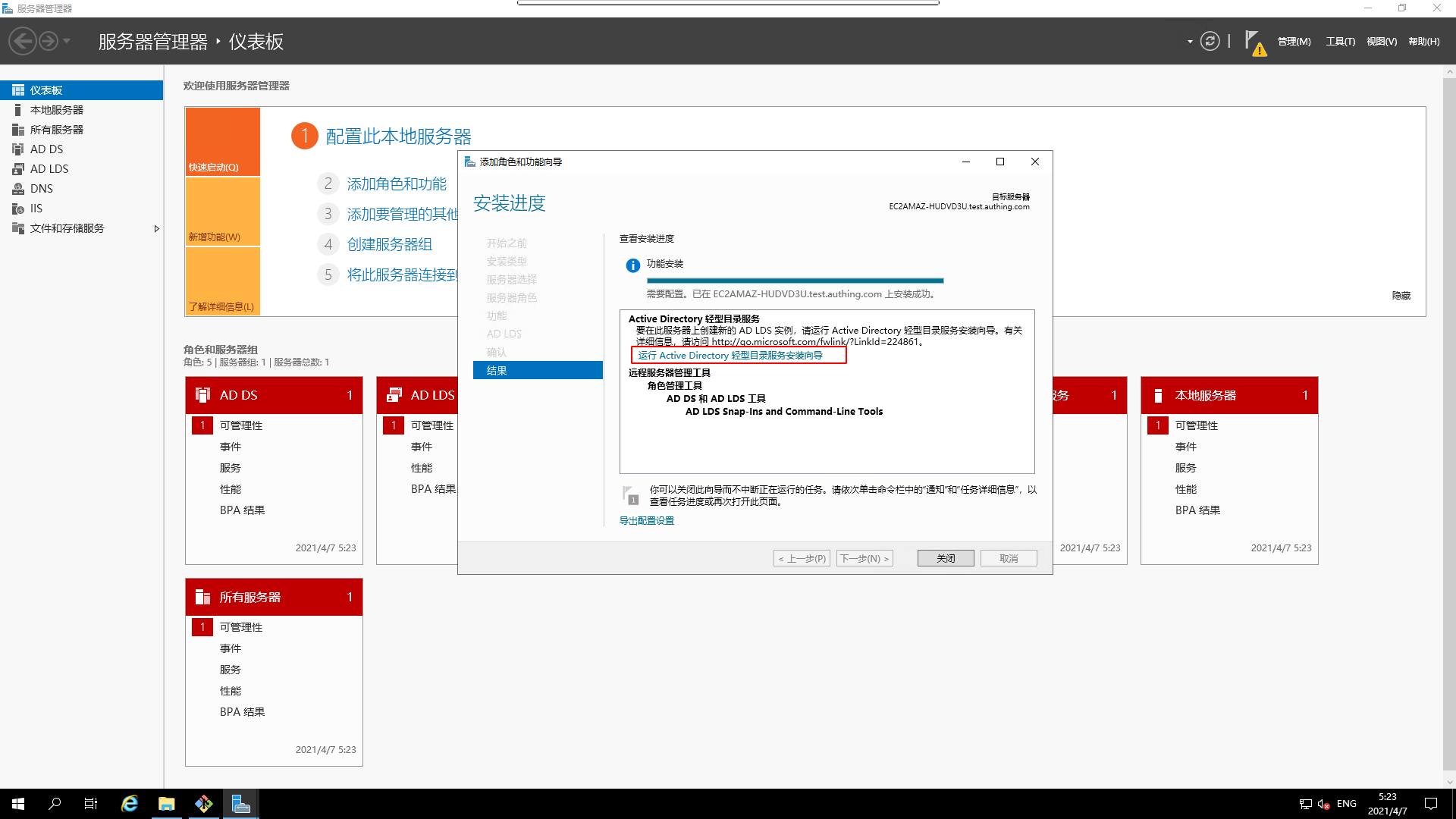

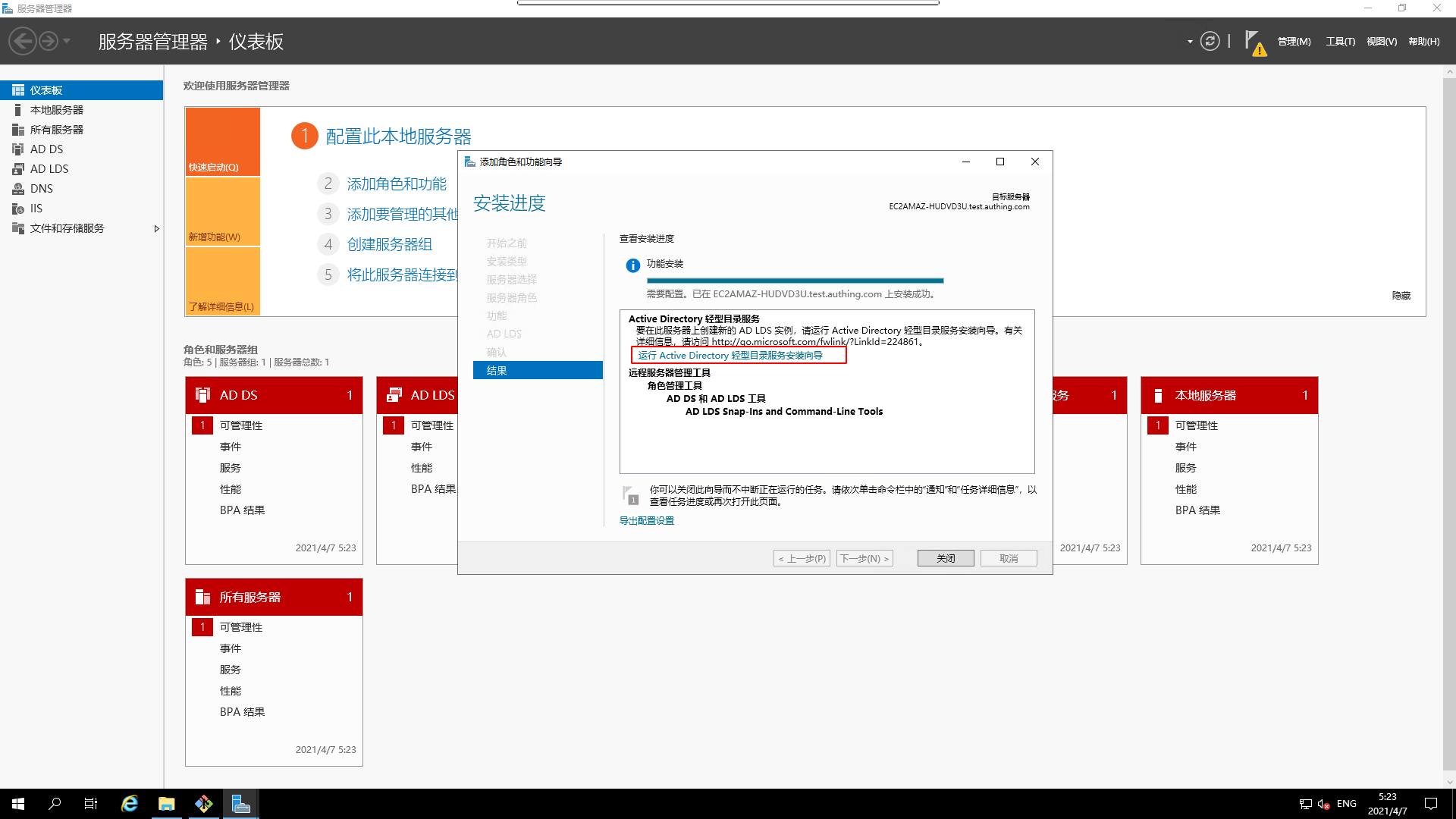

- 运行

安装向导

- 安装向导

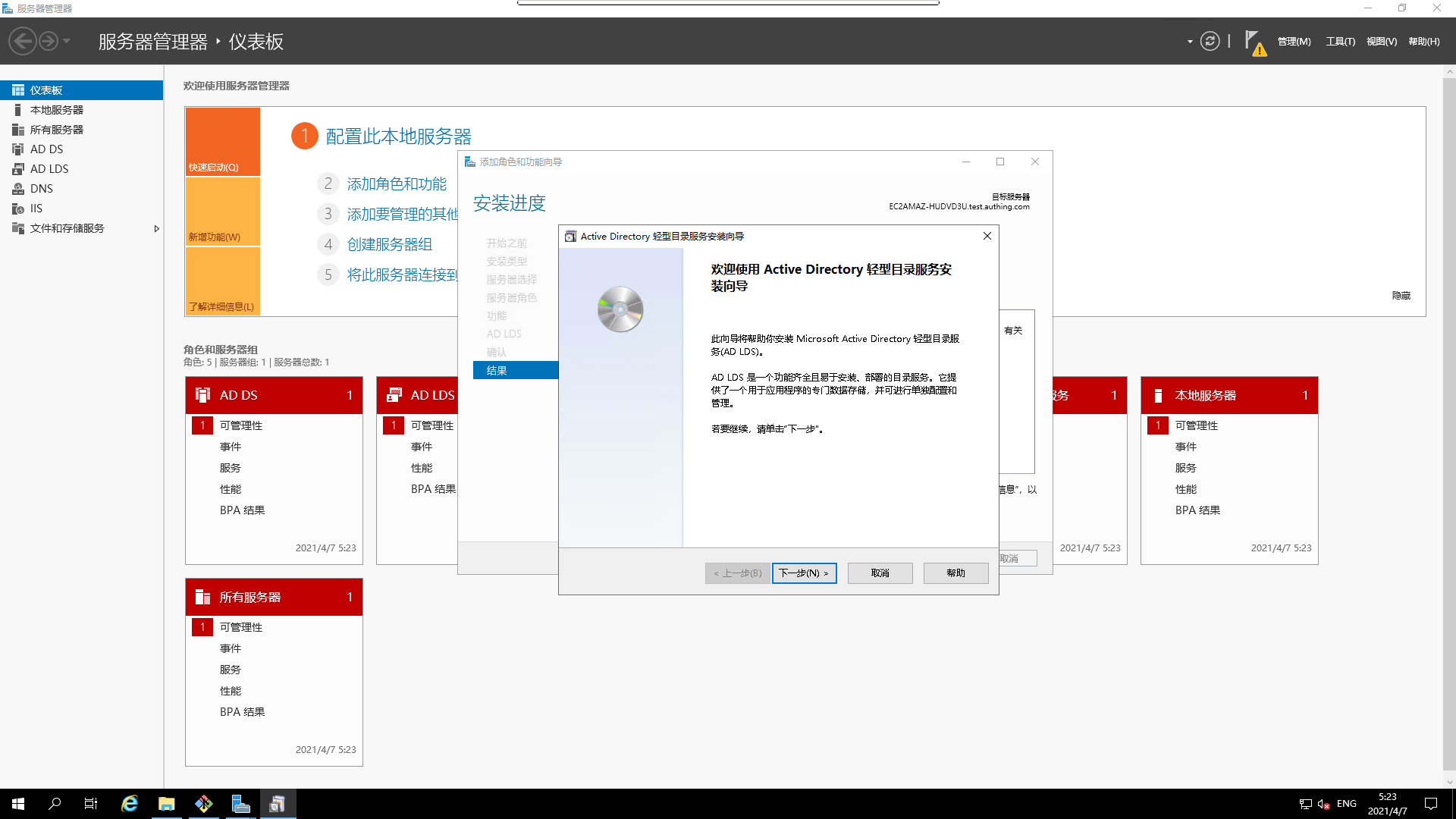

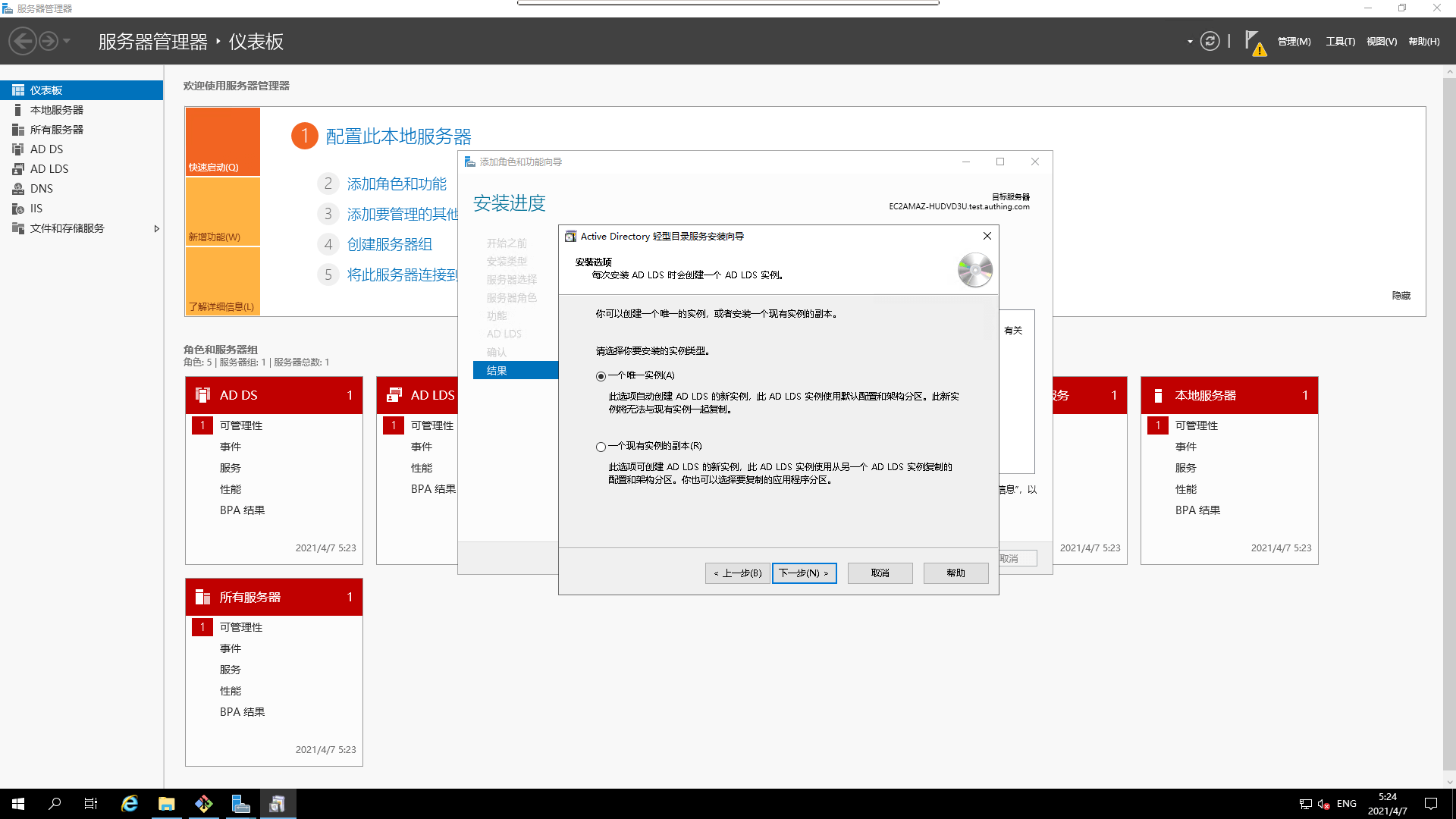

- 创建 AD LDS 实例

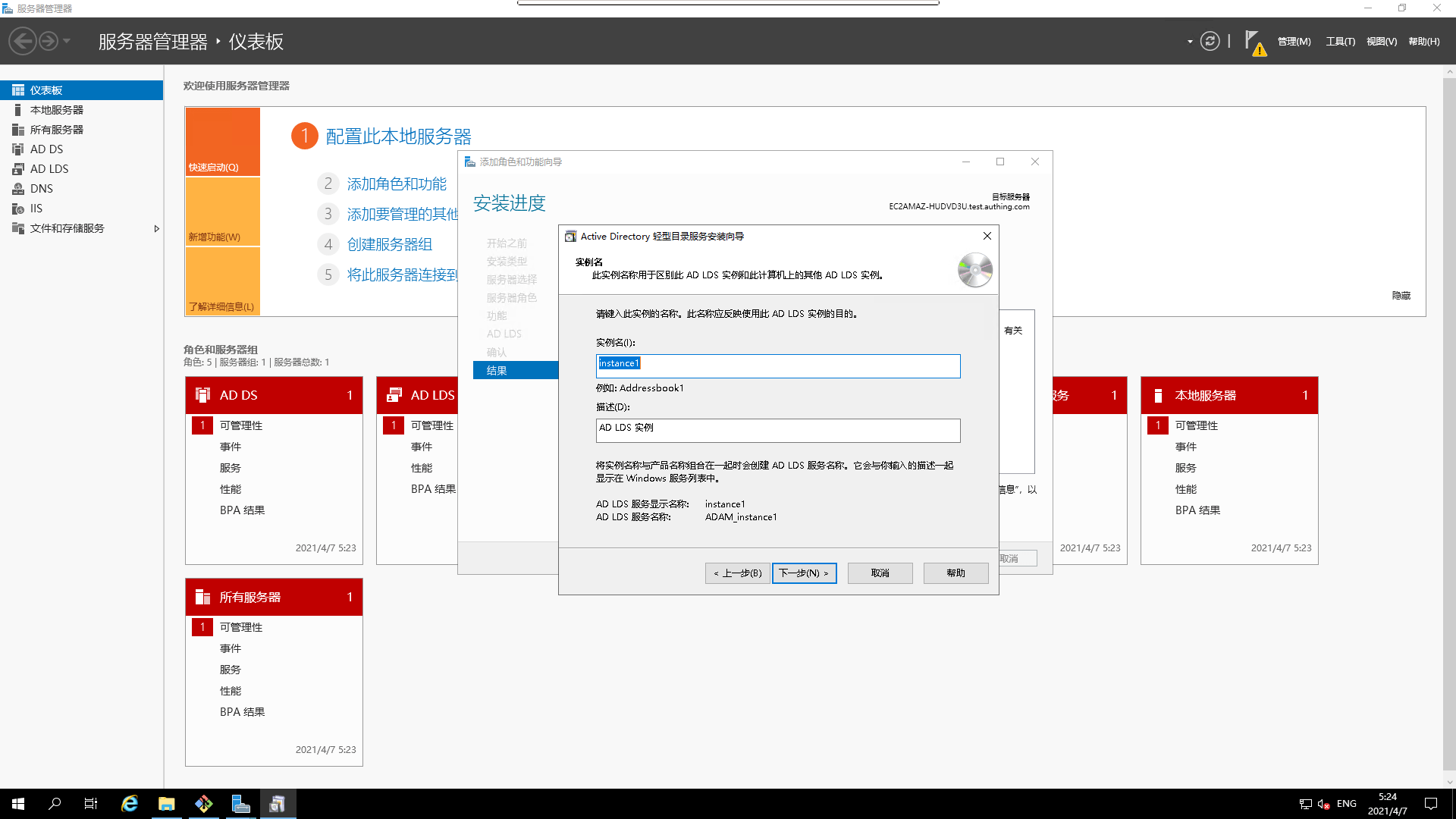

- 设置

实例名字

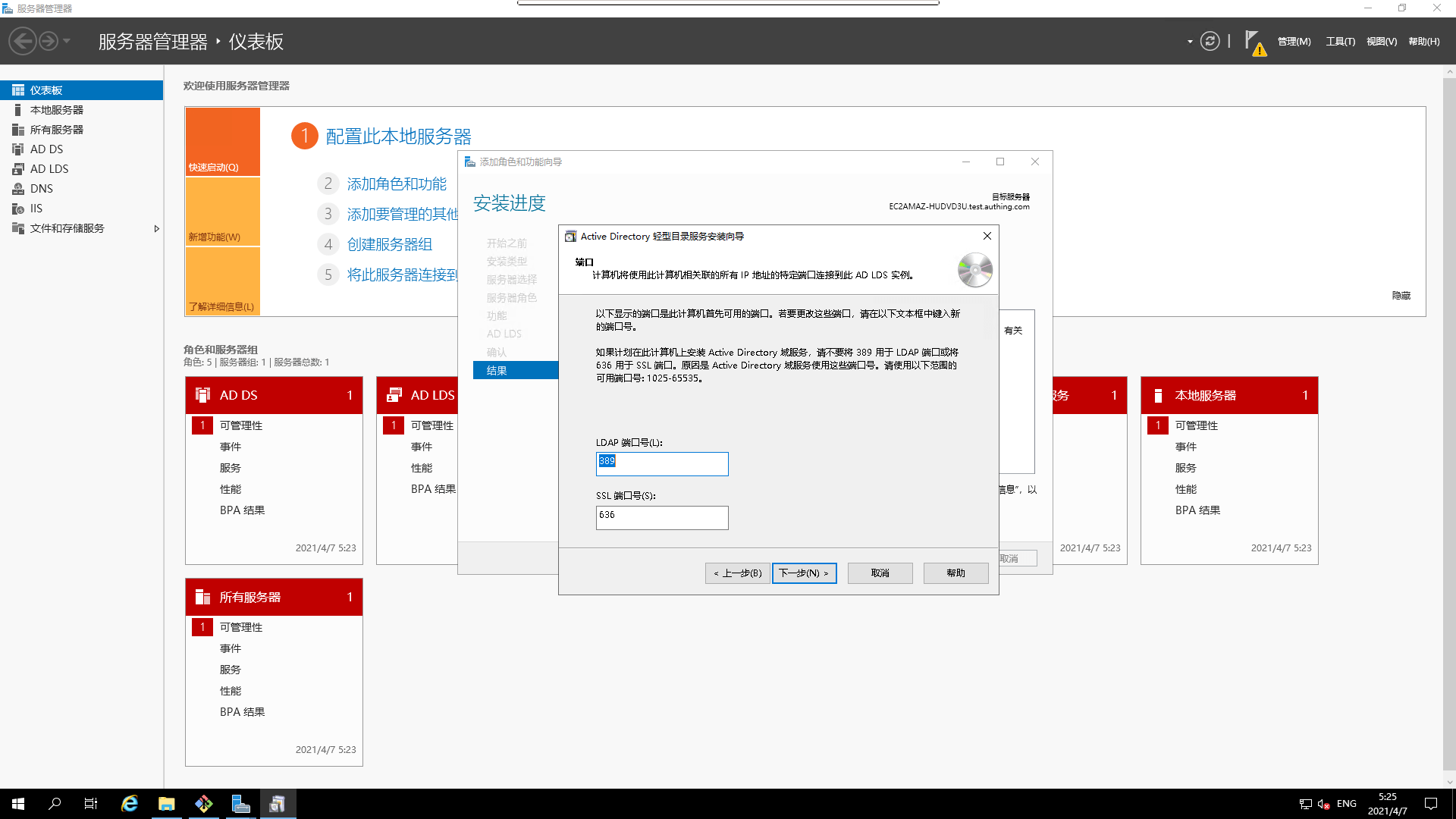

- 设置

默认端口

如果该默认端口与

AD 默认端口出现冲突,将导致AD 域服务的先决条件检查失败

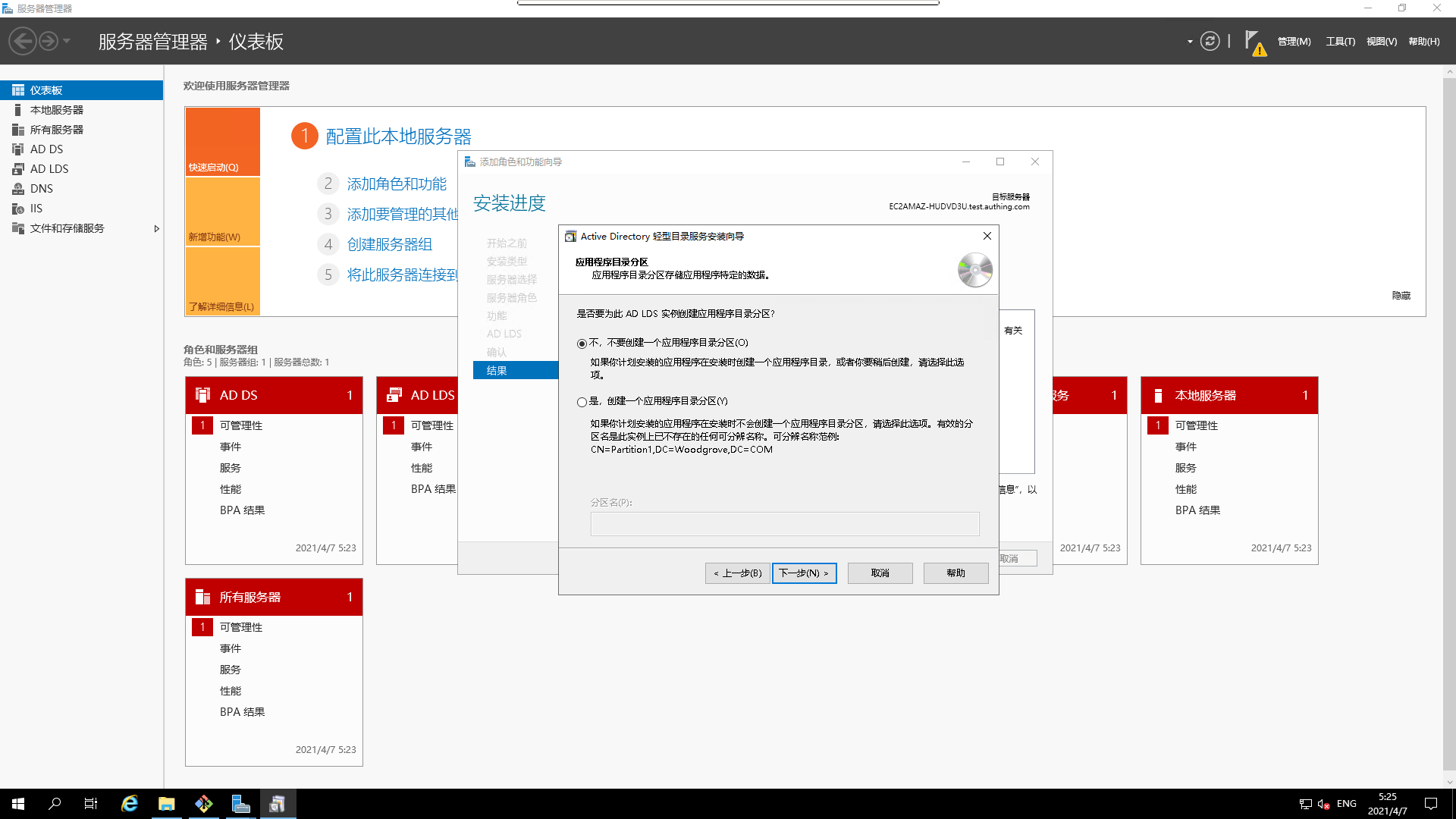

- 创建应用程序目录分区

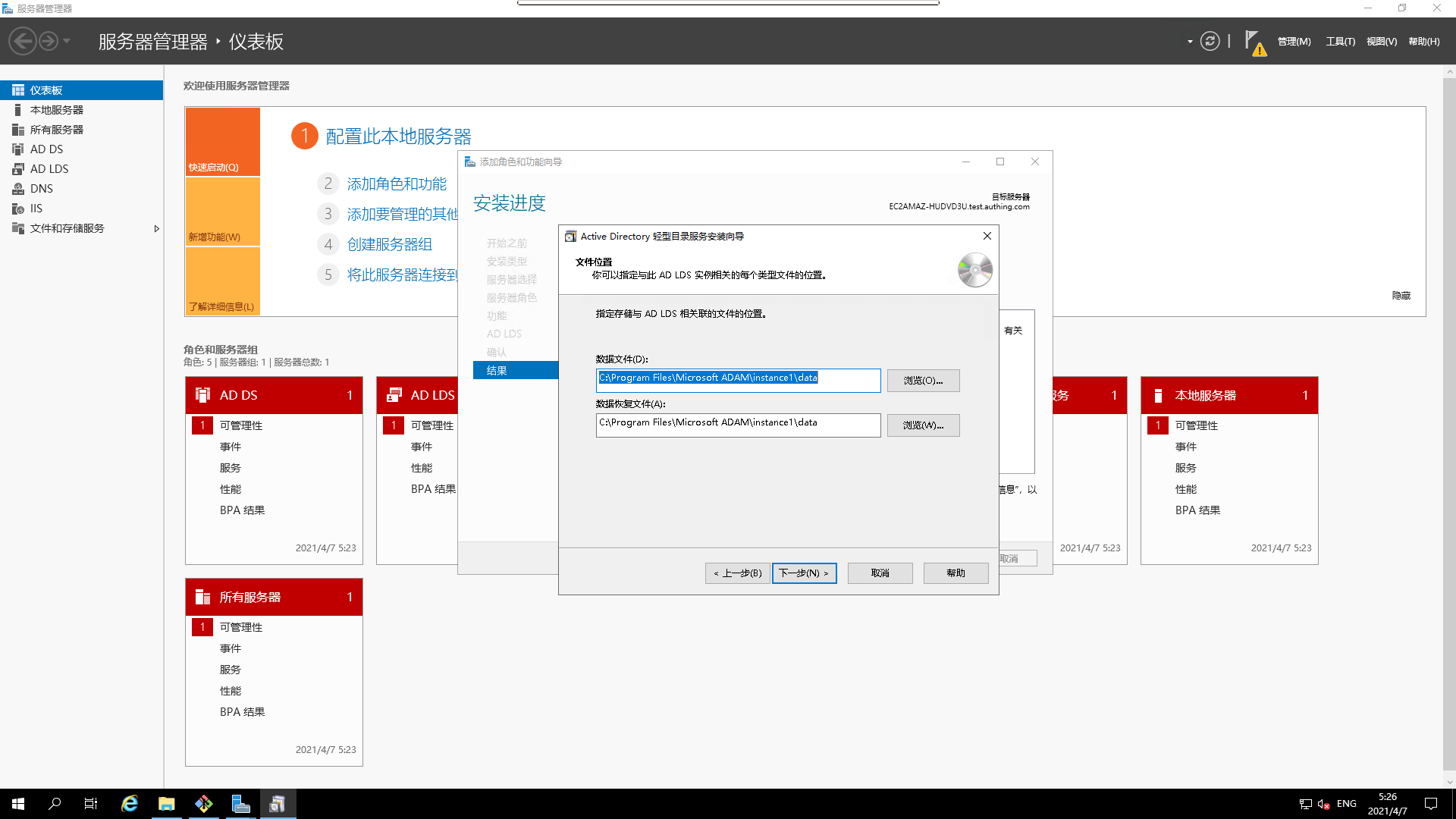

- 选择存储位置

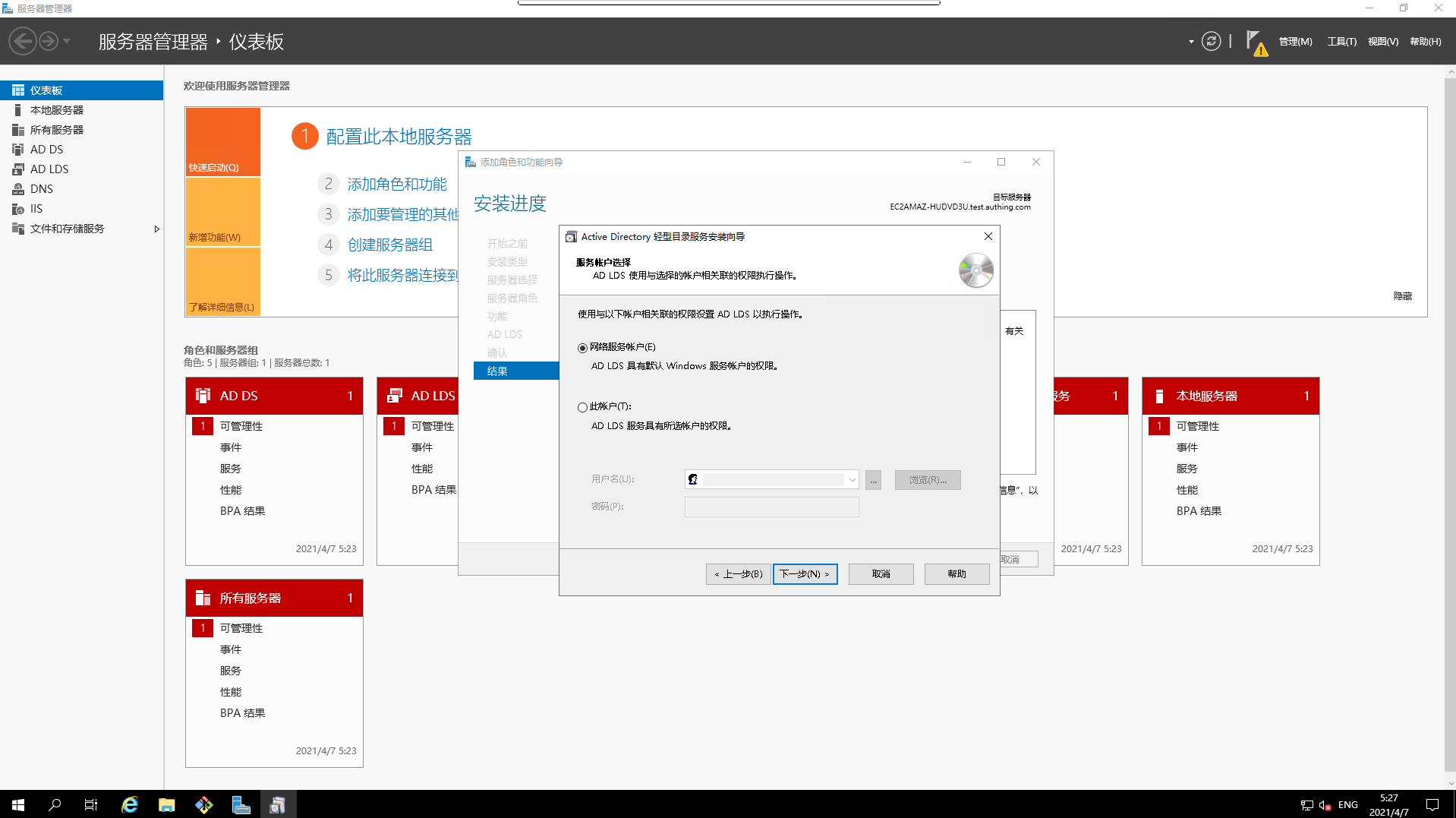

- 选择账户关联

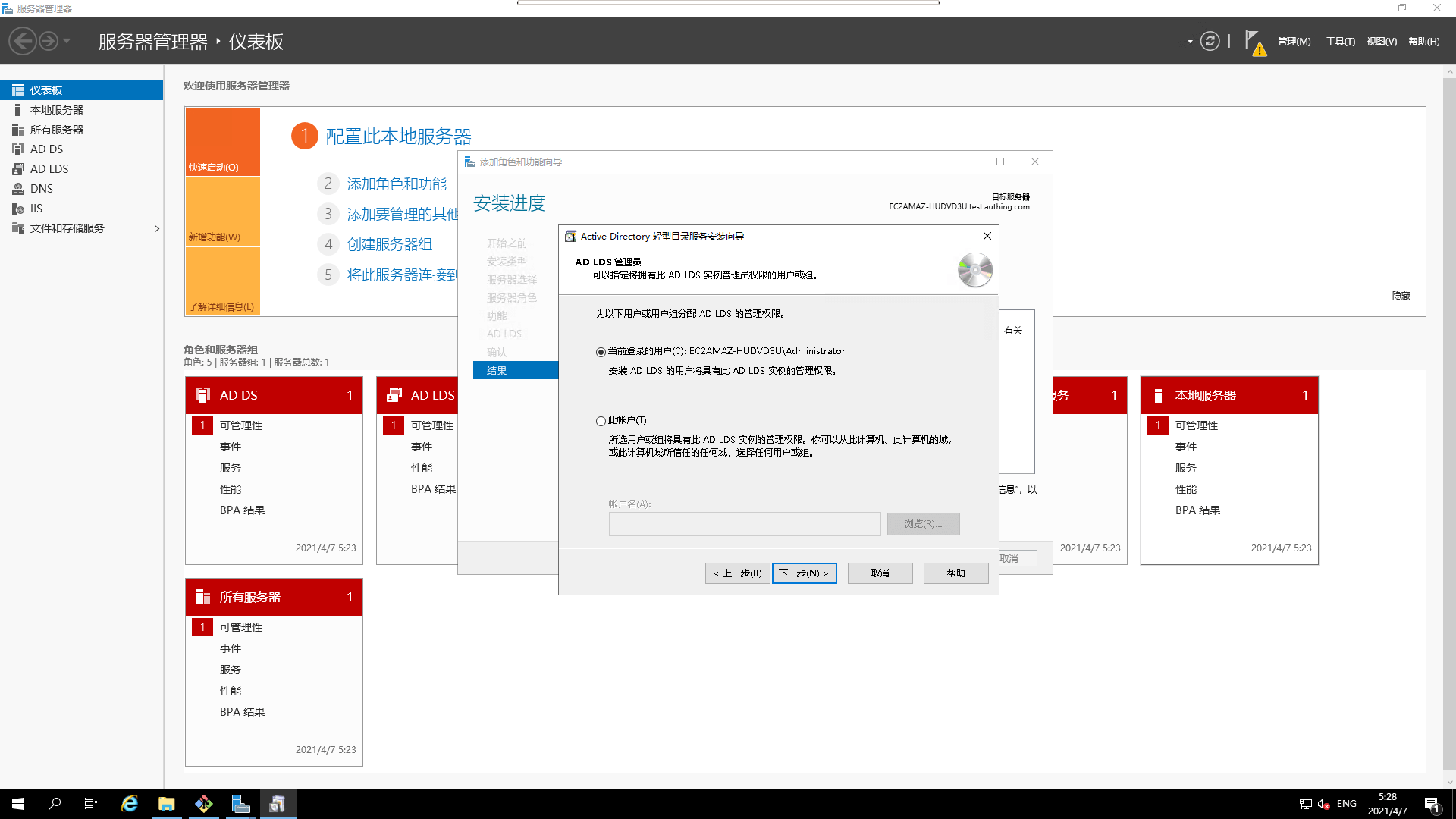

- 分配管理权限

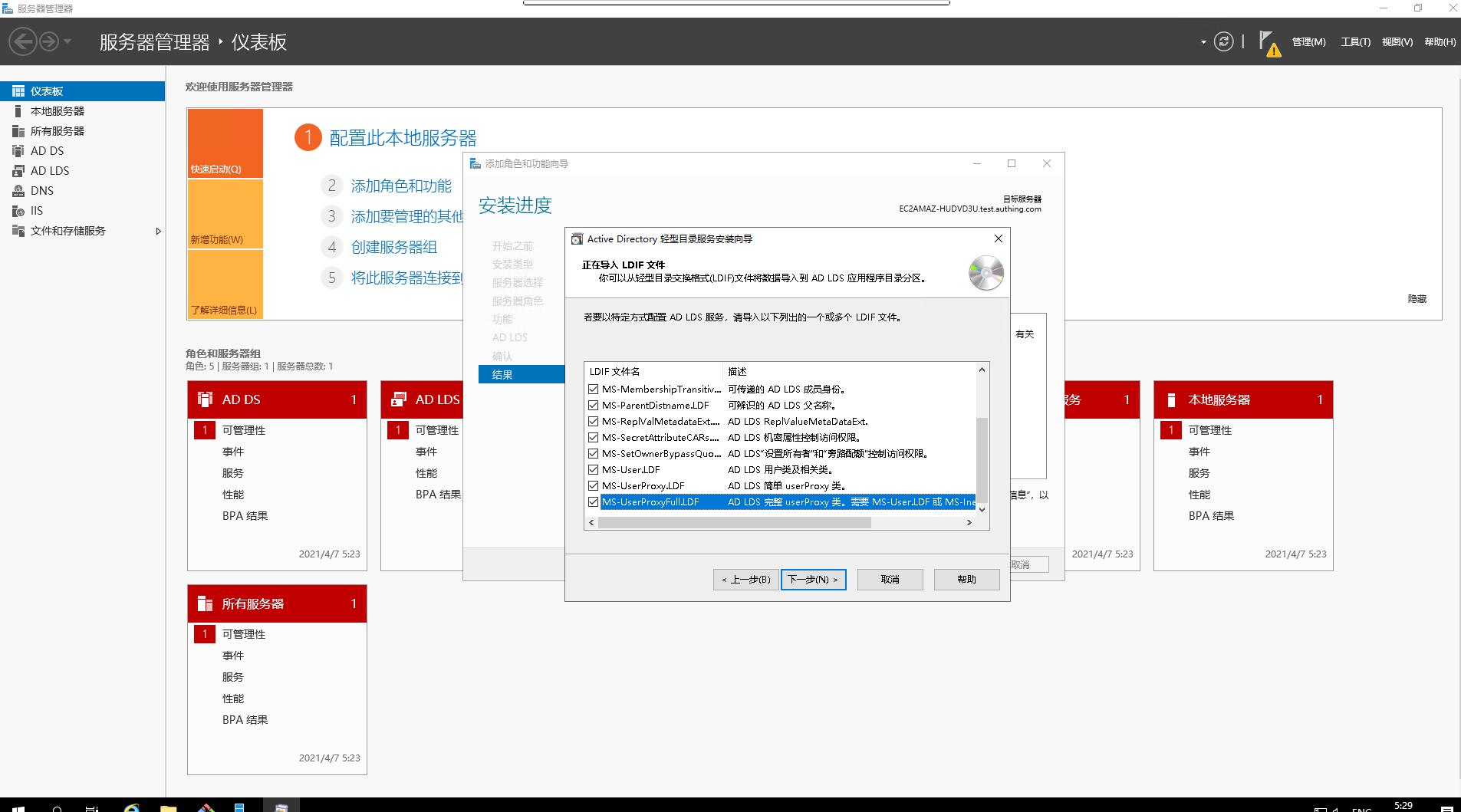

- 倒入对应的

LDIF

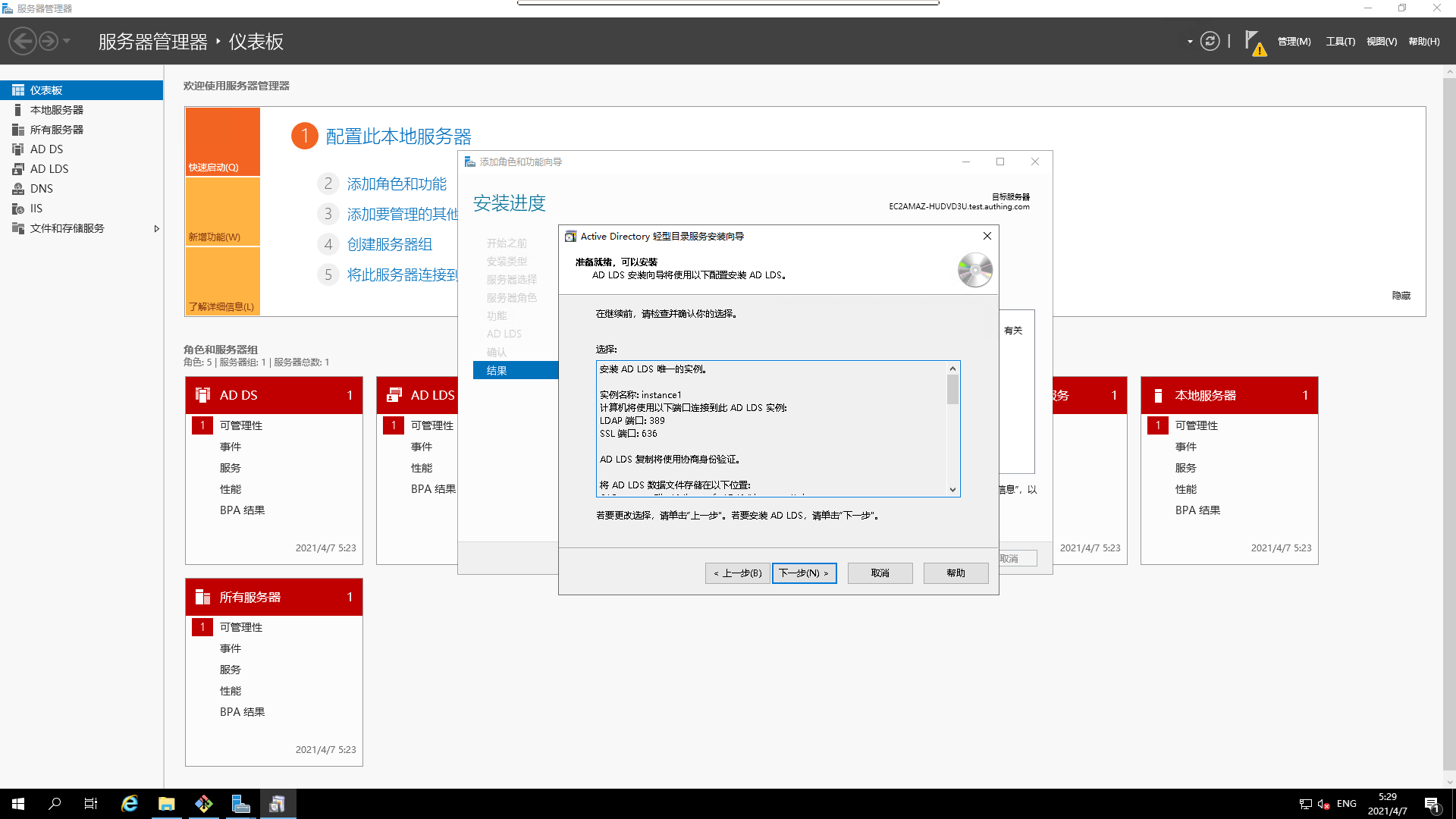

- 安装确认

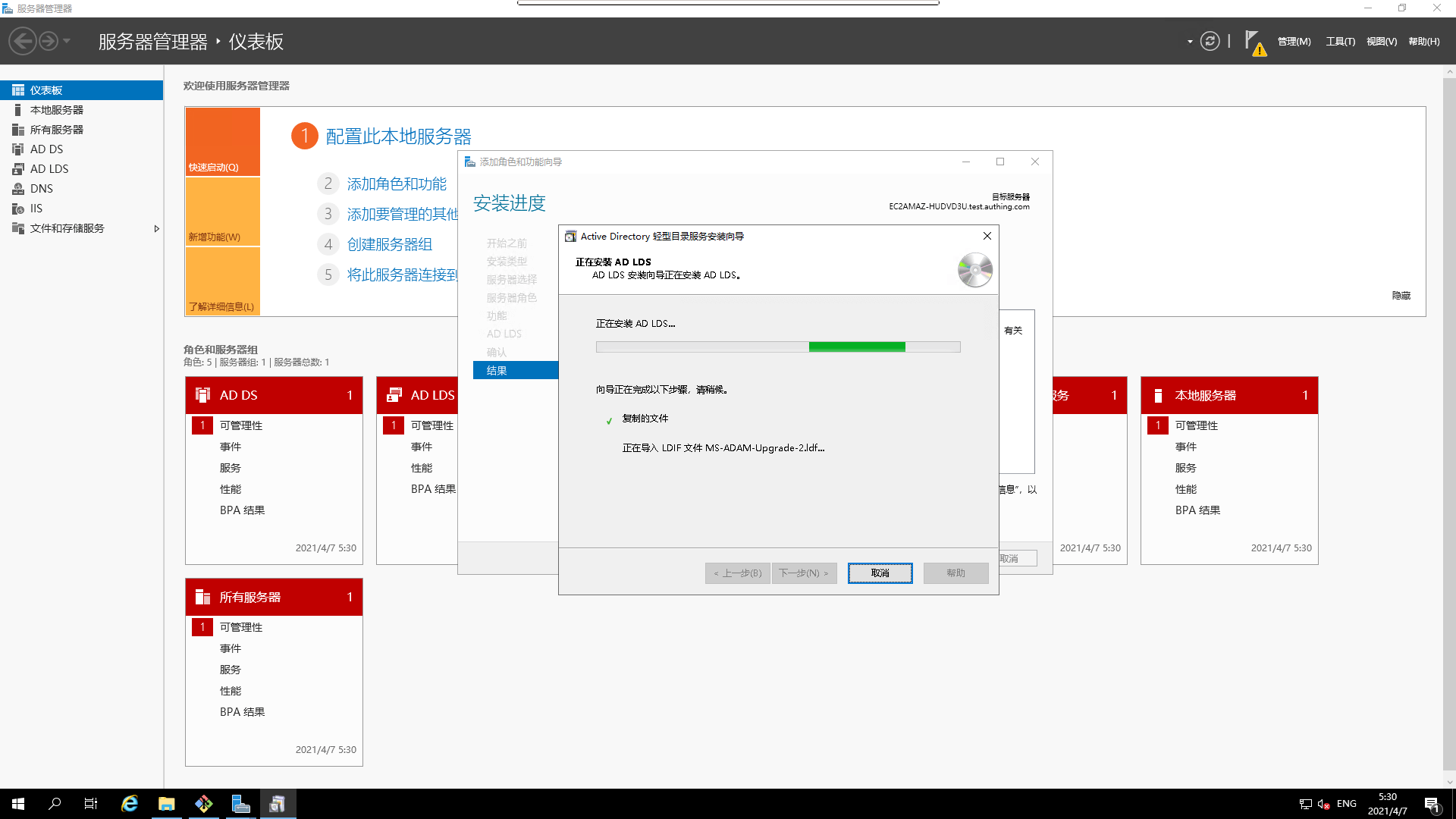

- 安装中

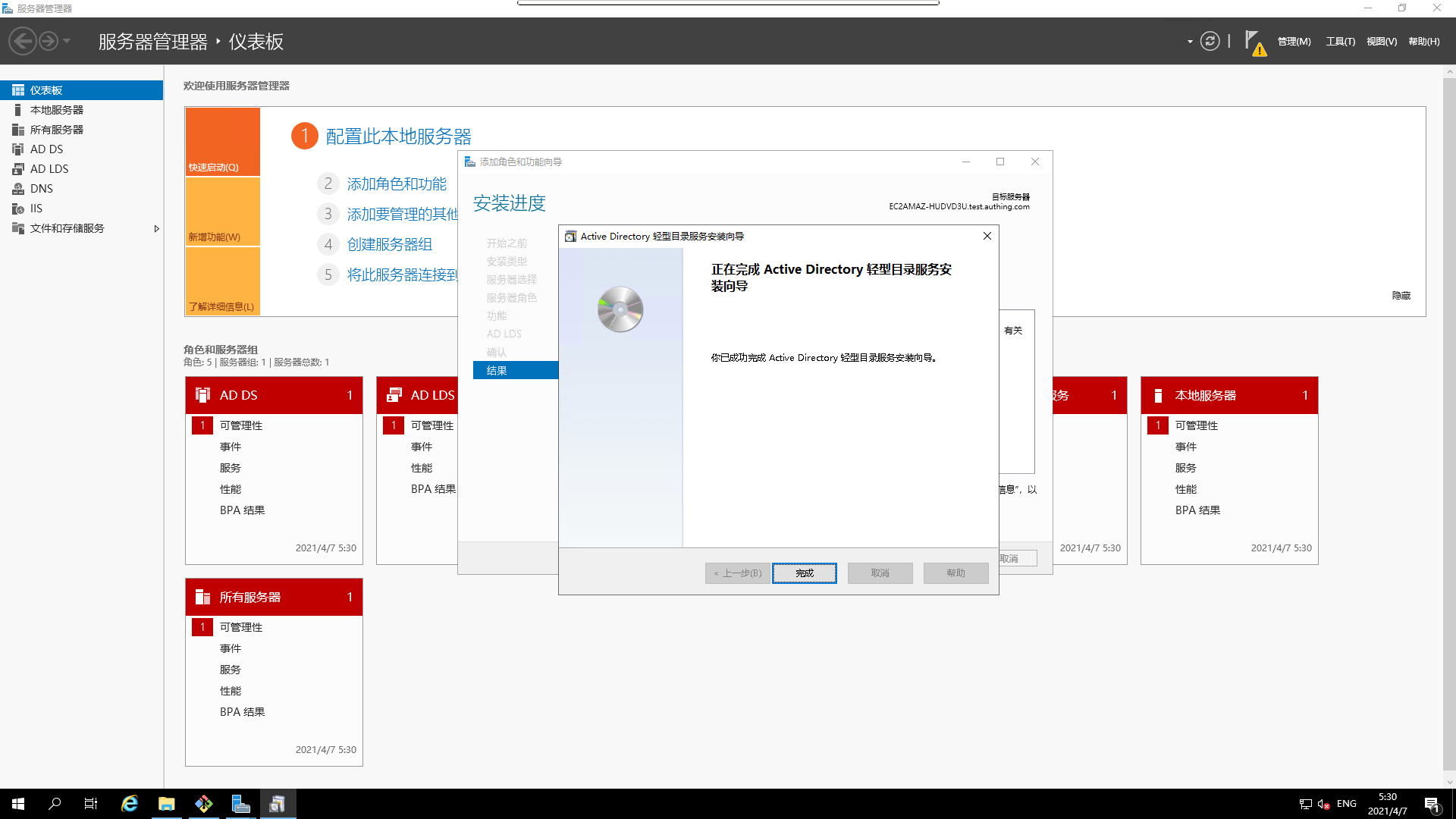

- 安装完成

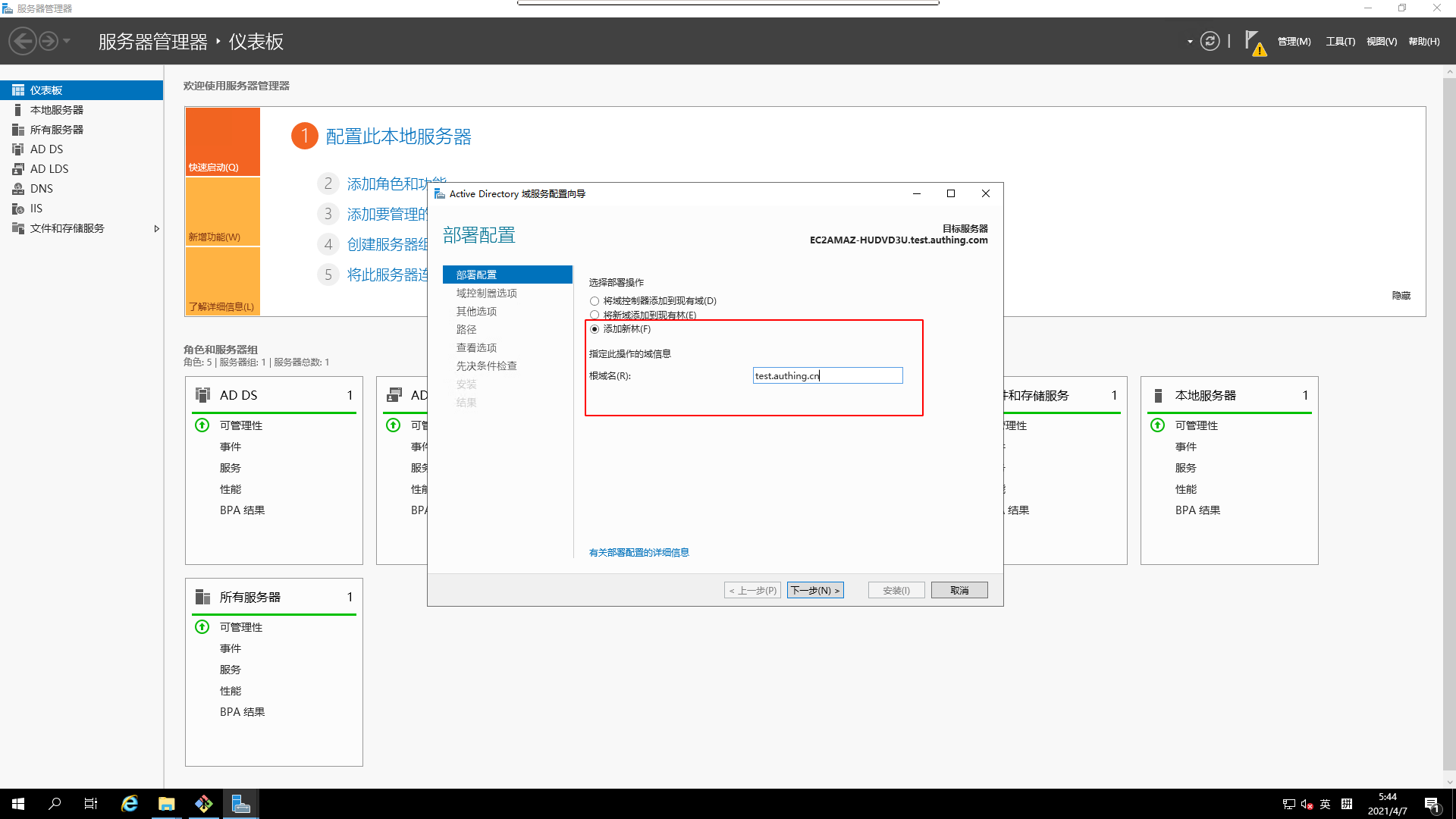

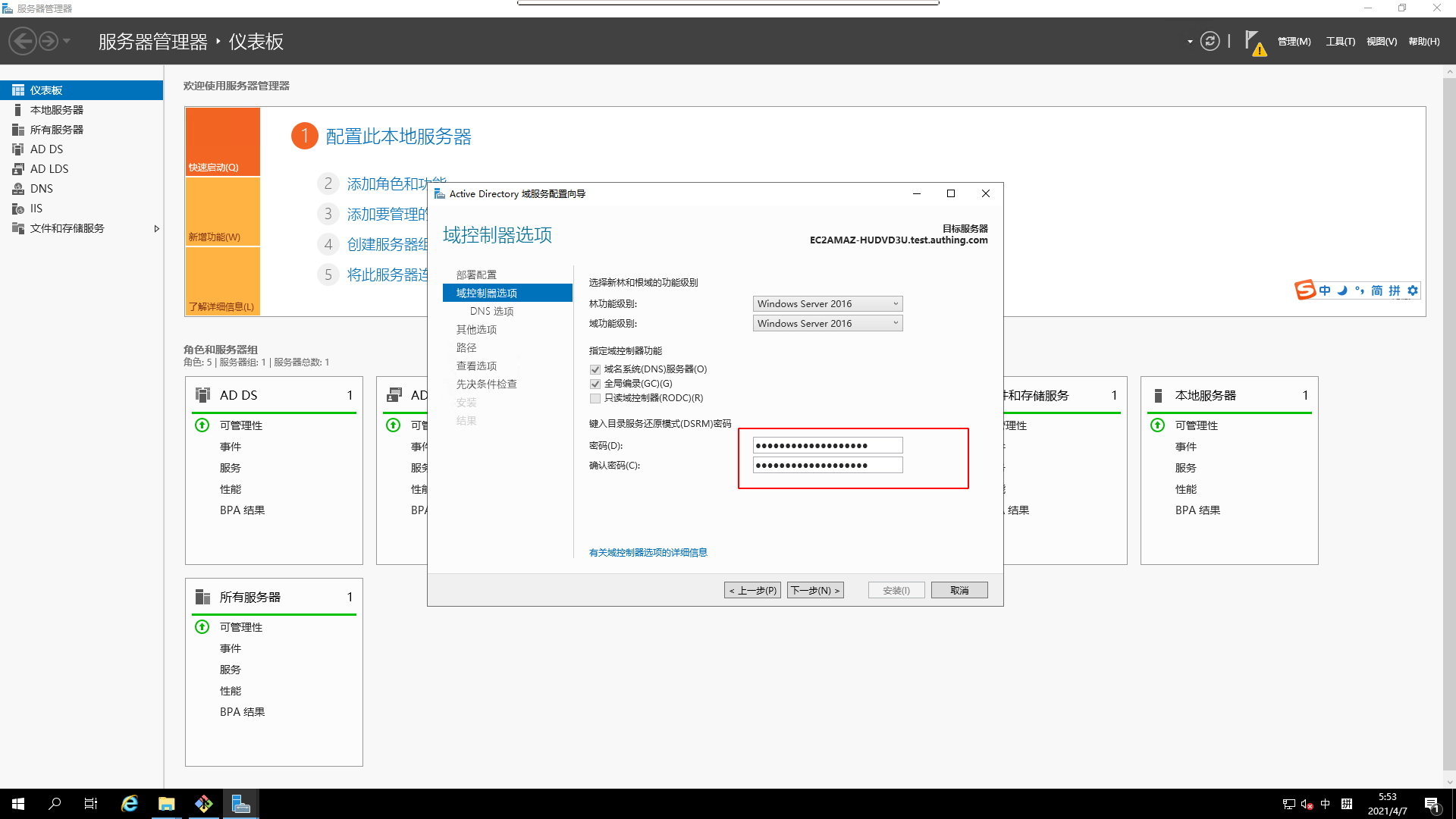

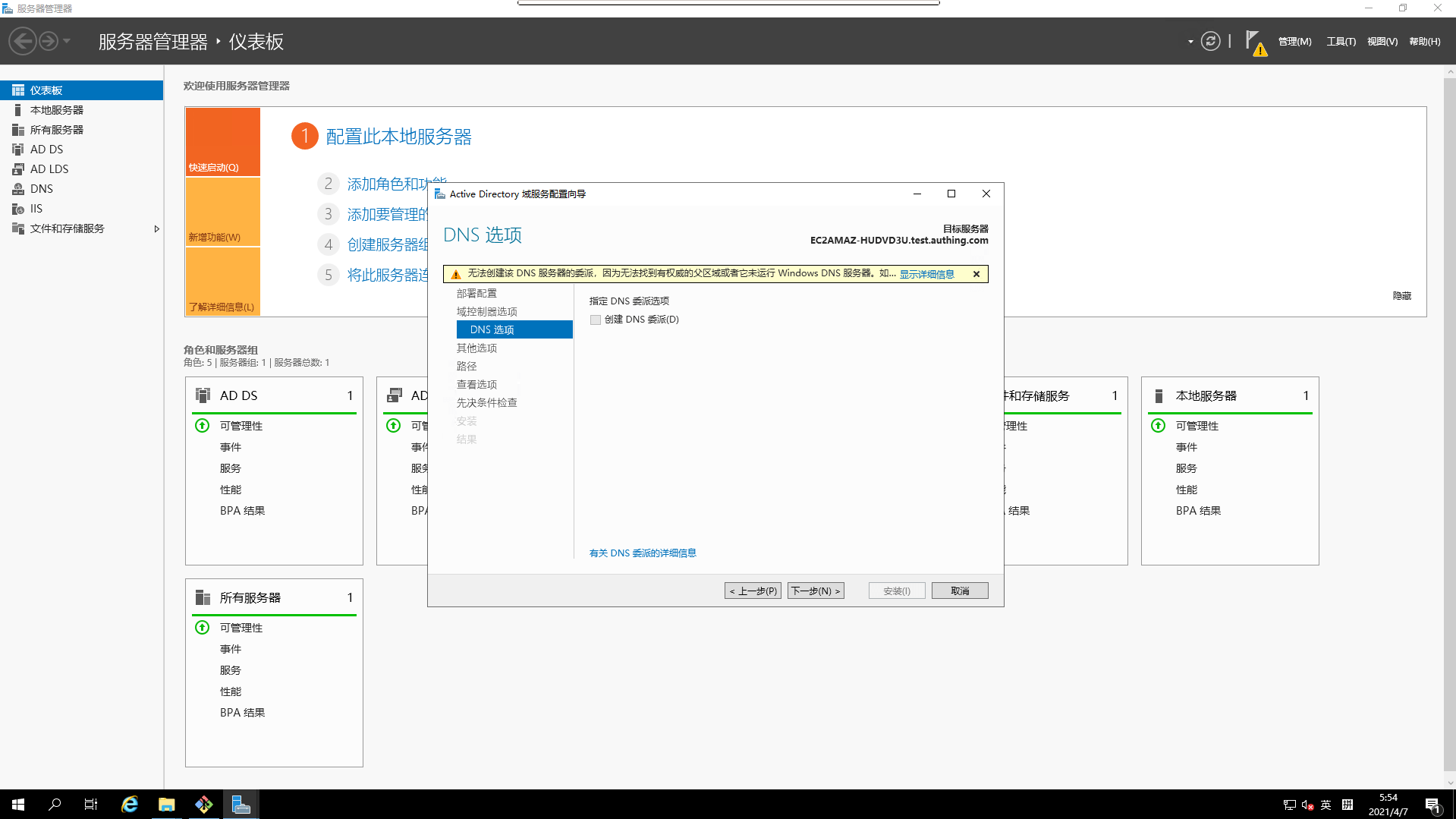

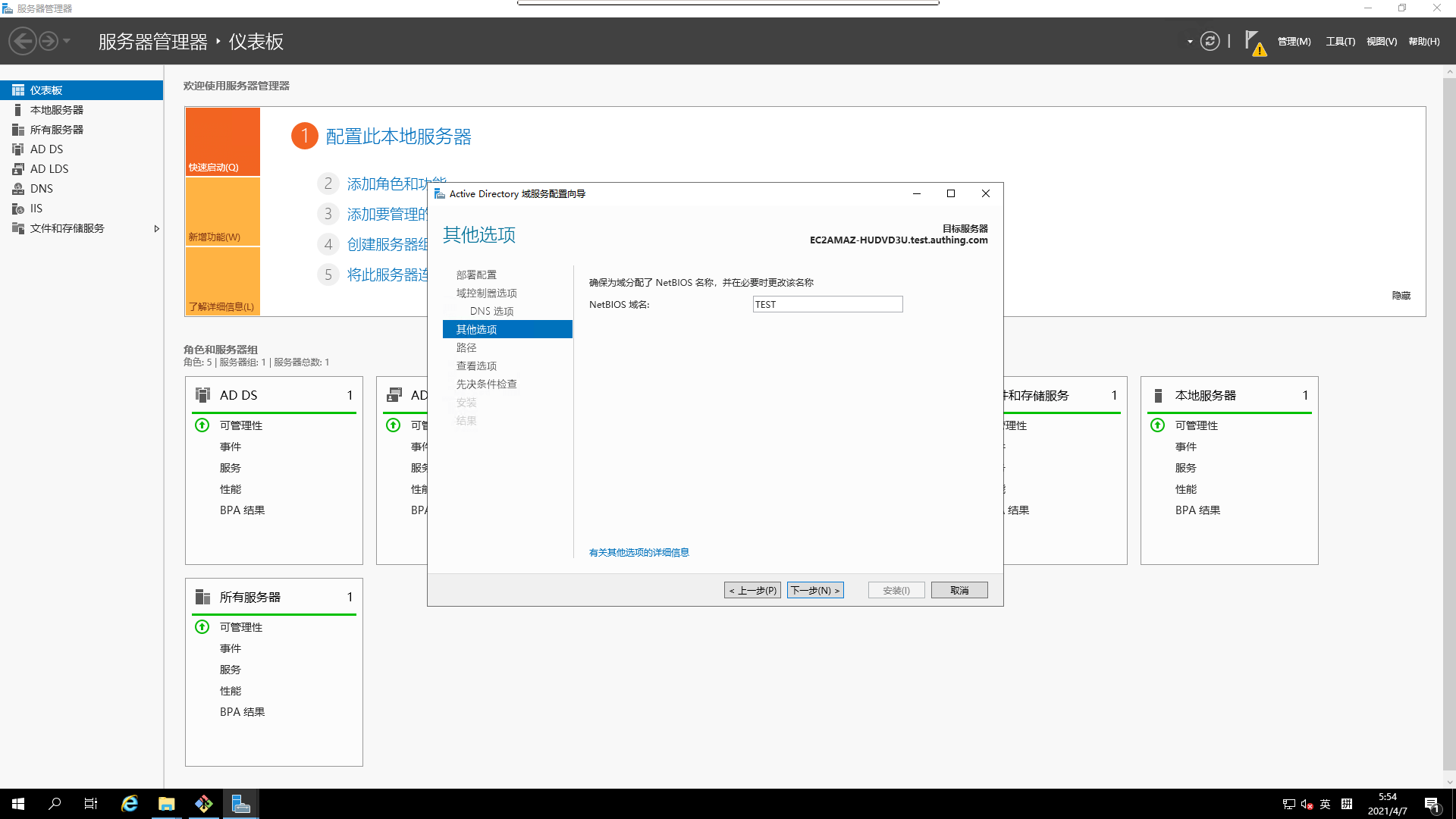

¶ 配置 AD 域服务

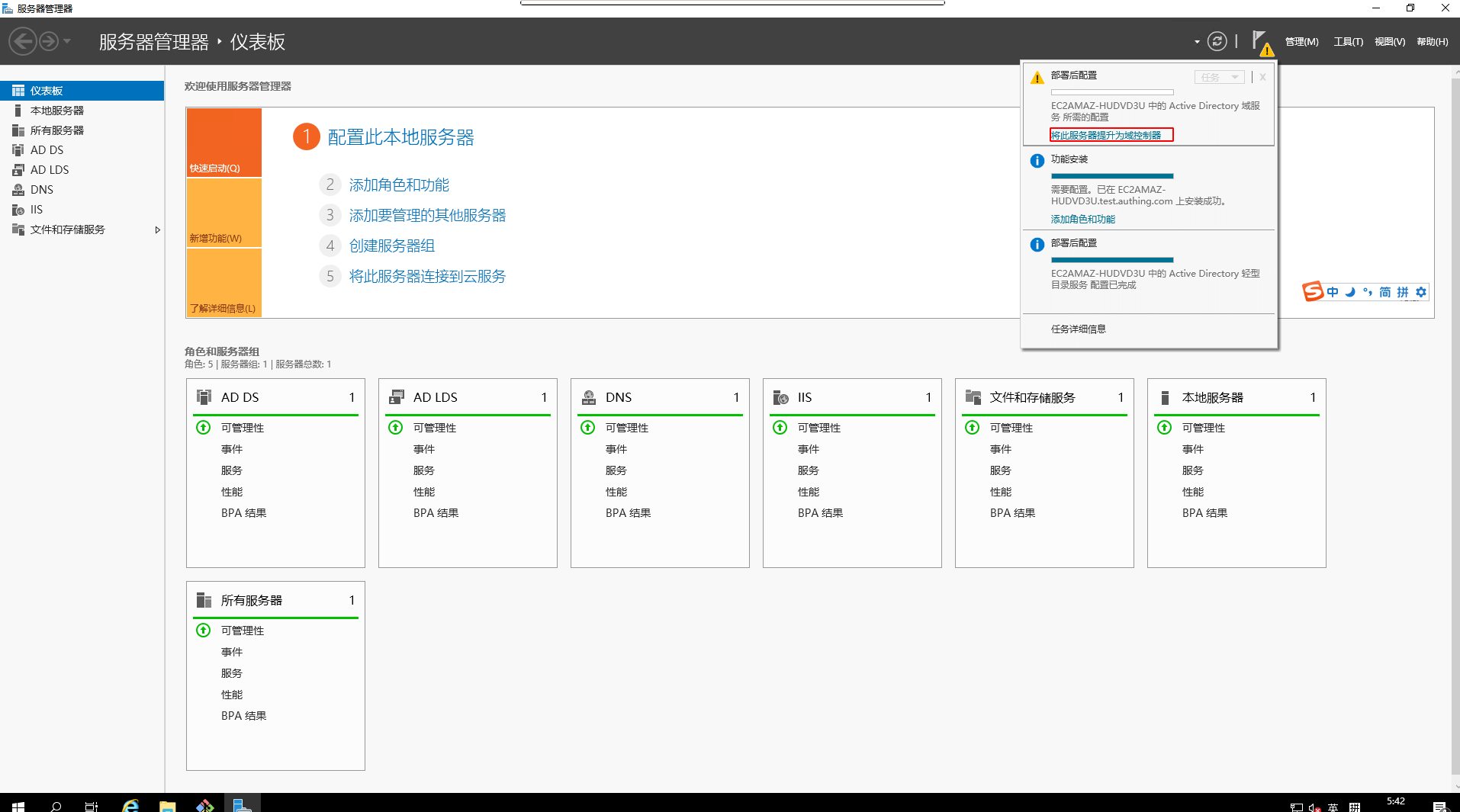

- 在

服务管理器上, 将此服务提升为域控制器

- 部署配置

域控制器选项

DNS选型

- 其他选项

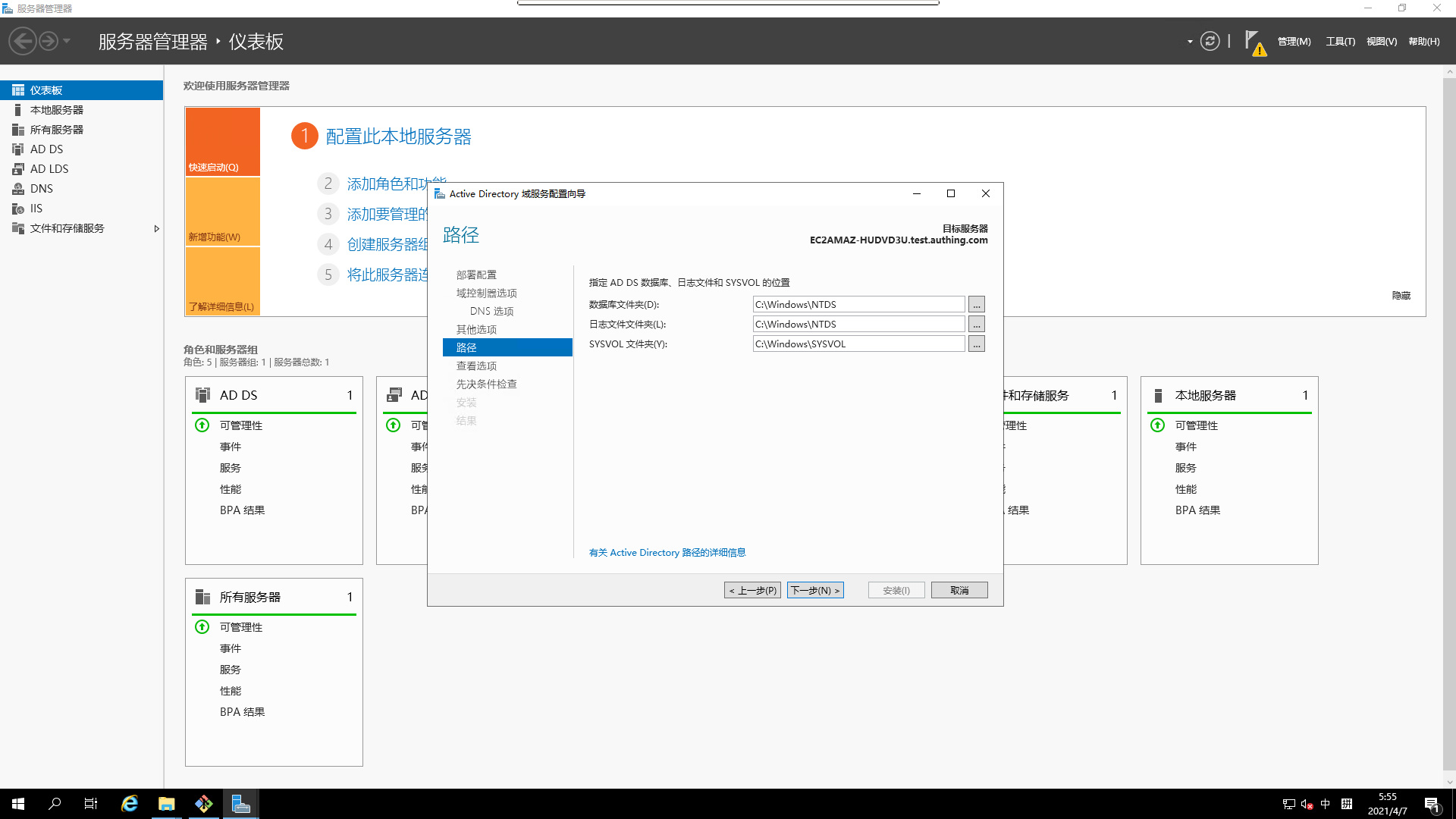

- 路径

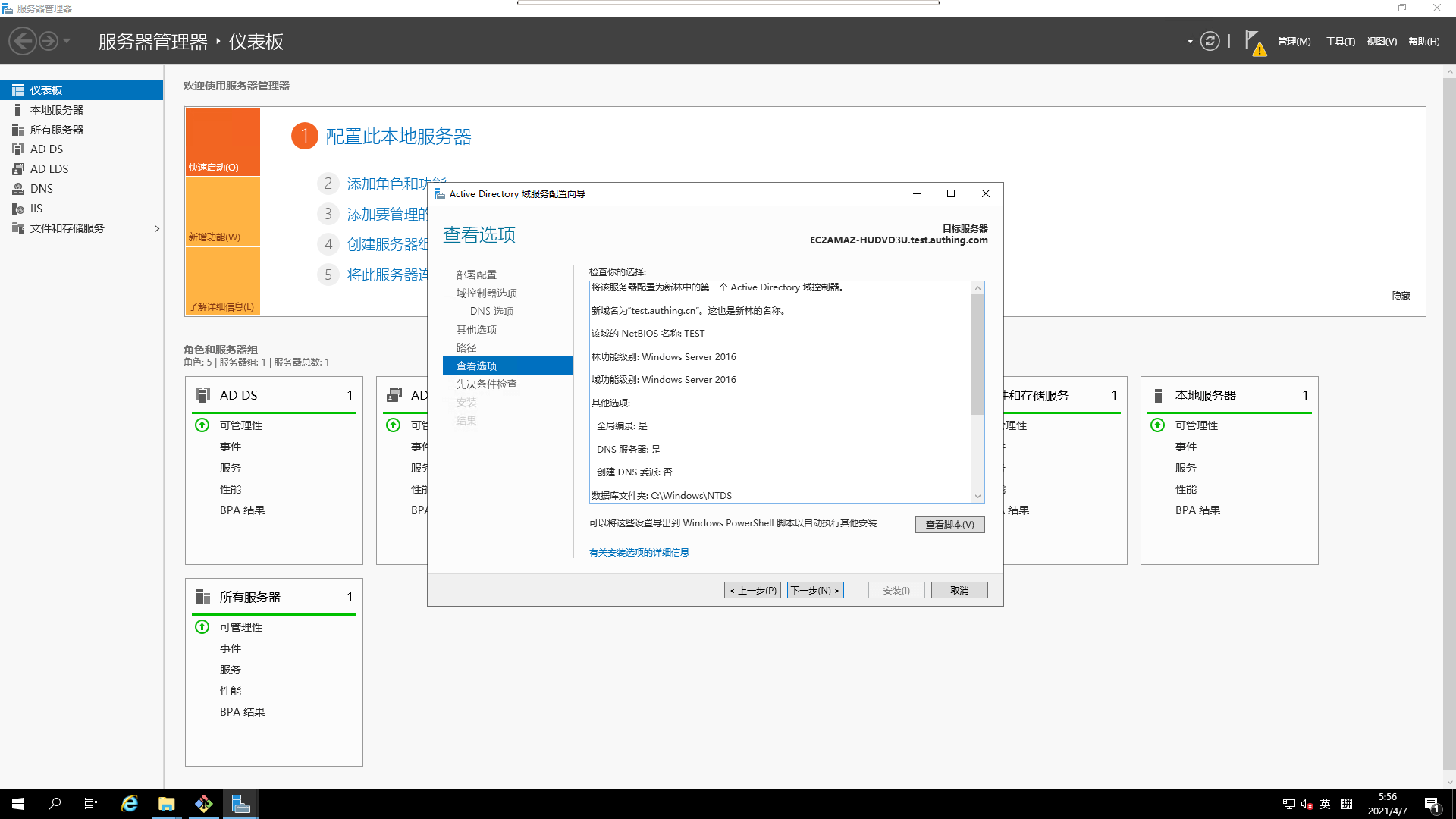

- 查看选项

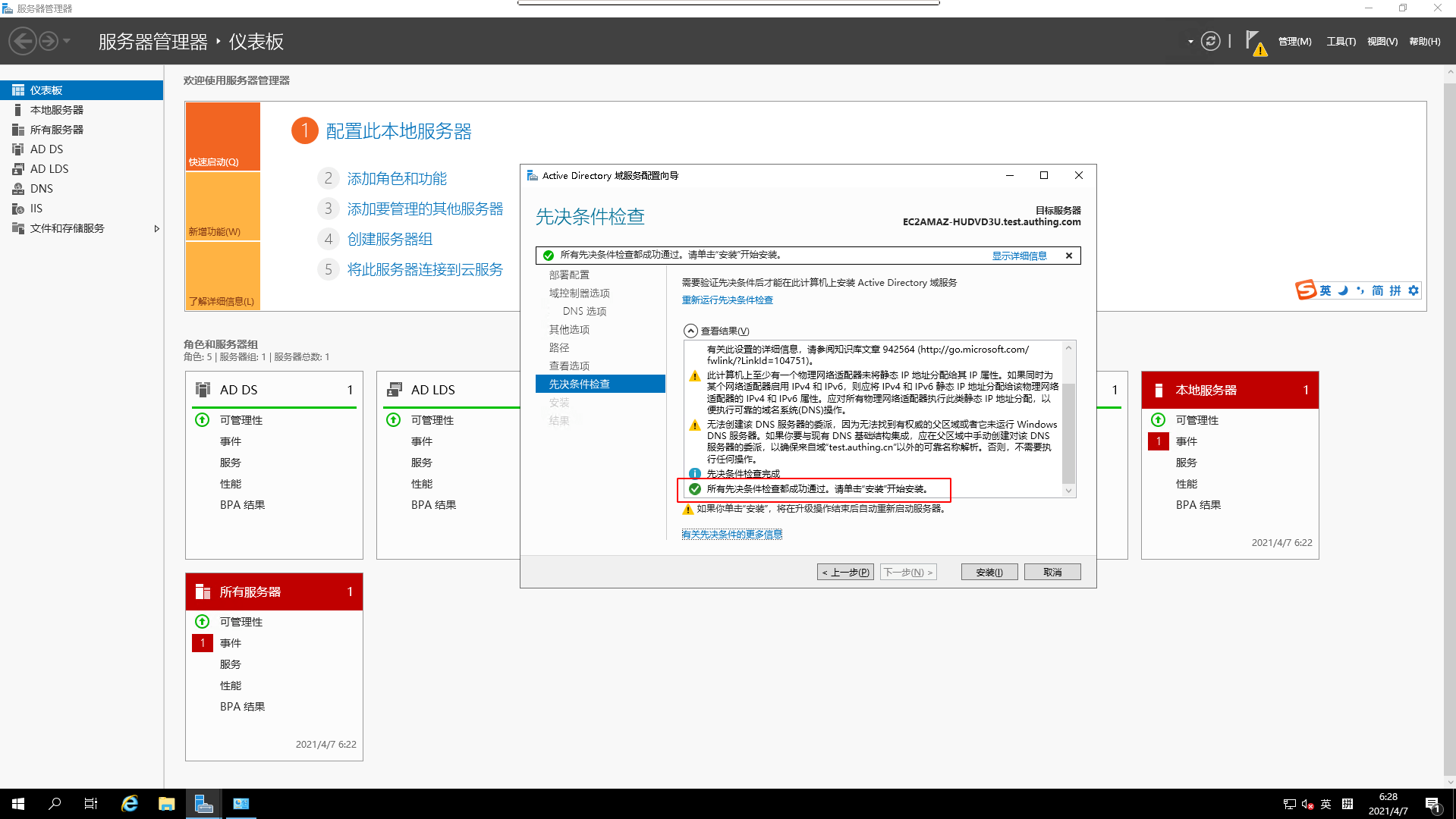

- 先决条件检查

- 执行安装即可

¶ 检查 Active Directory 服务连接

此处使用

ldp进行连接测试, 无需输入更多ldap连接相关信息即可获取响应结果, 您也可以使用一些客户端(如 Apache Ldap Studio 等)来完成连接测试。当然AD 管理中心可以打开也意味着当前您的连接测试是没有问题的。

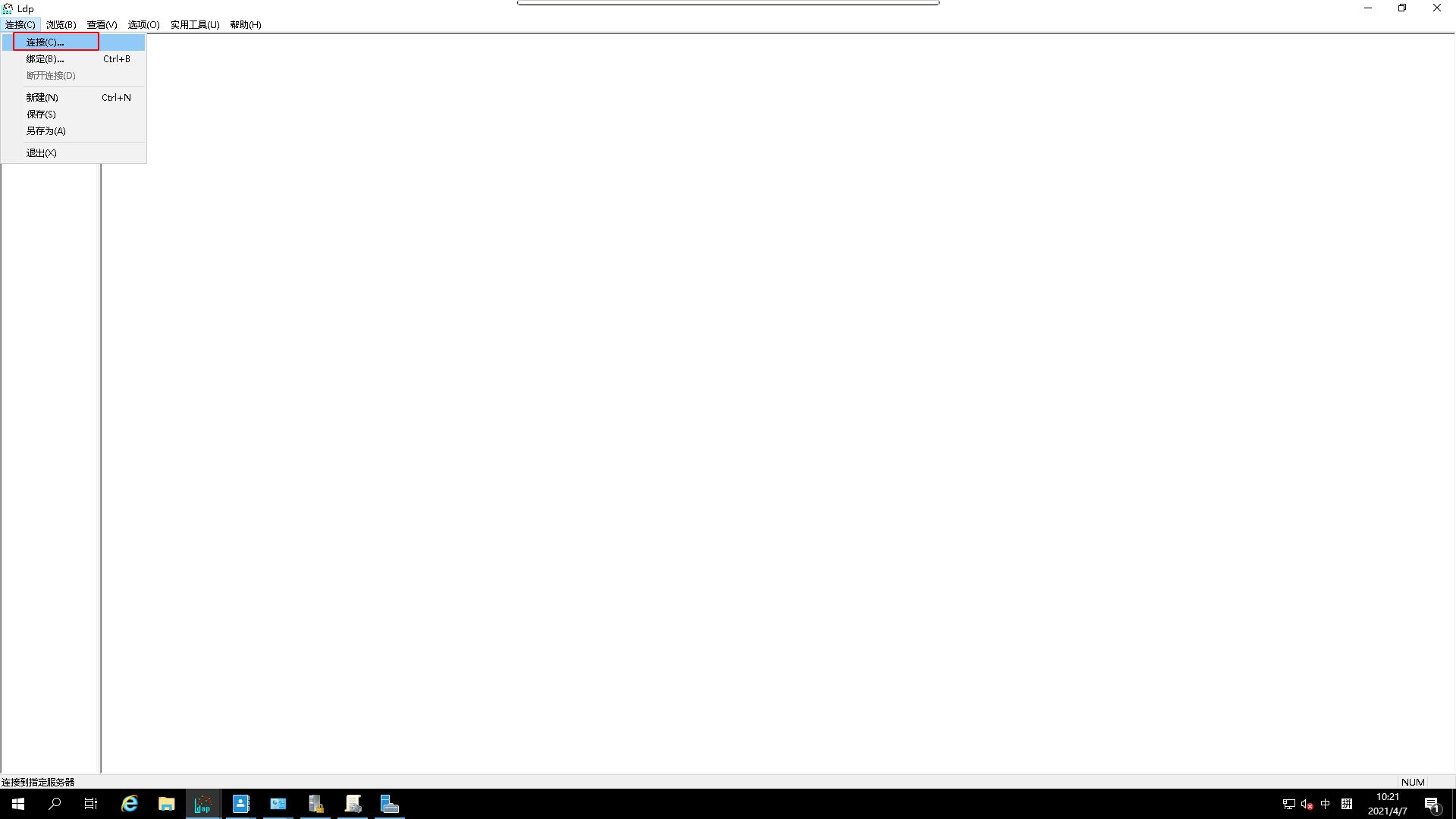

Win + r打开CMD 执行窗口, 键入ldp

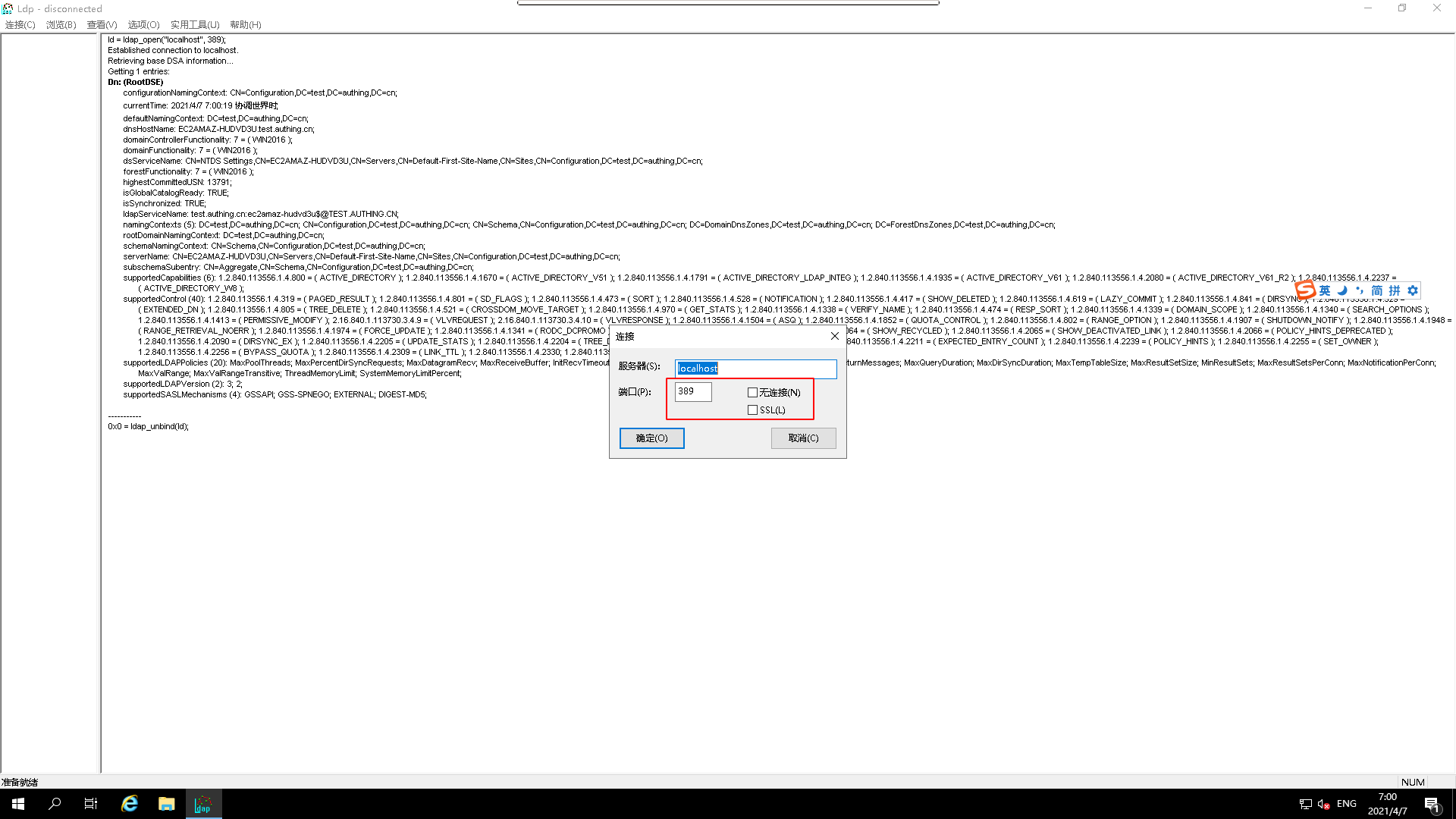

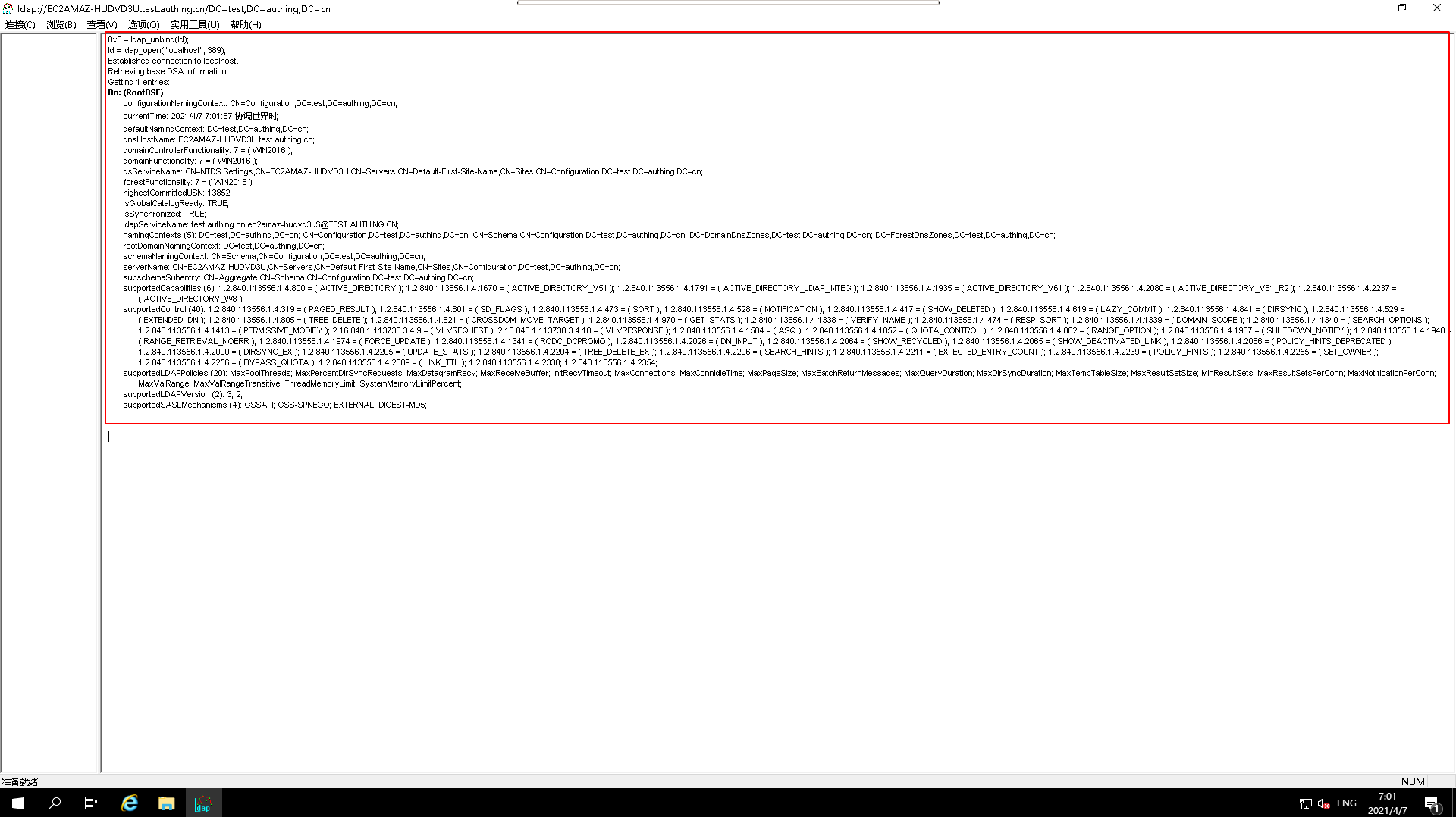

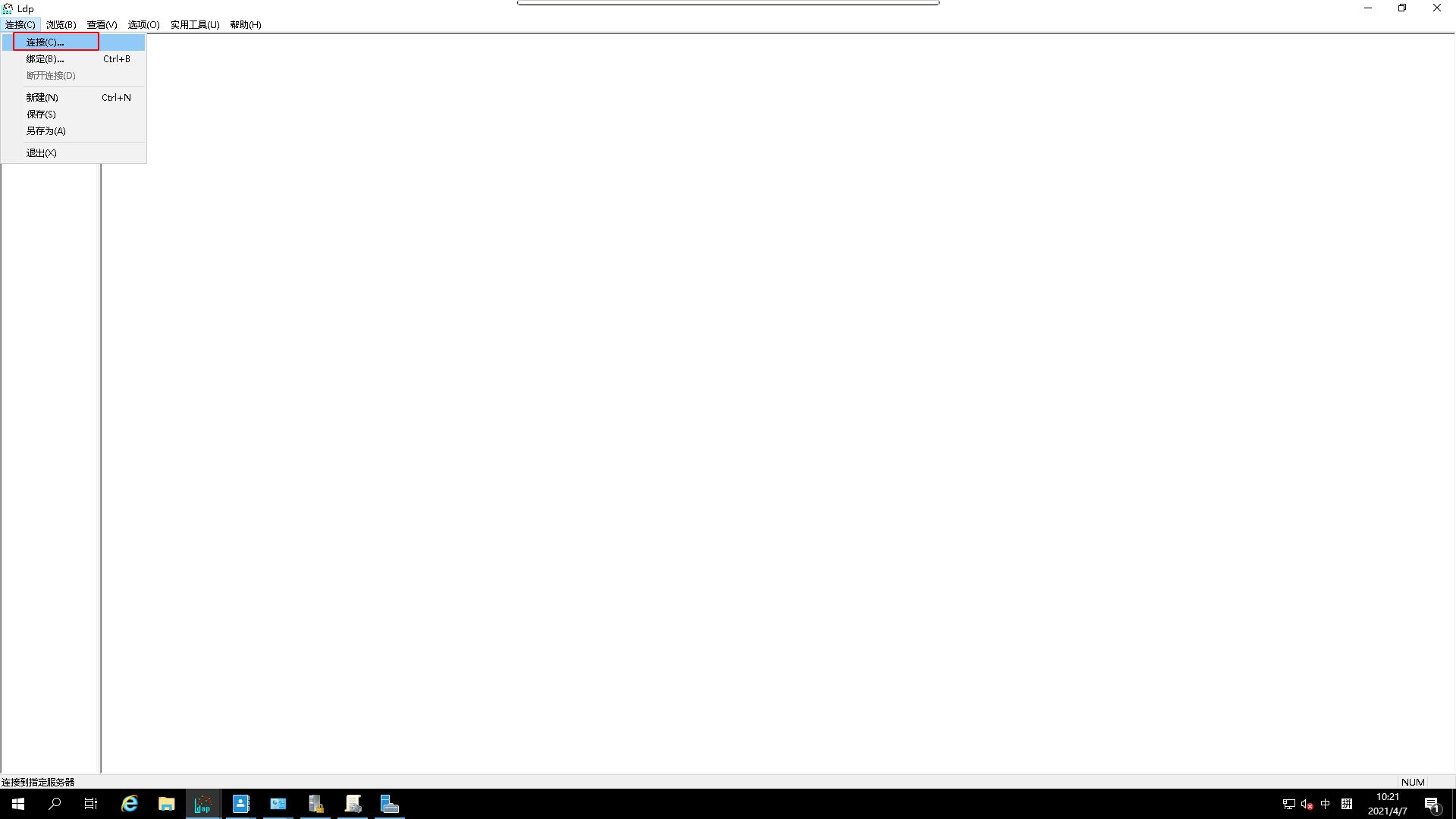

- 选择连接, 打开一个连接

¶ 通过 ldap 连接 Active Directory

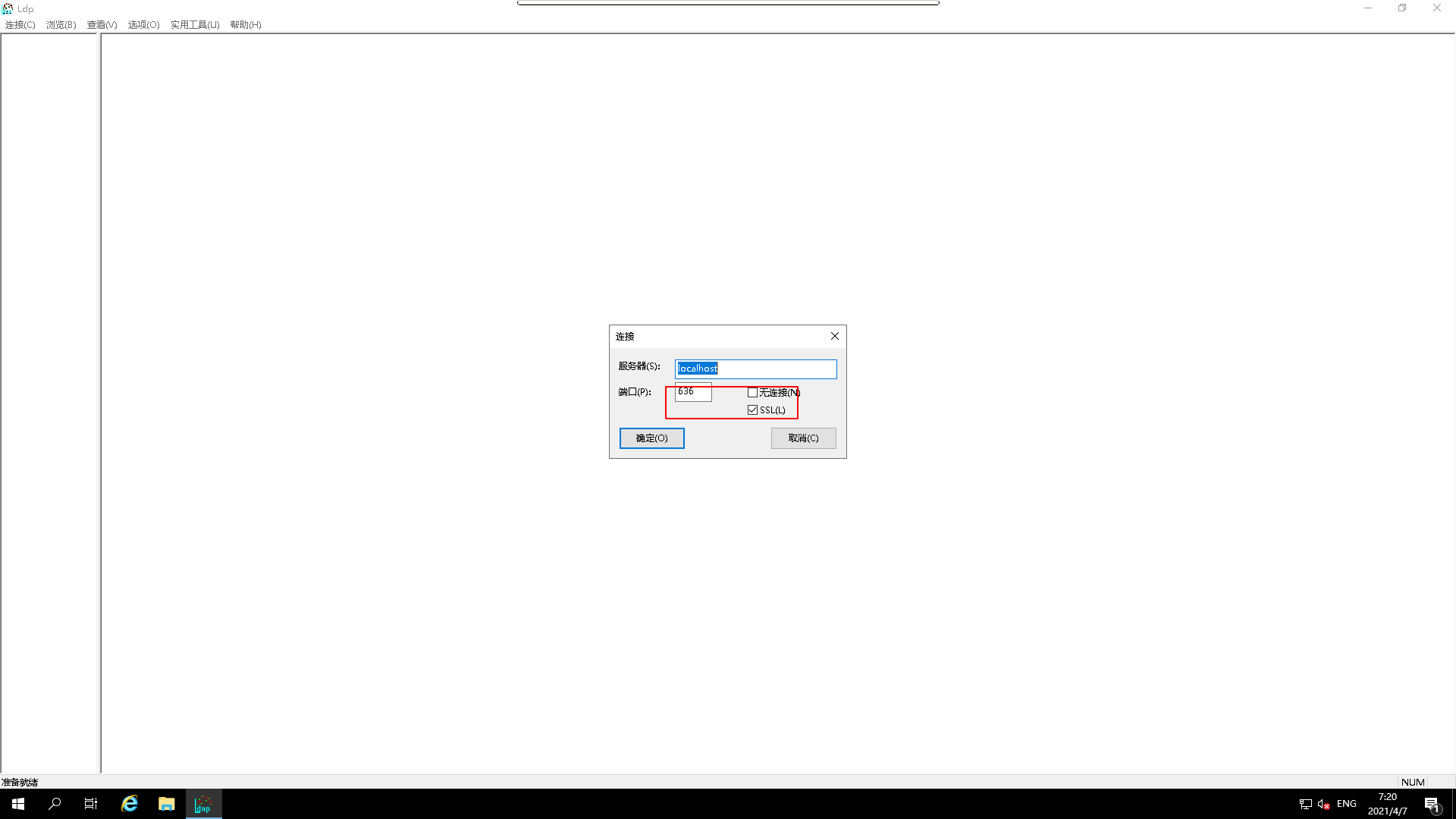

- 选择

ldap协议, 进行测试

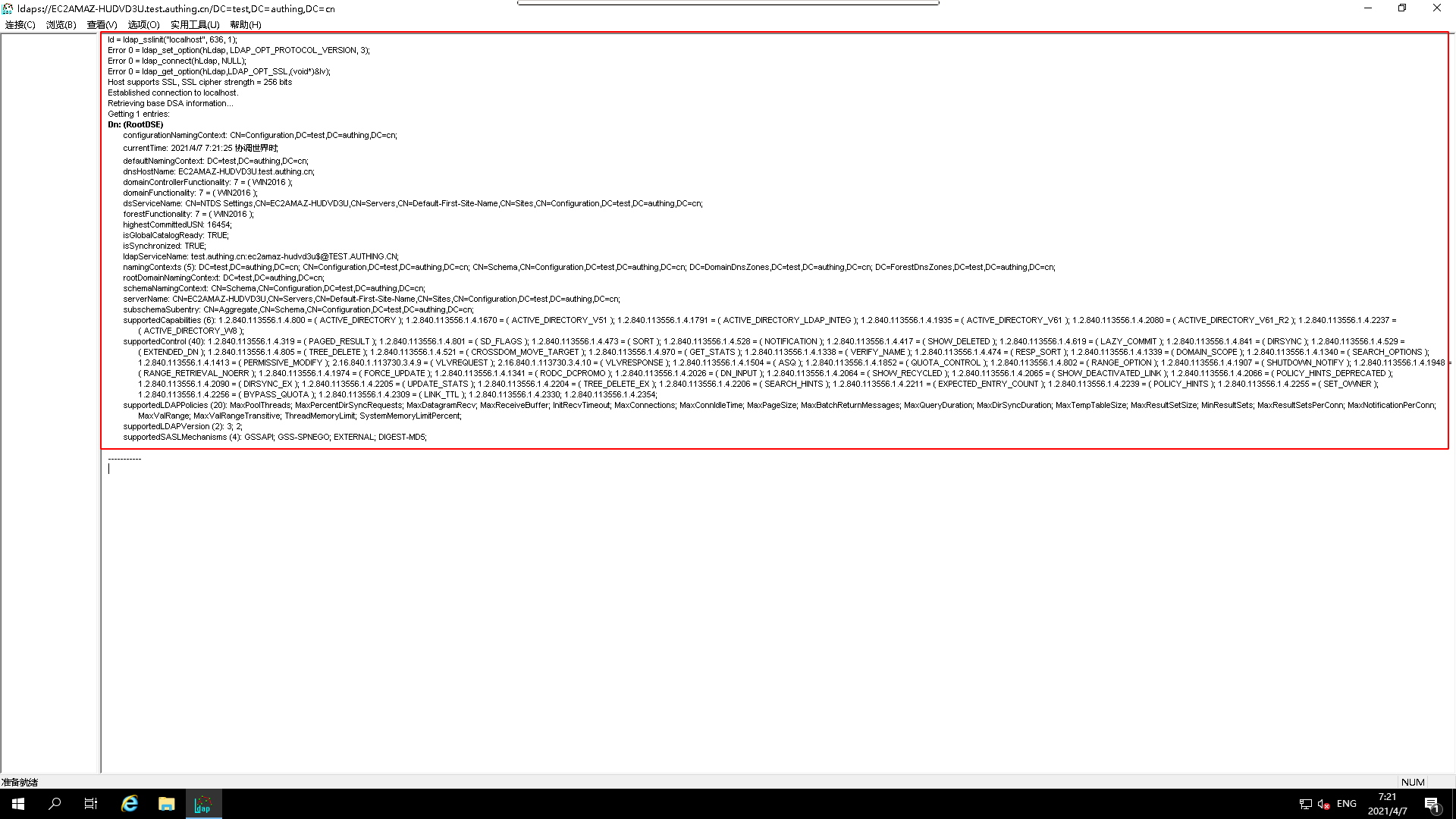

- 查看

连接测试结果

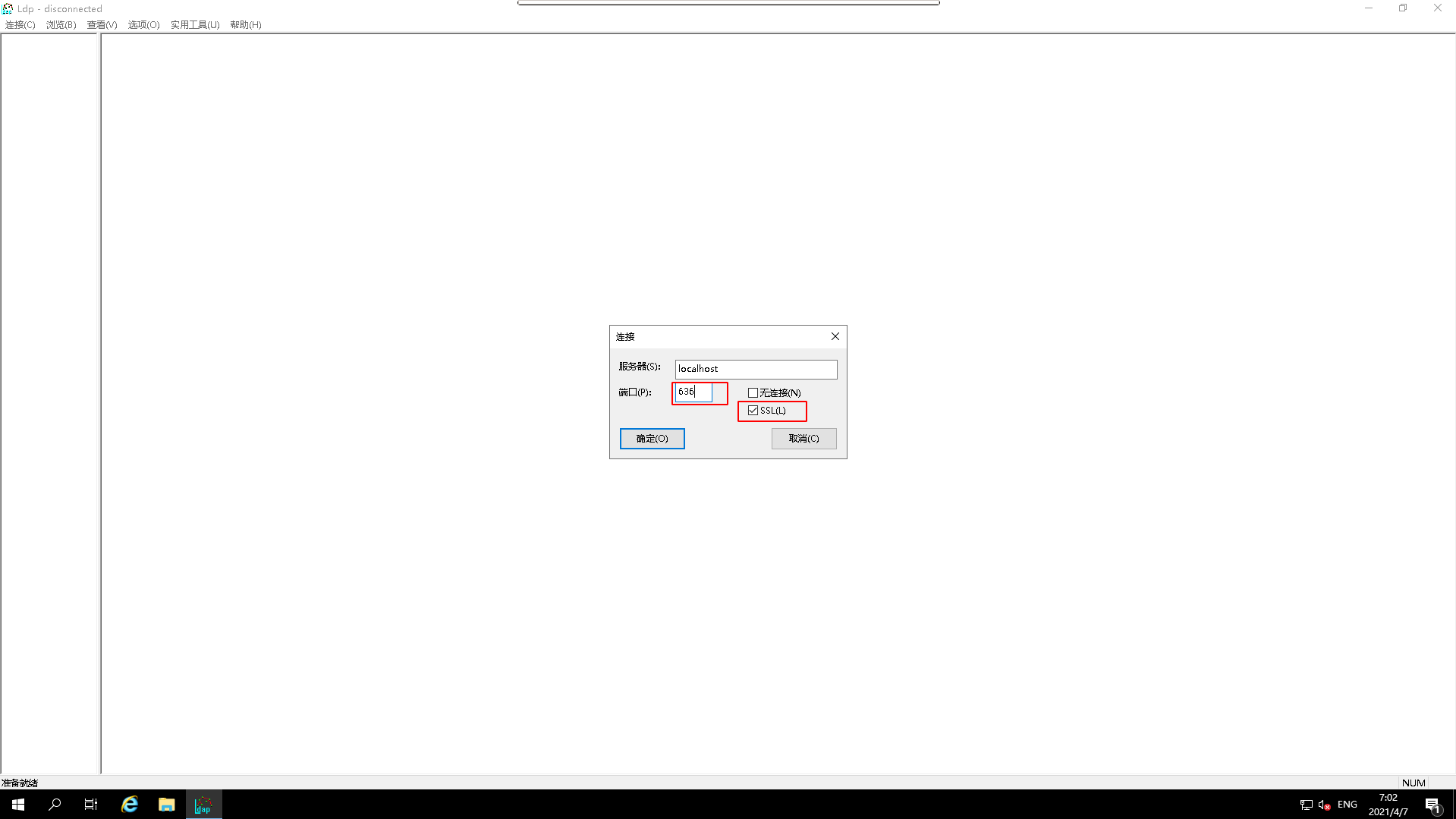

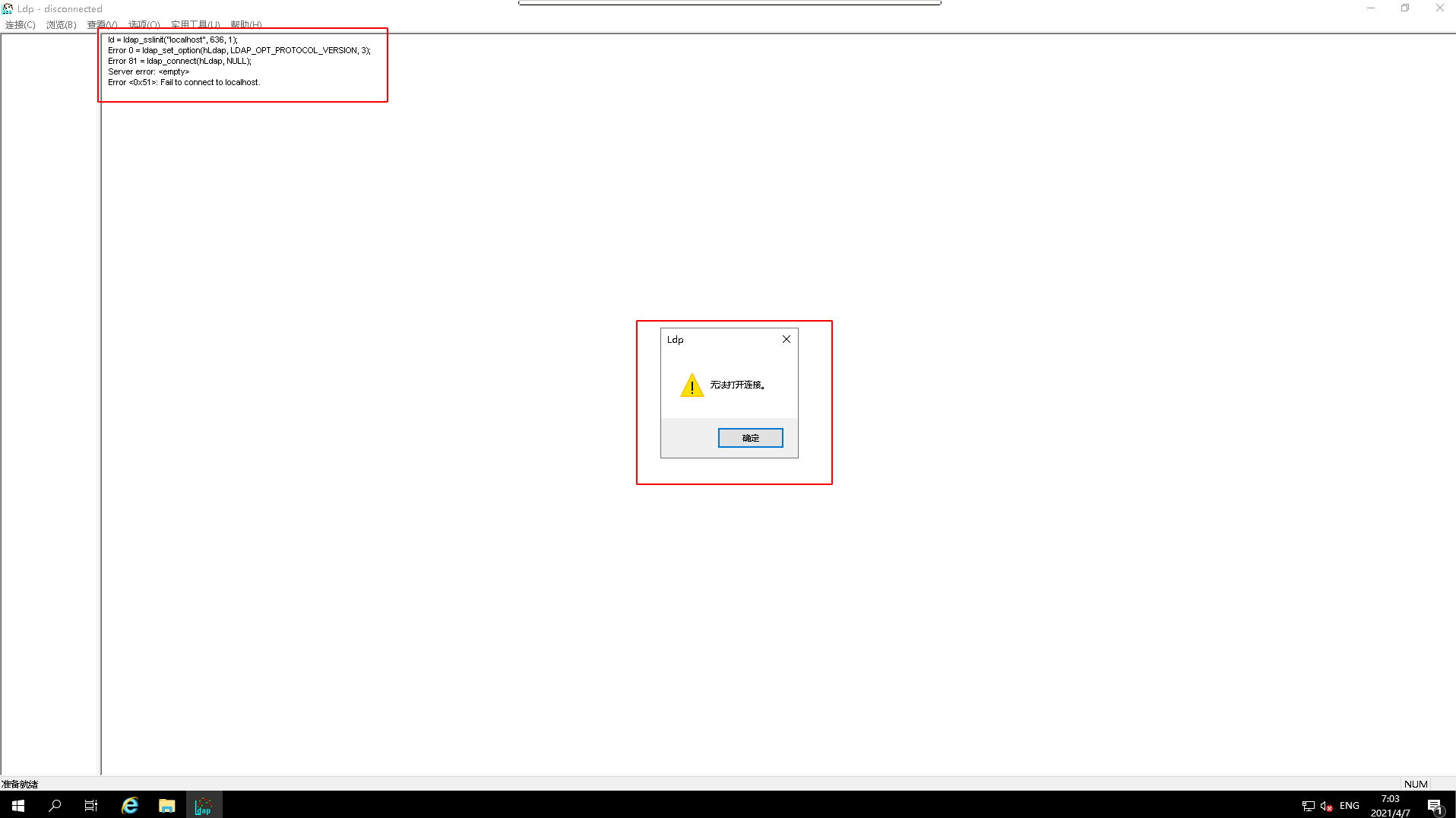

¶ 通过 ldaps 连接 Active Directory

ldaps协议的开启, 需要安装并配置Active Directory 证书服务, 而现在并没有进行相关安装及配置,连接结果应该是失败的。

- 选择

ldaps协议, 进行测试

- 查看

连接测试结果

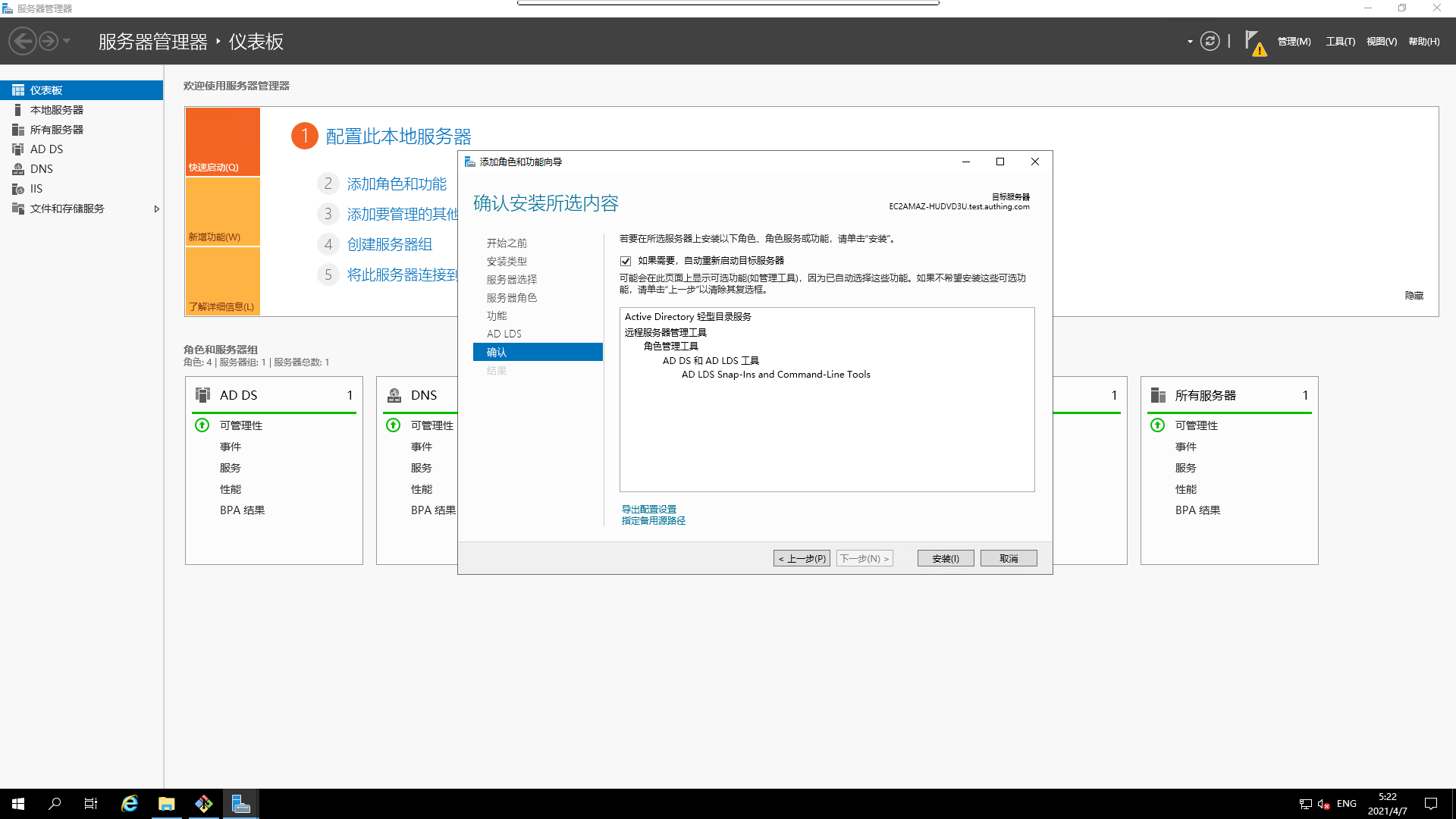

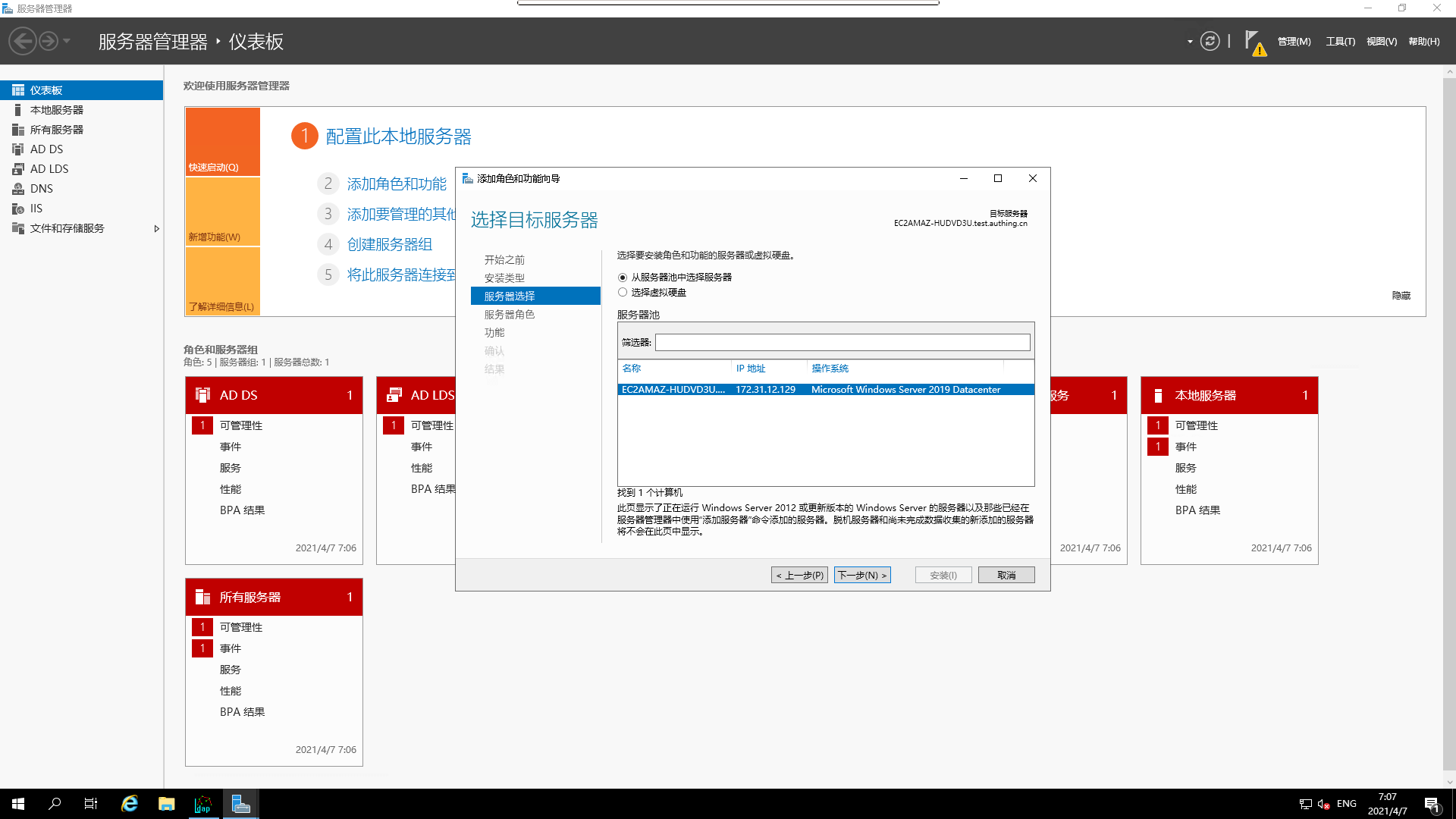

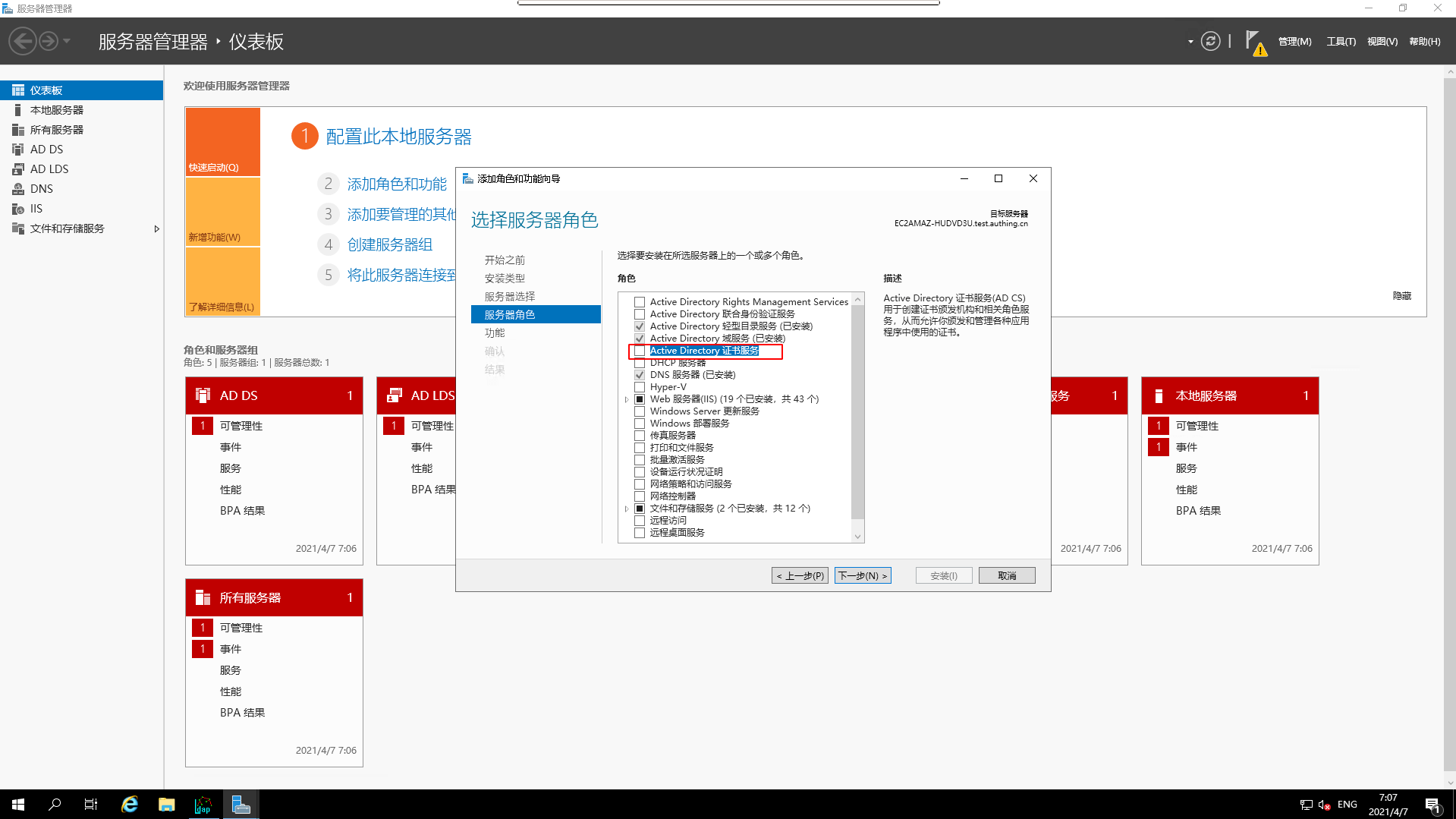

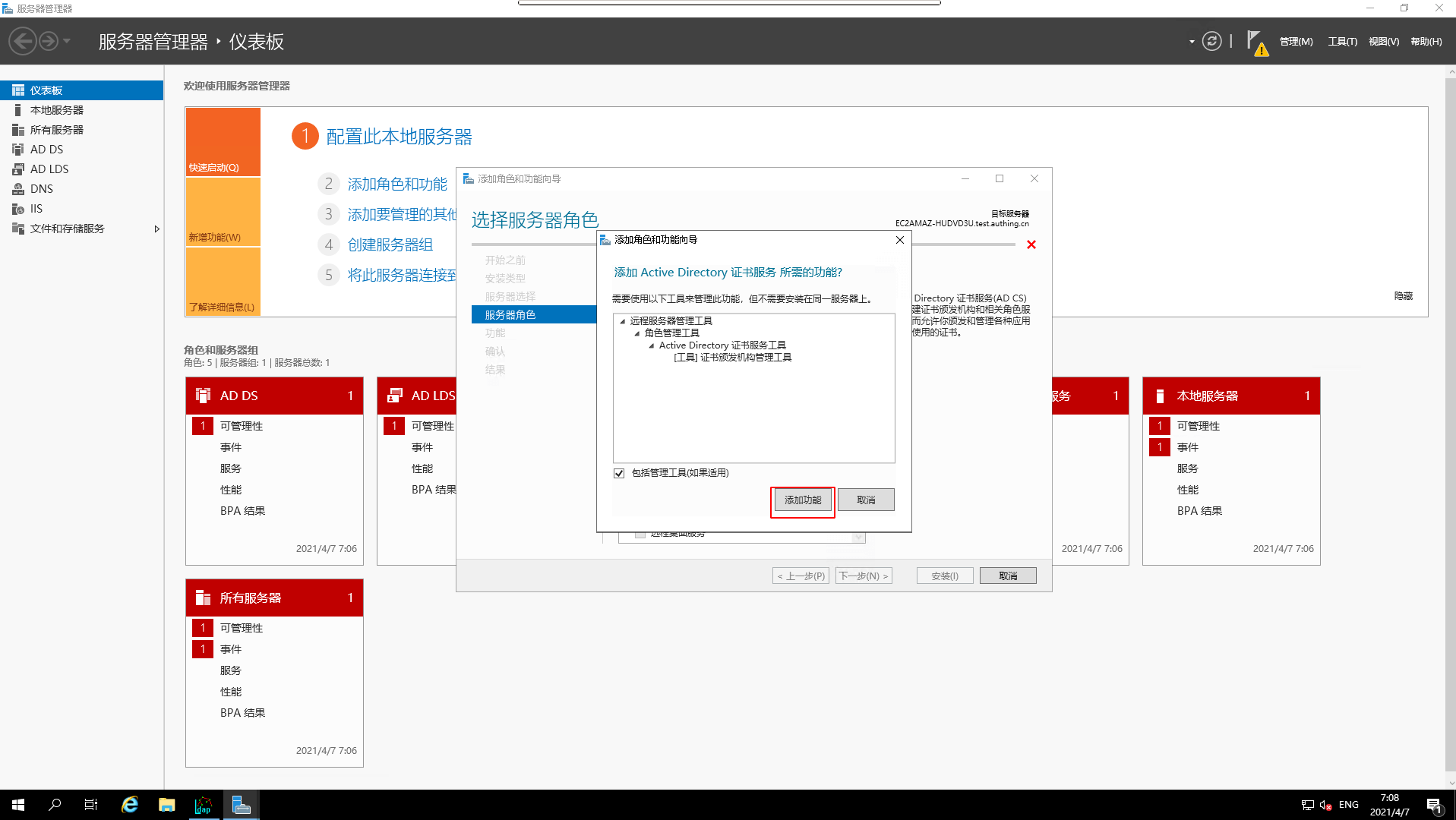

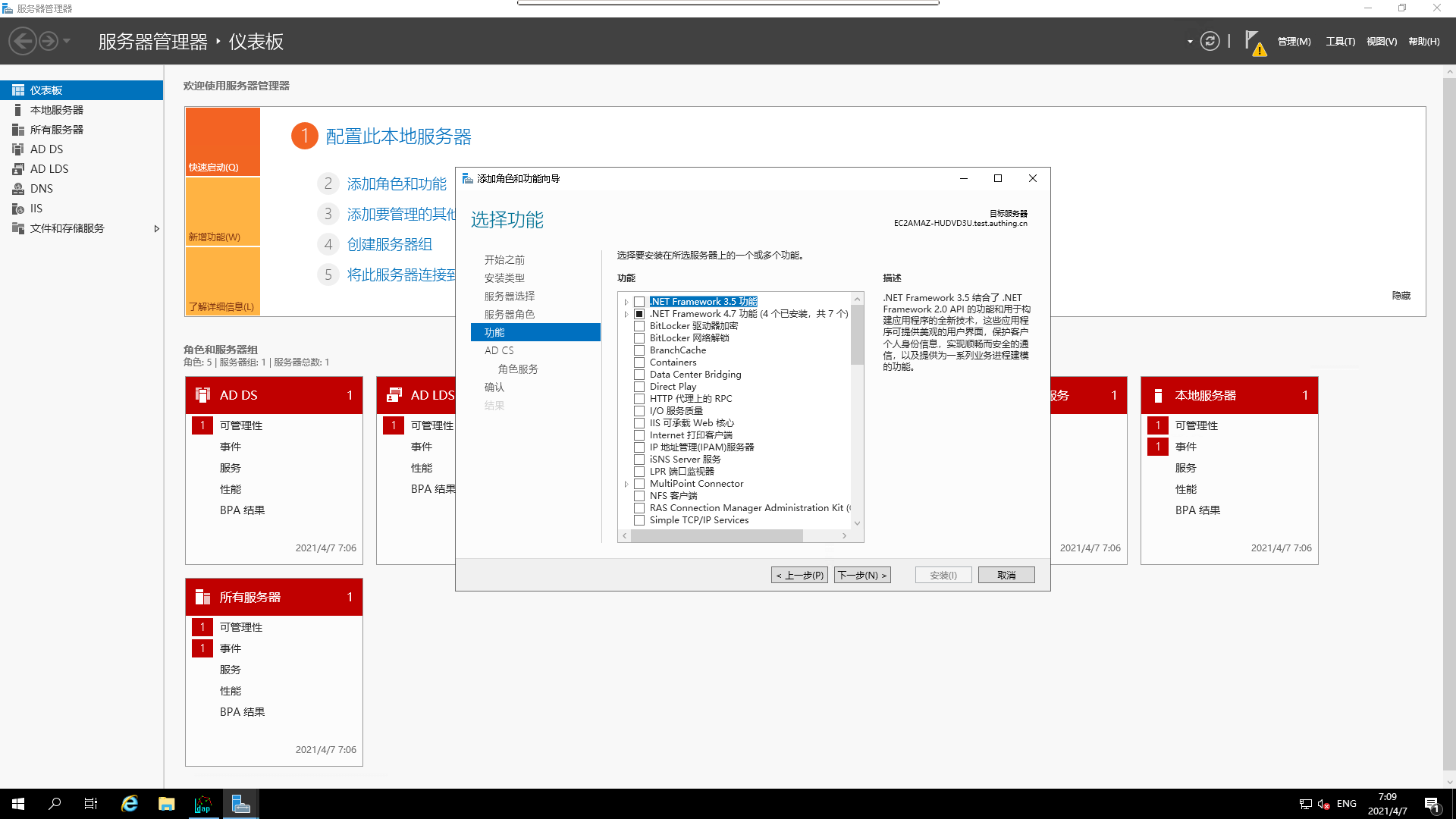

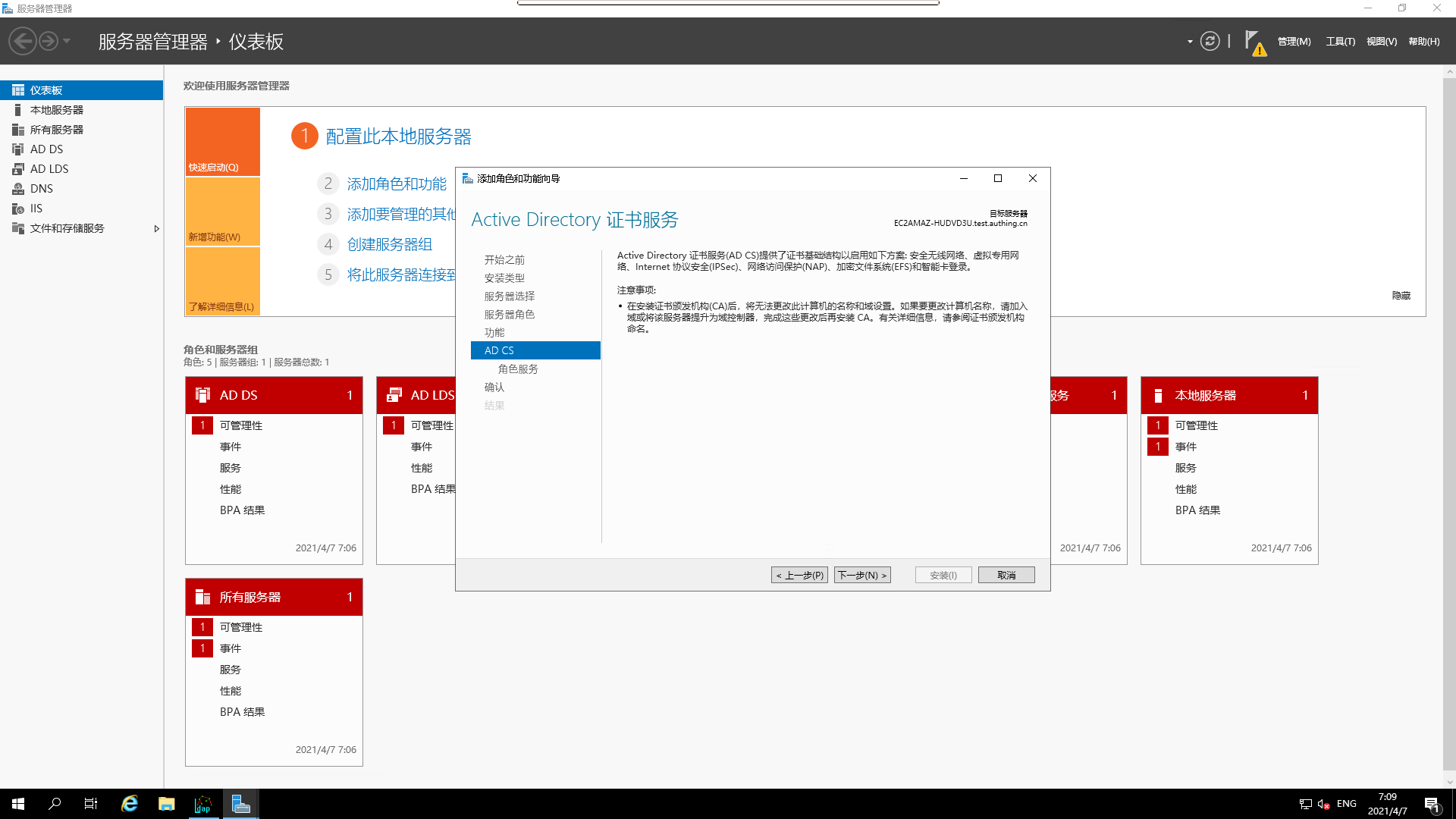

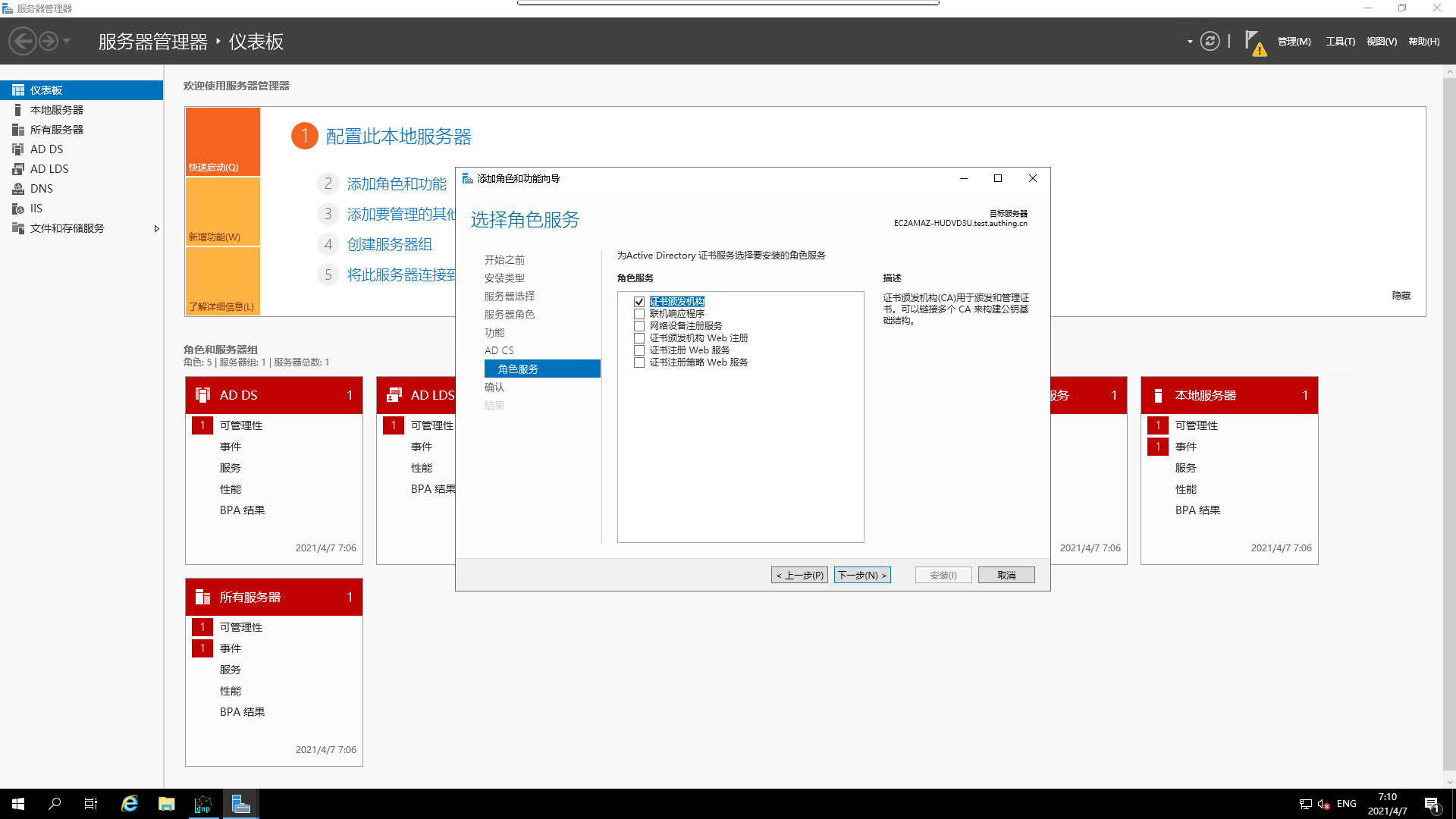

¶ 安装 AD CS

- 依旧是打开

服务器管理器

- 选择

添加角色和功能

- 选择

安装类型

- 进行

服务器选择

- 增加对应的

服务器角色

- 选择

添加功能

- 选择对应的功能

- AD CS

- 选择对应的

角色服务

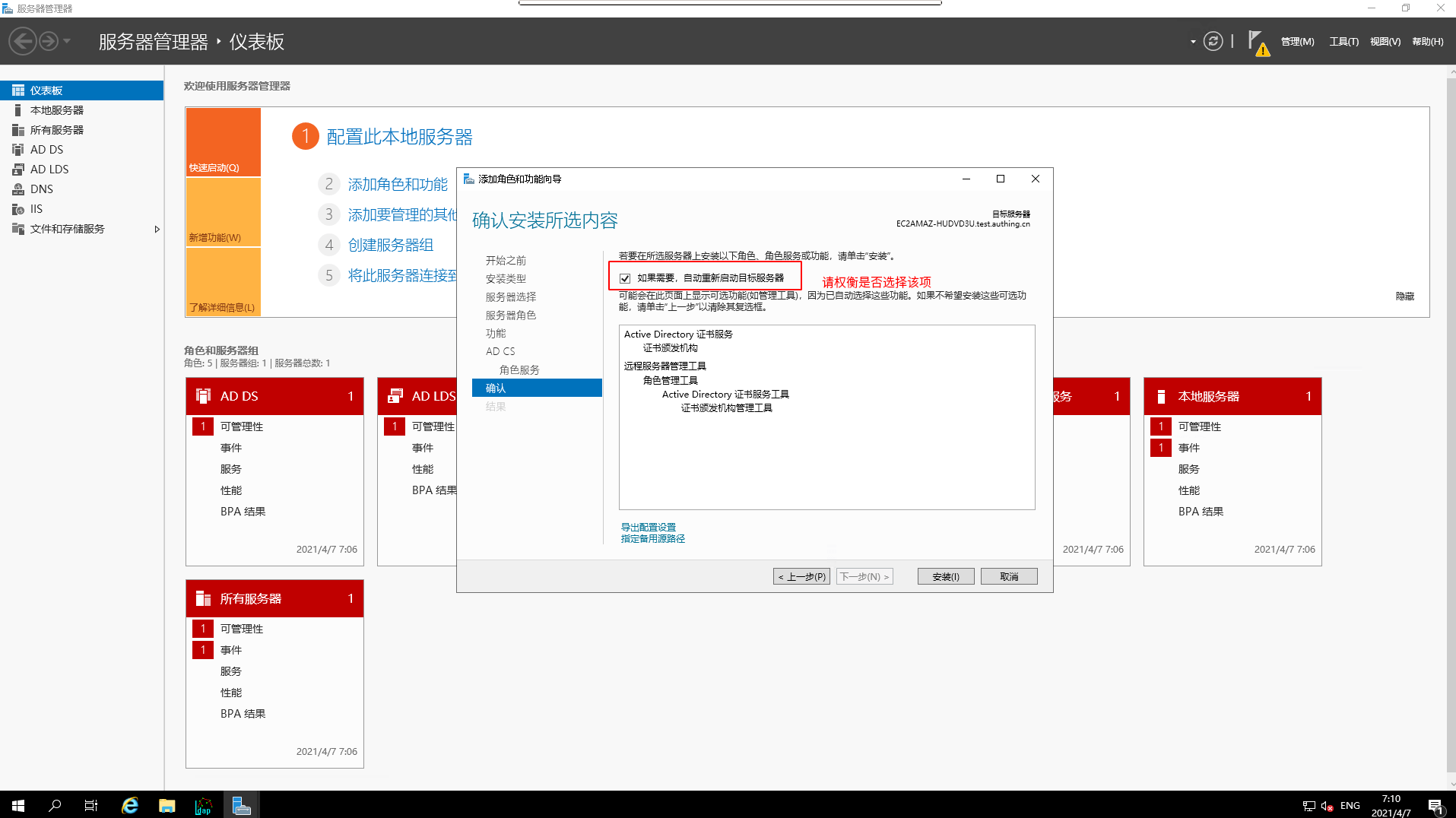

- 确认安装

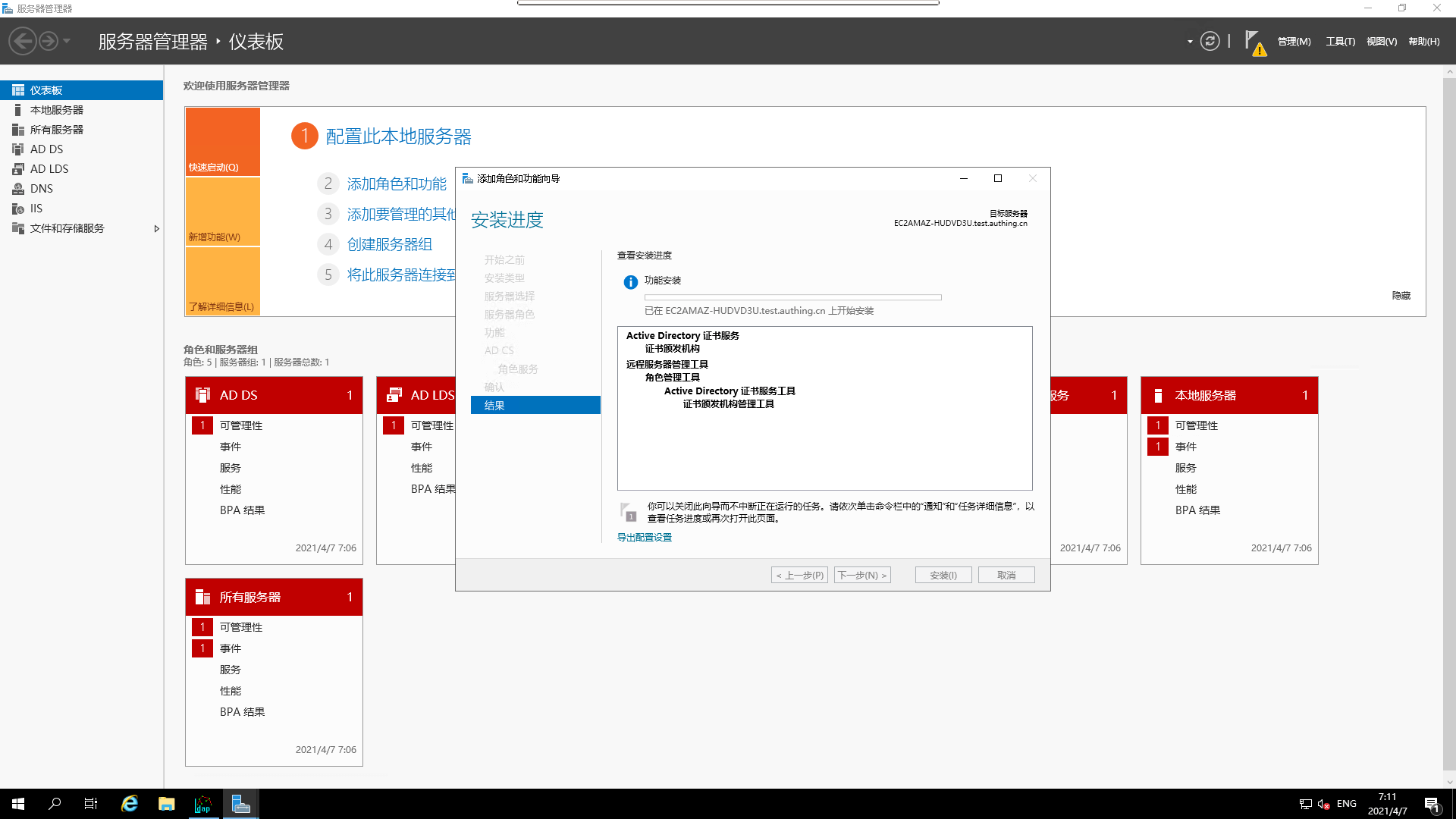

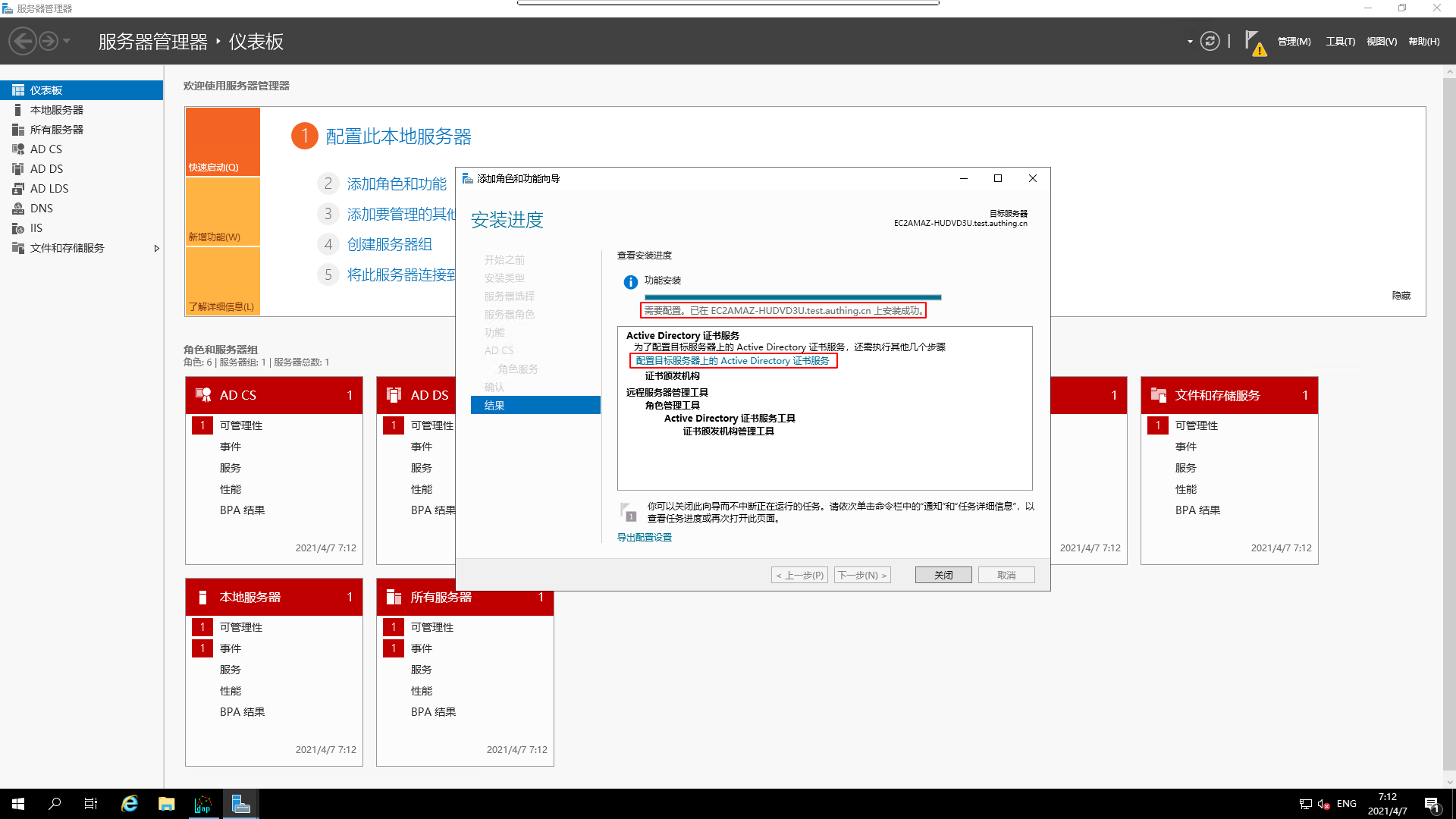

- 安装中

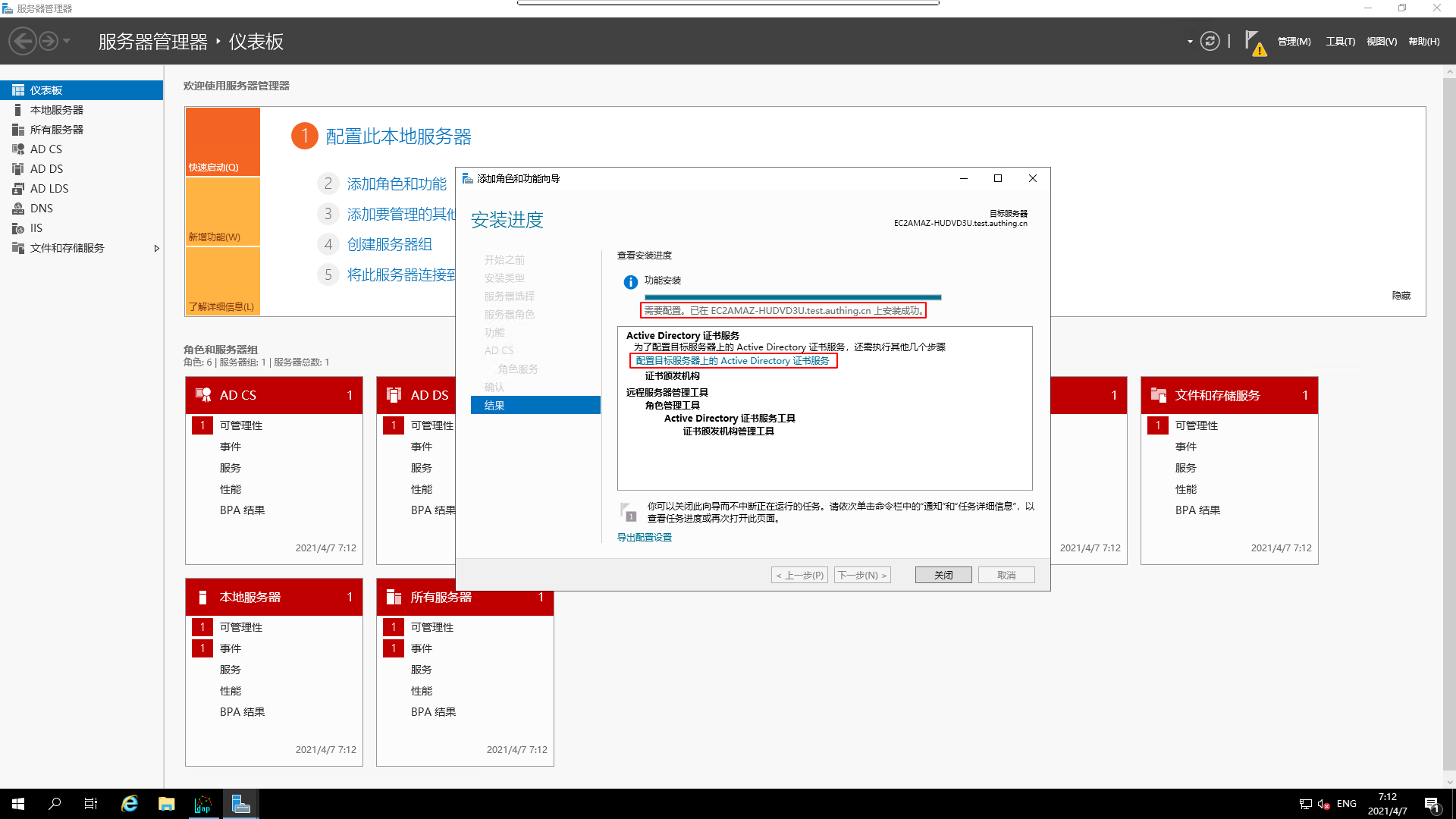

- 安装完成

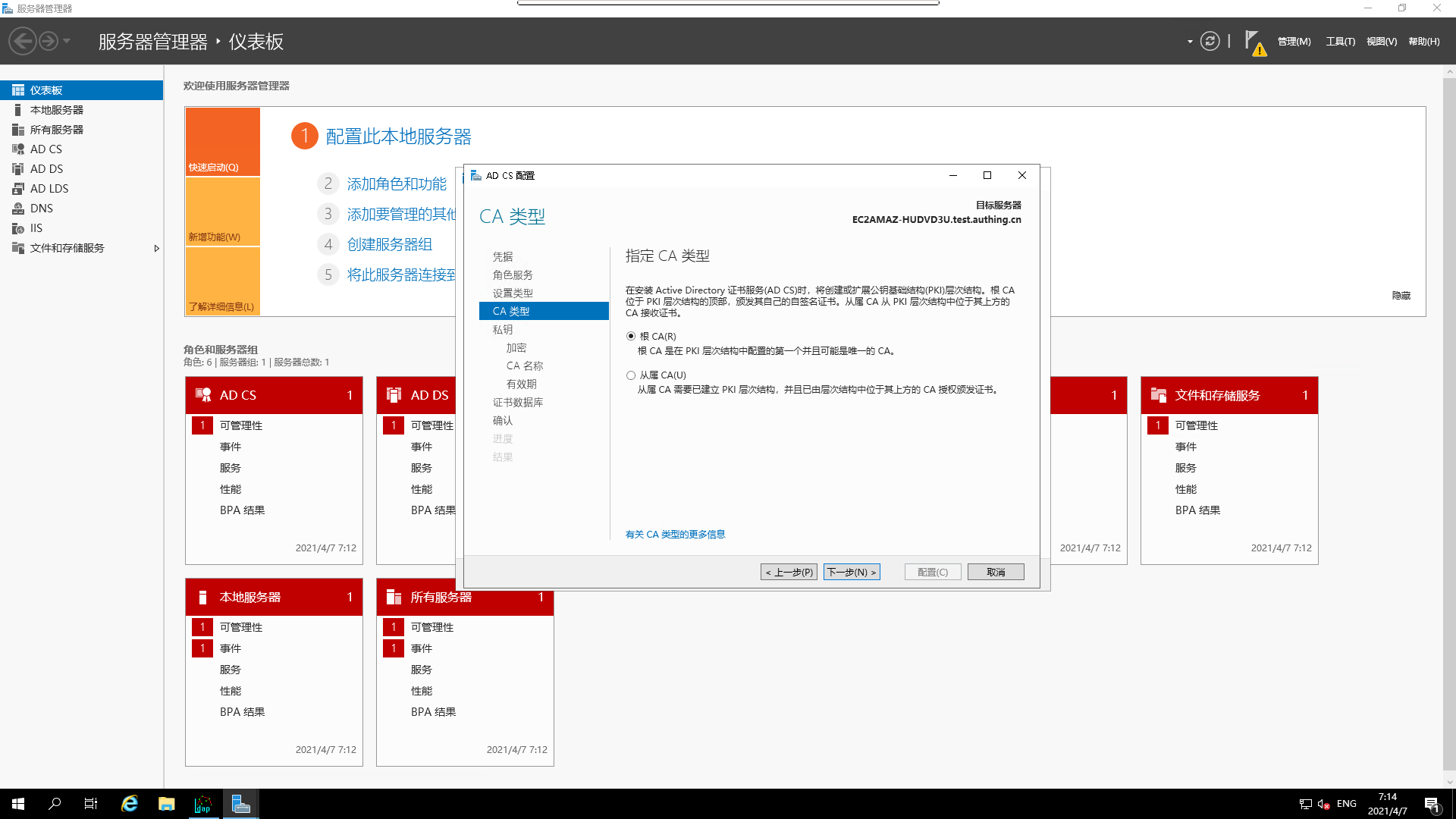

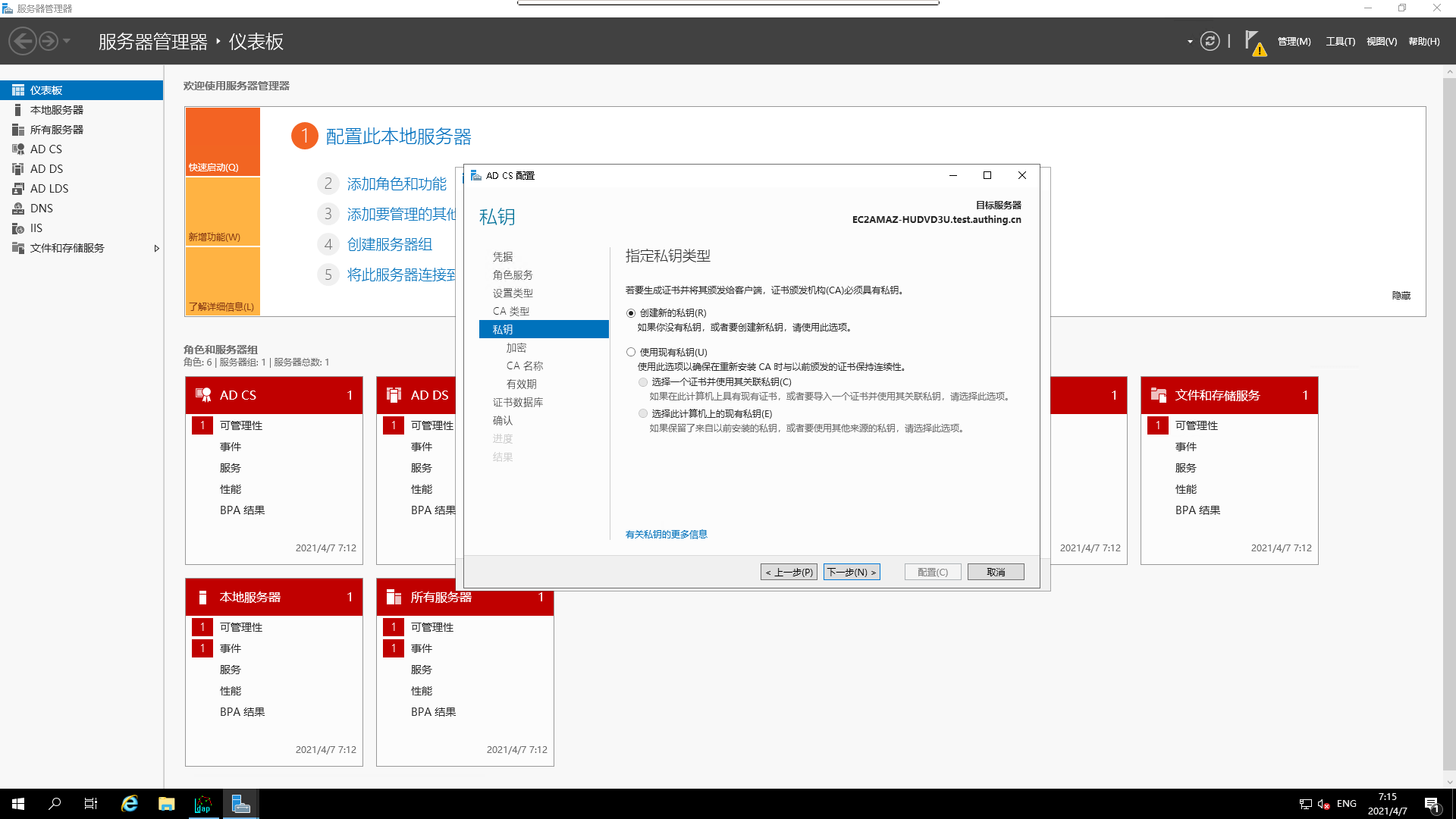

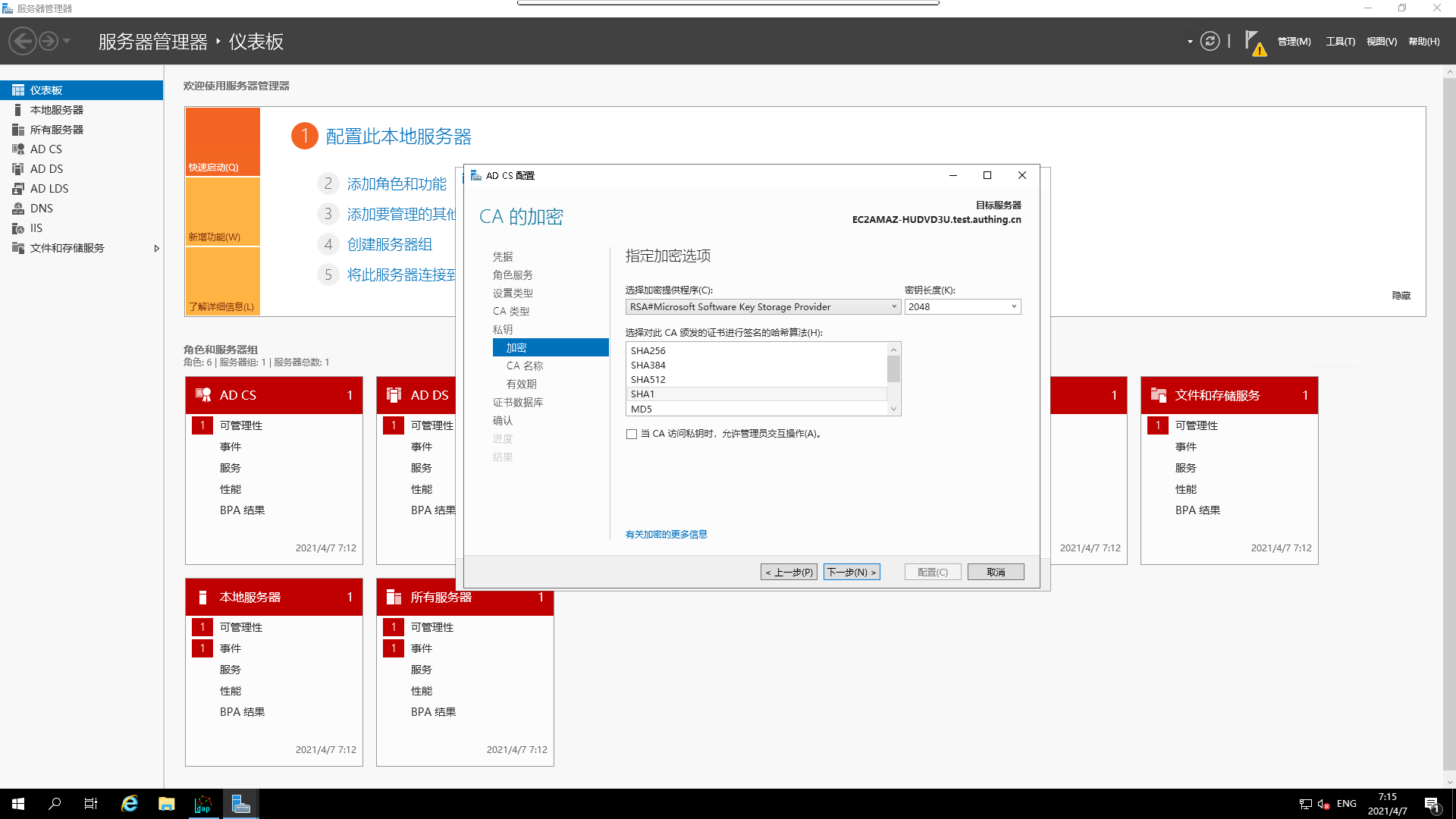

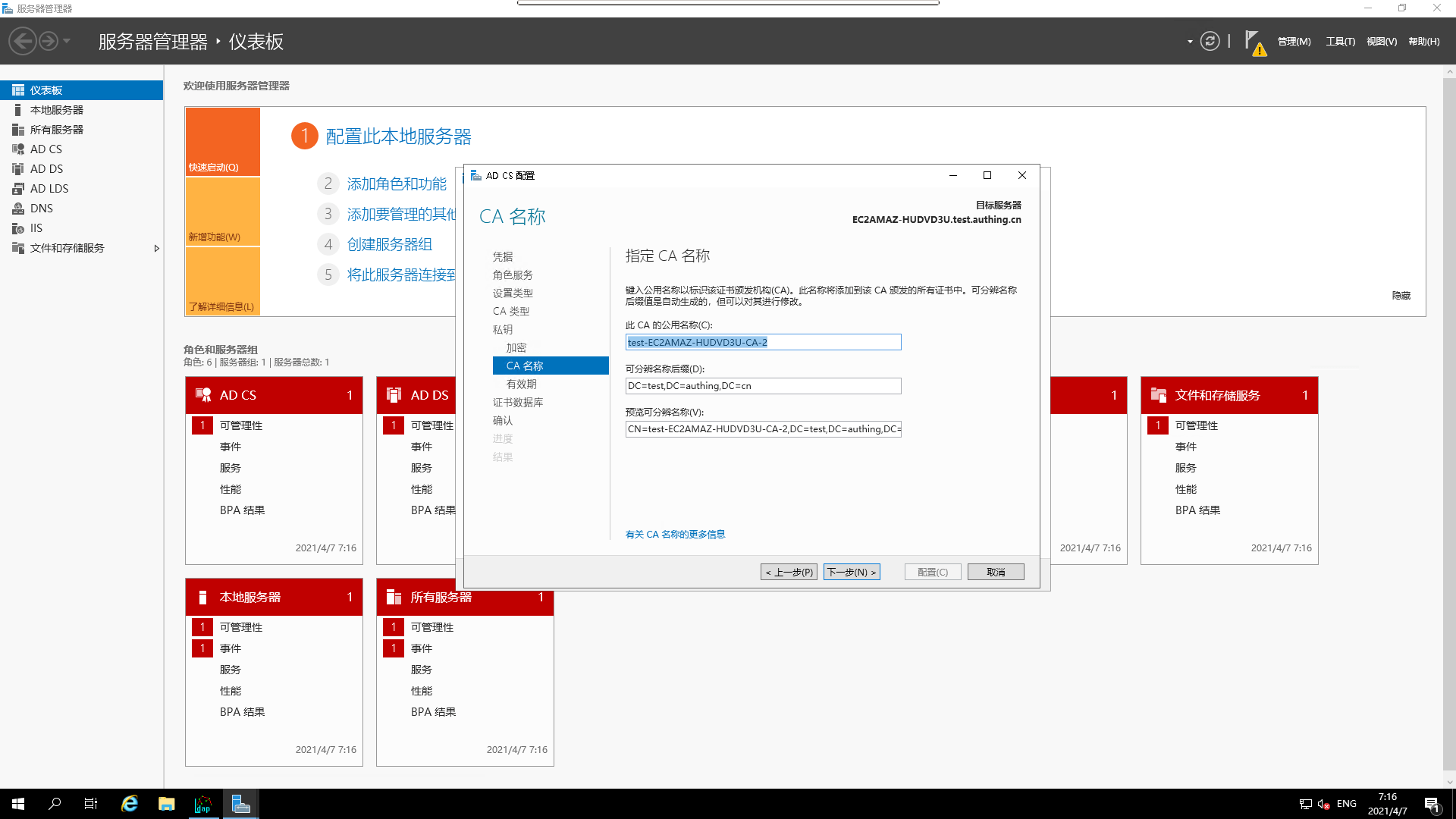

¶ 配置 AD CS

- 进入配置目标服务器

AD CS的界面

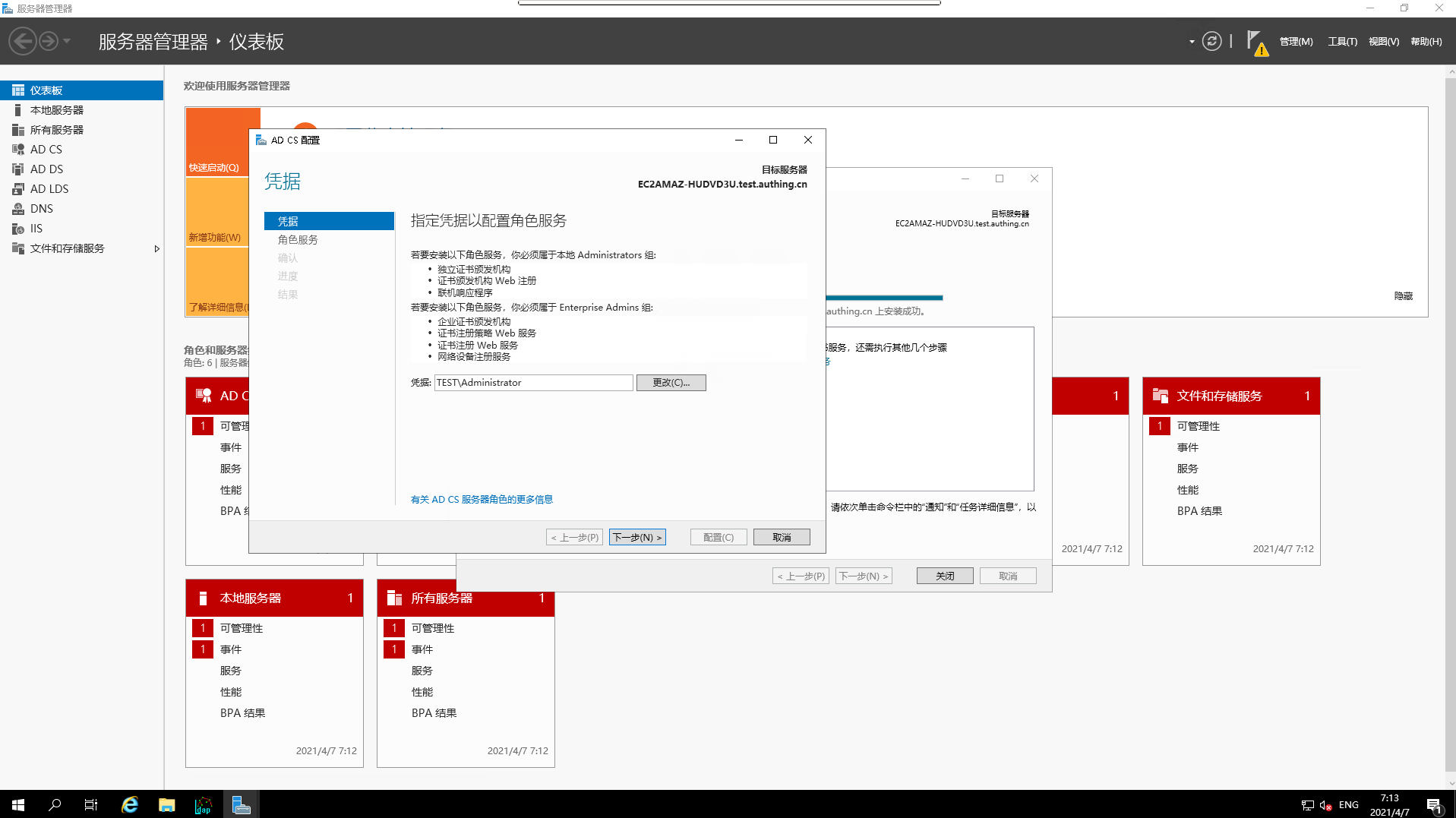

- 指定

凭据

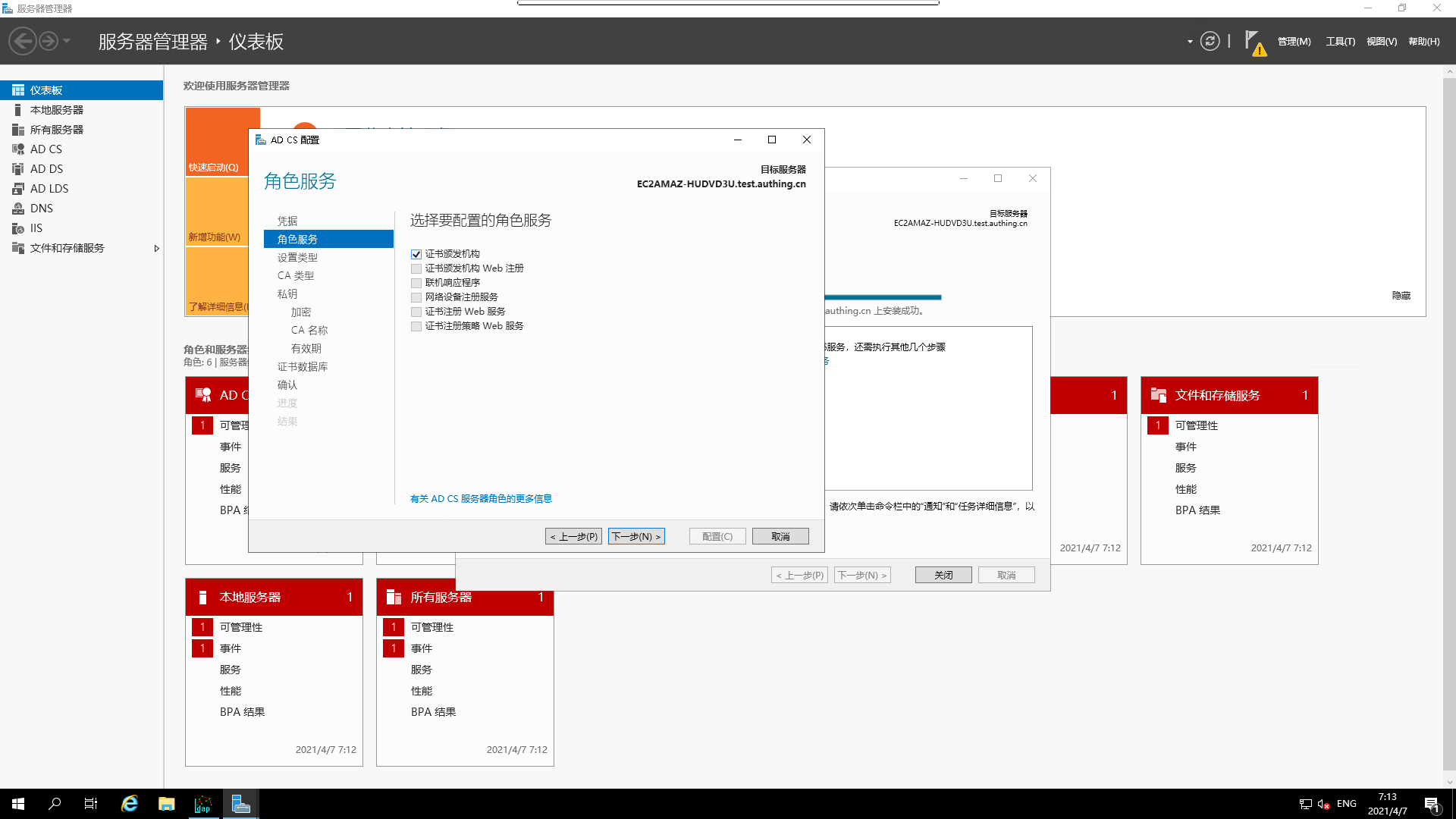

- 选择

角色服务

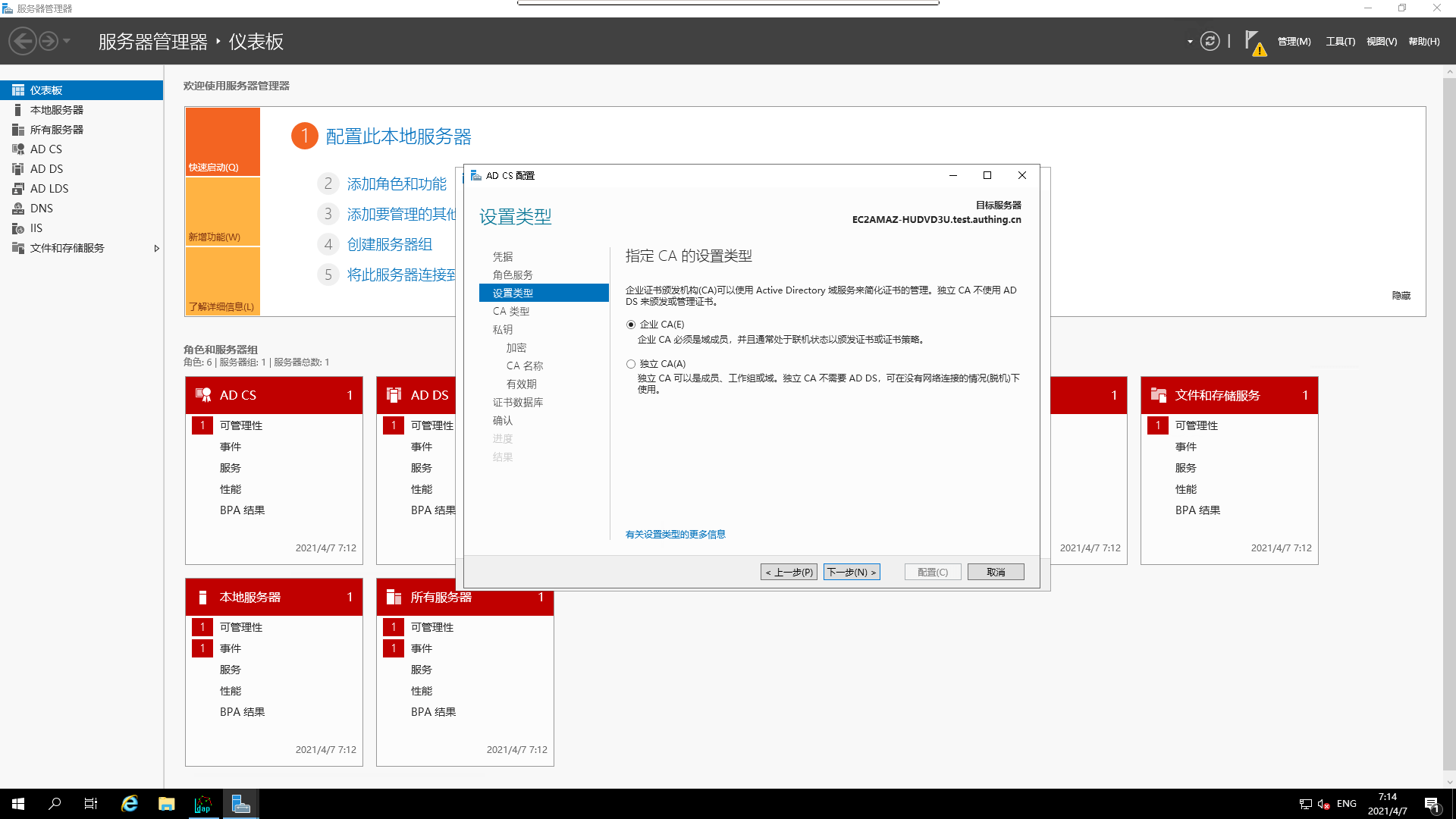

- 指定

CA 的设置类型

- 指定

CA 的类型

- 配置

私钥

- 指定

加密选项

- 指定

CA 名称

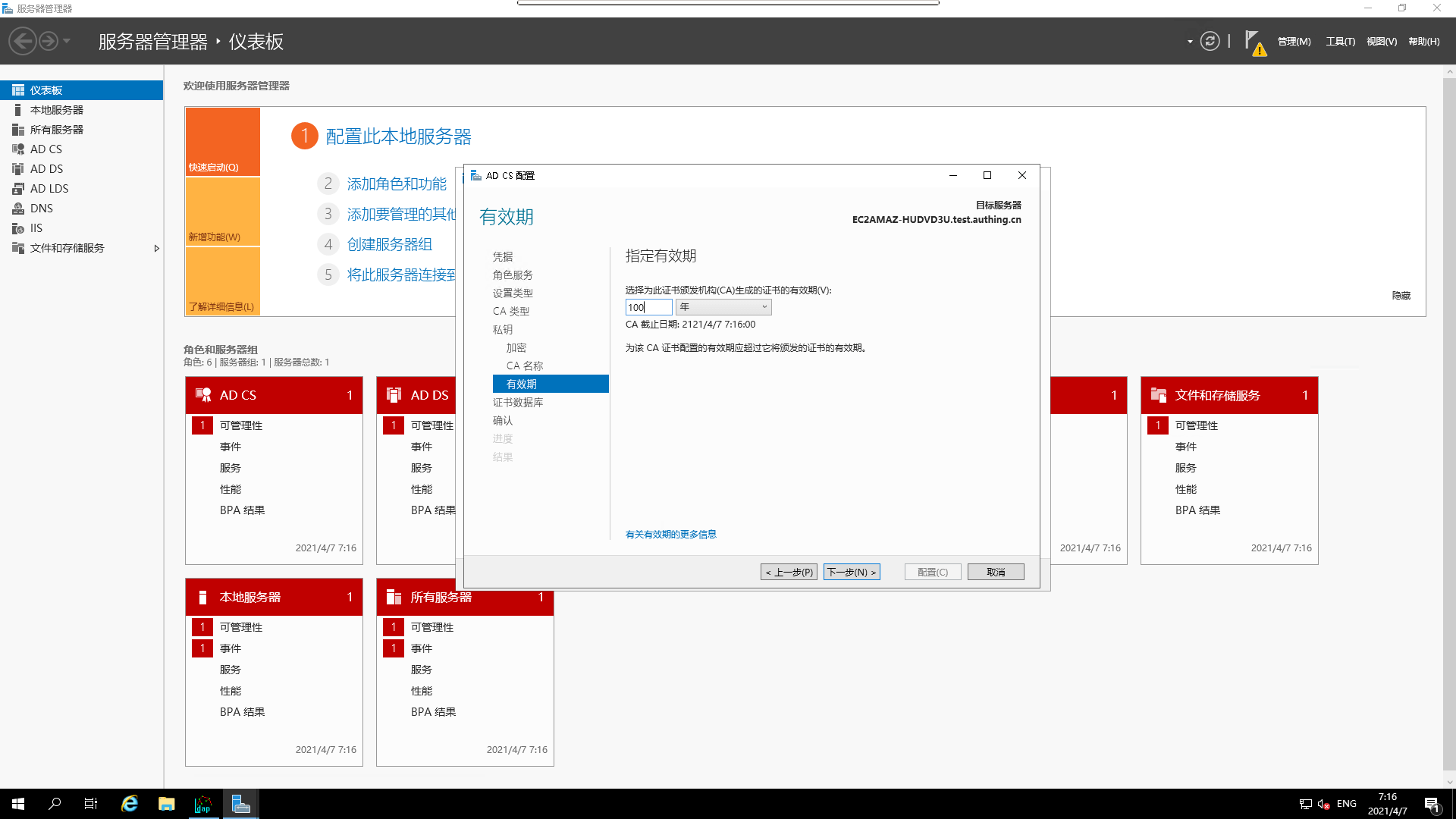

- 指定

CA 有效期

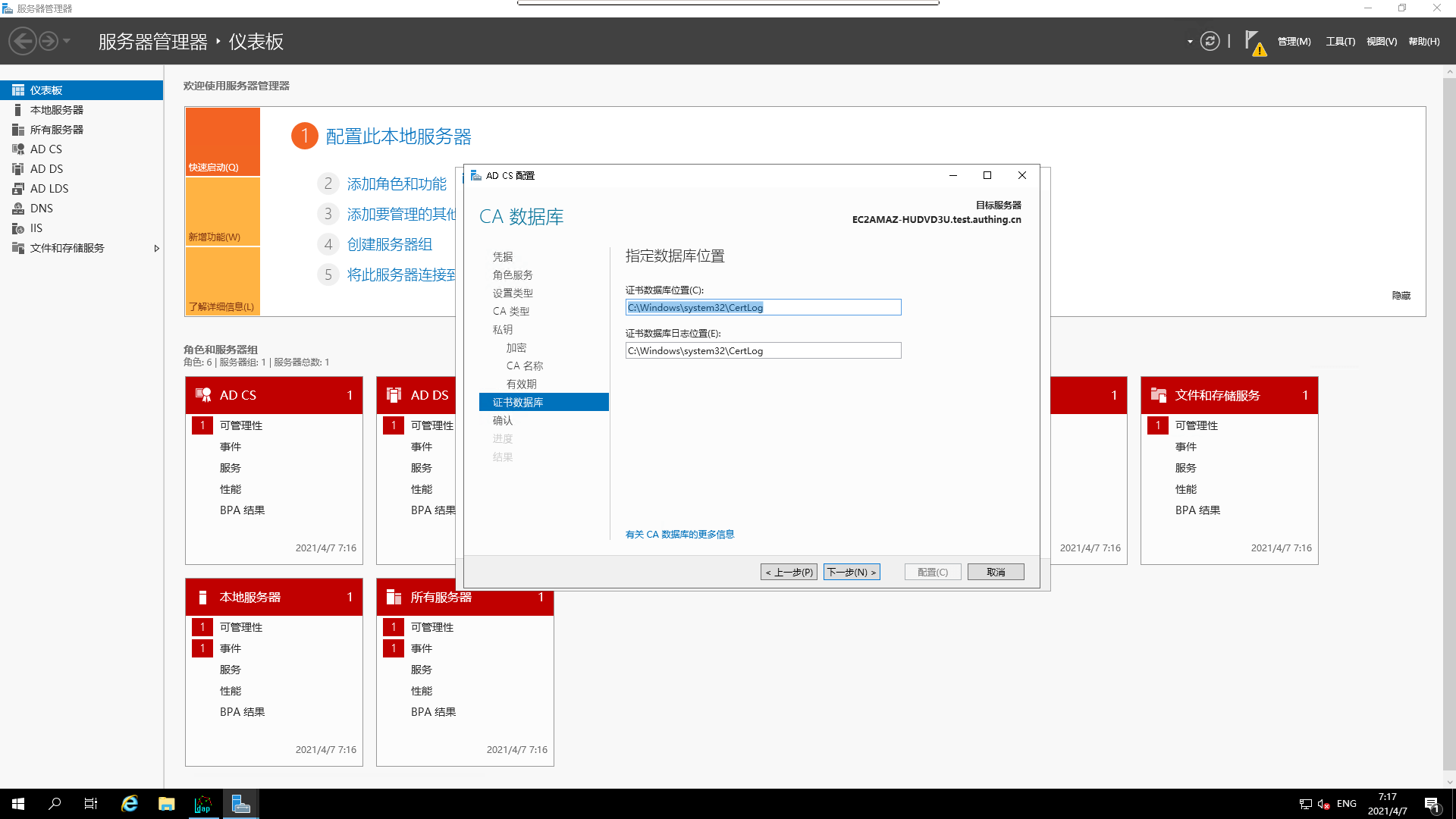

- 指定

CA 数据库

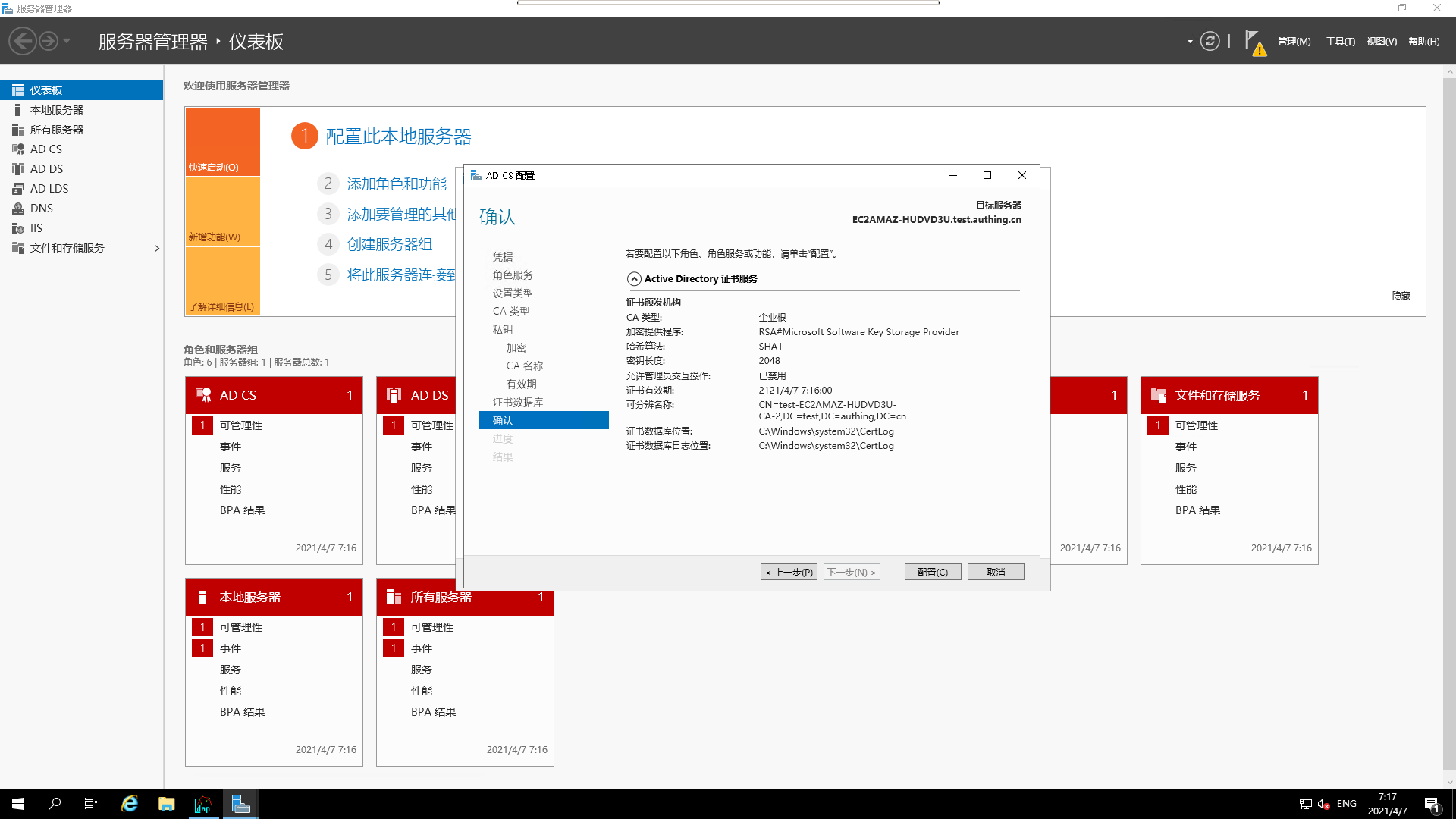

- 确认当前选项

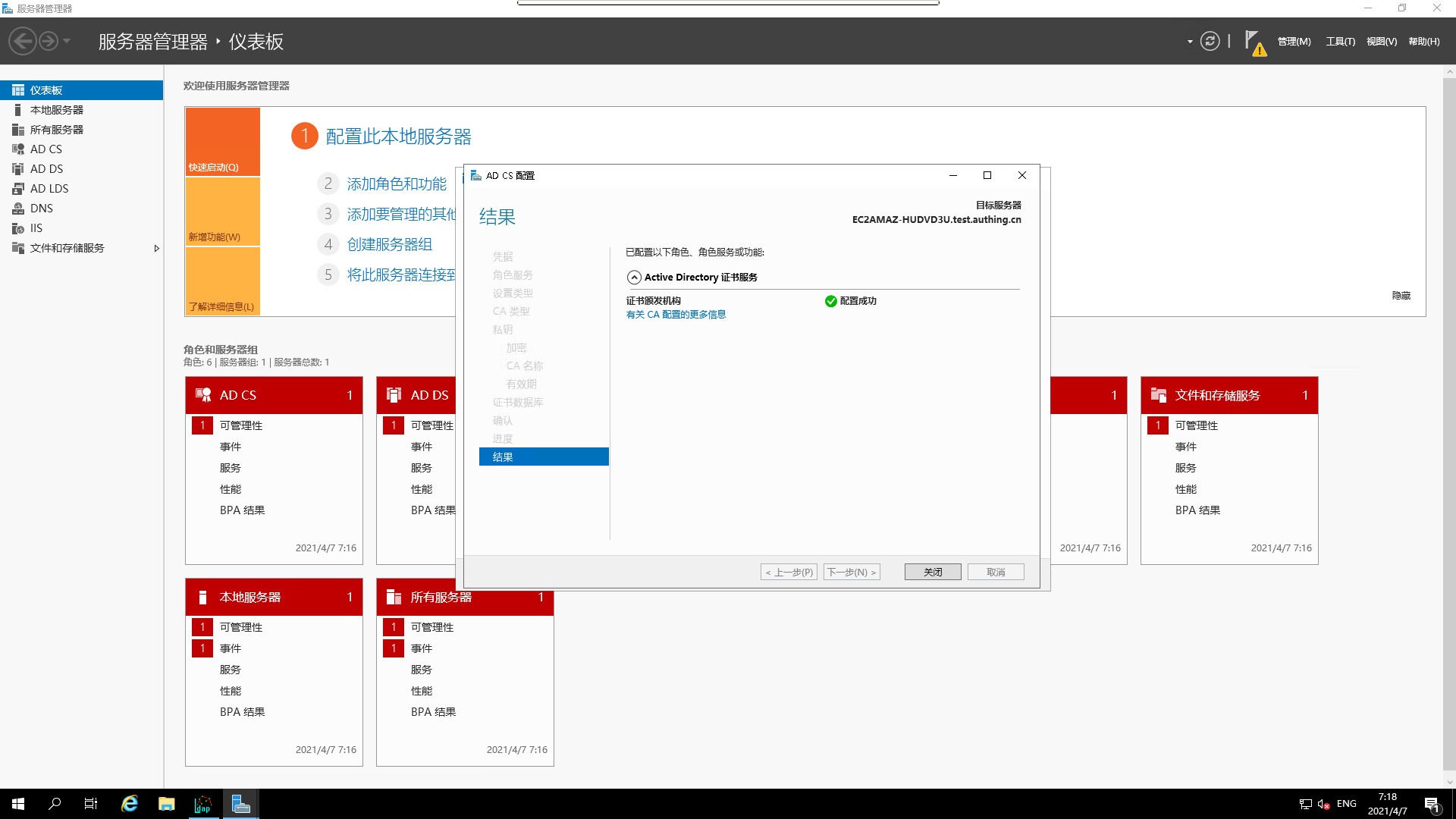

- 查看配置结果

¶ 测试 ldaps 连接 Active Directory

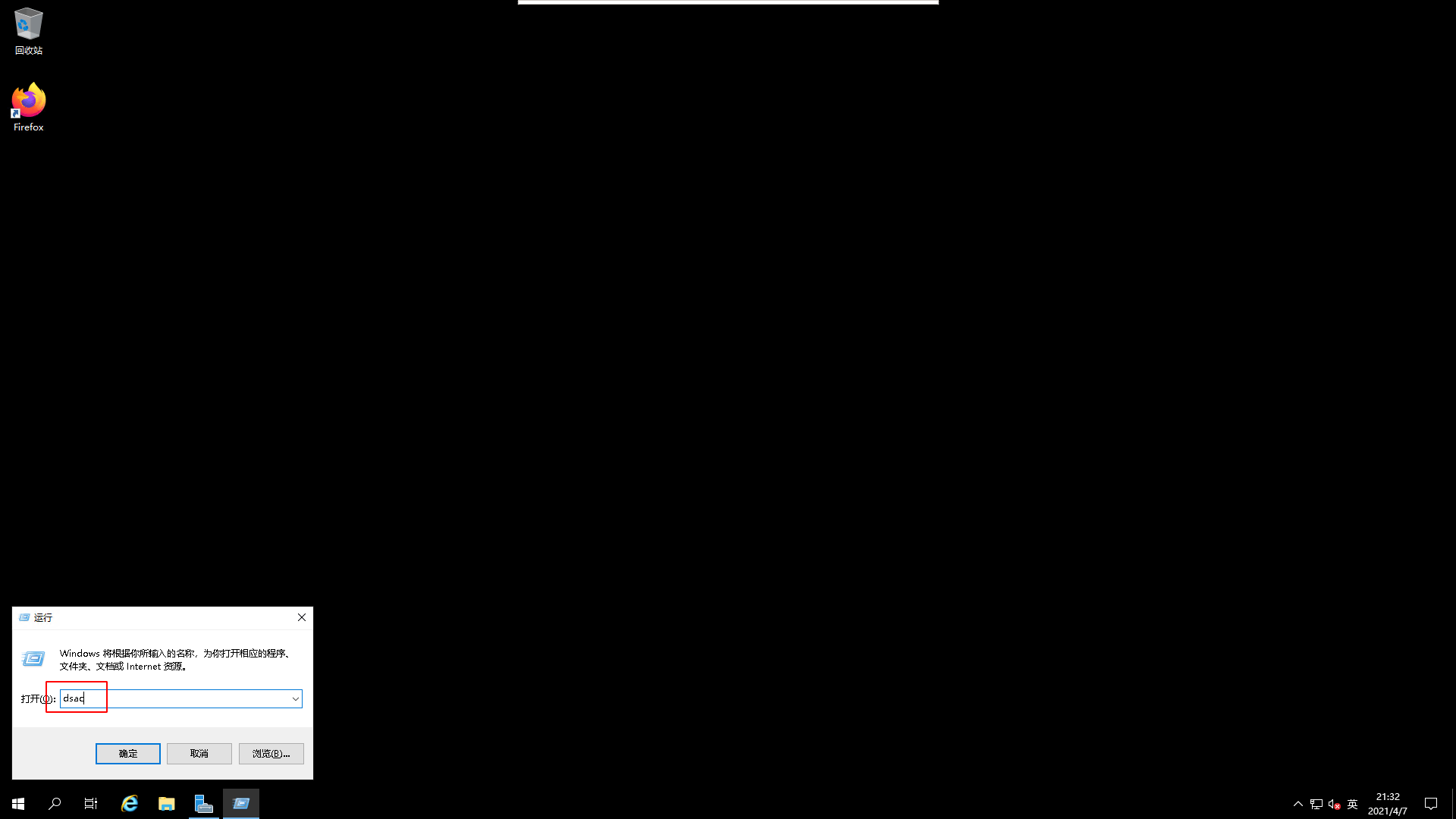

Win + r打开CMD 执行窗口, 键入ldp

- 选择连接, 打开一个连接

- 打开测试应用

- 查看测试结果

¶ AD 相关策略 的修改与测试

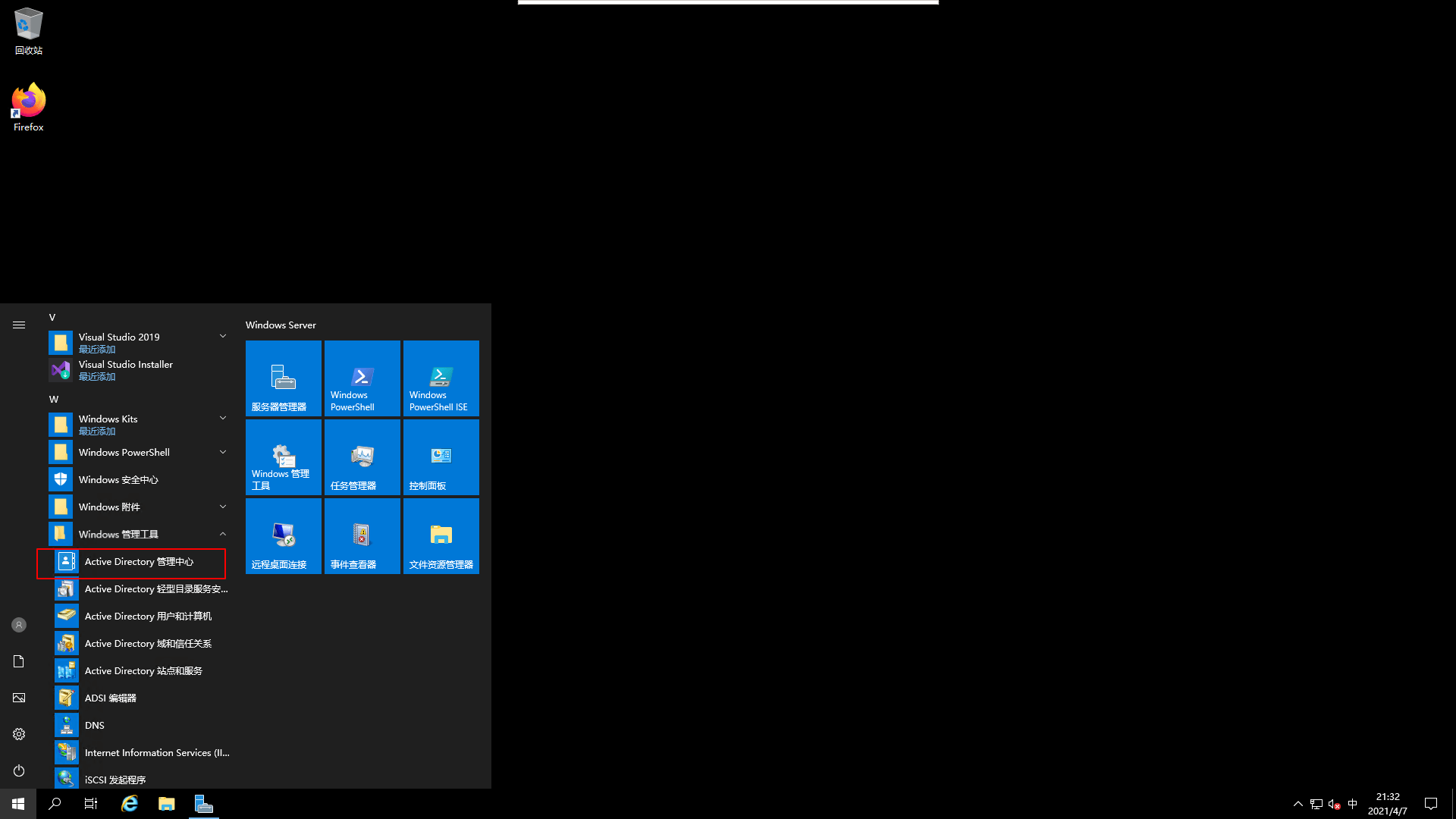

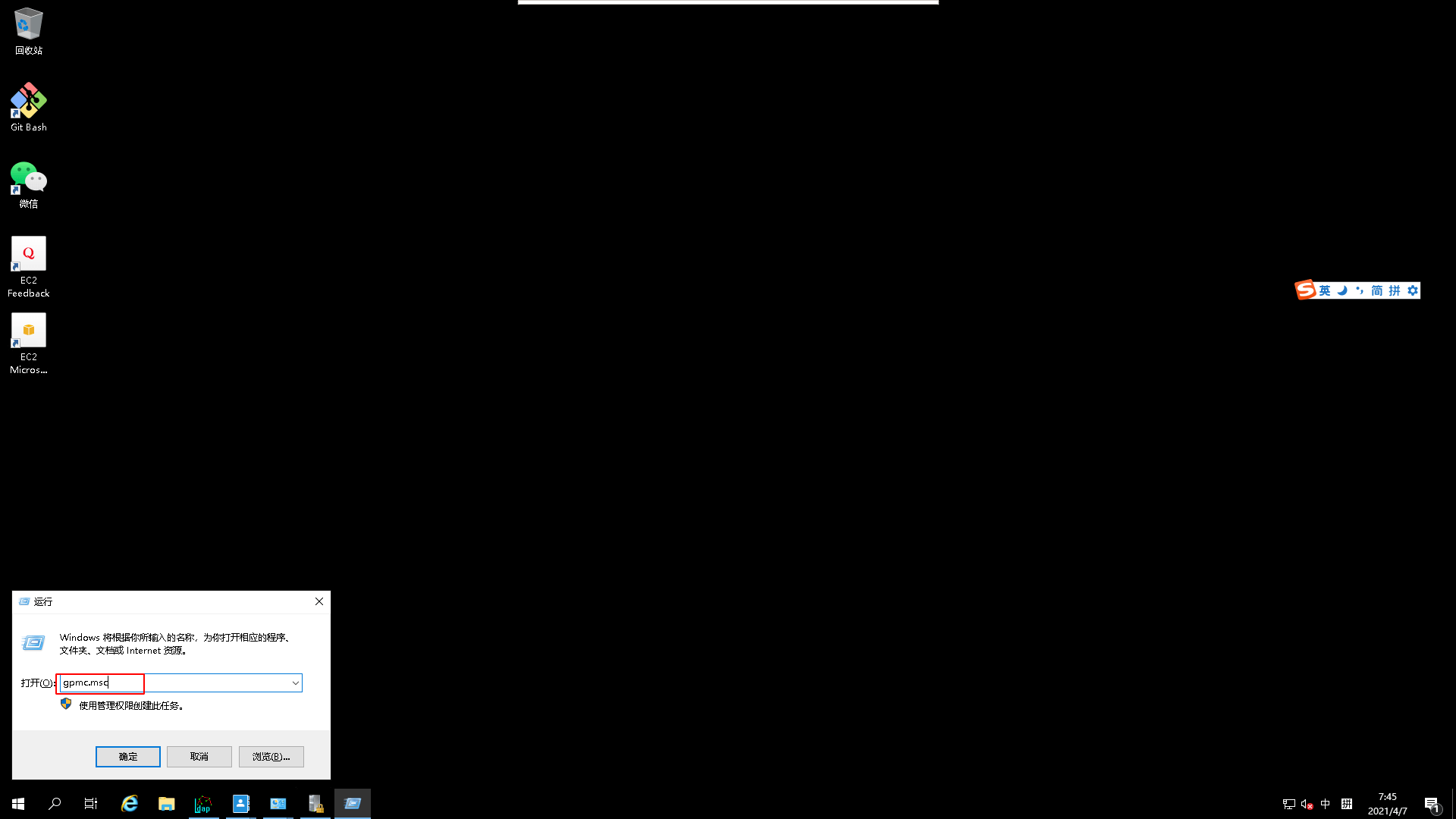

- 打开

AD 管理中心

或者

- 通过

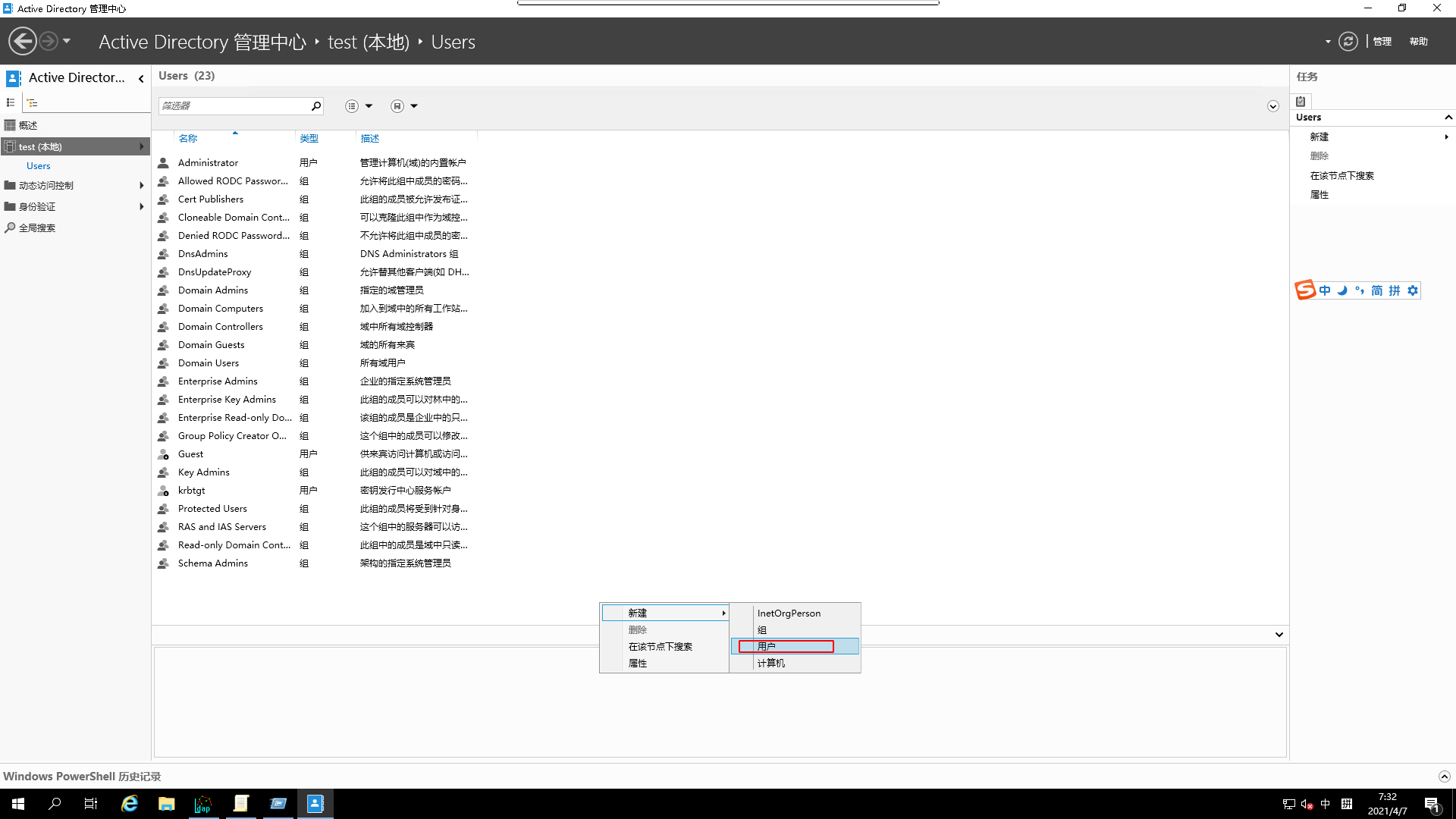

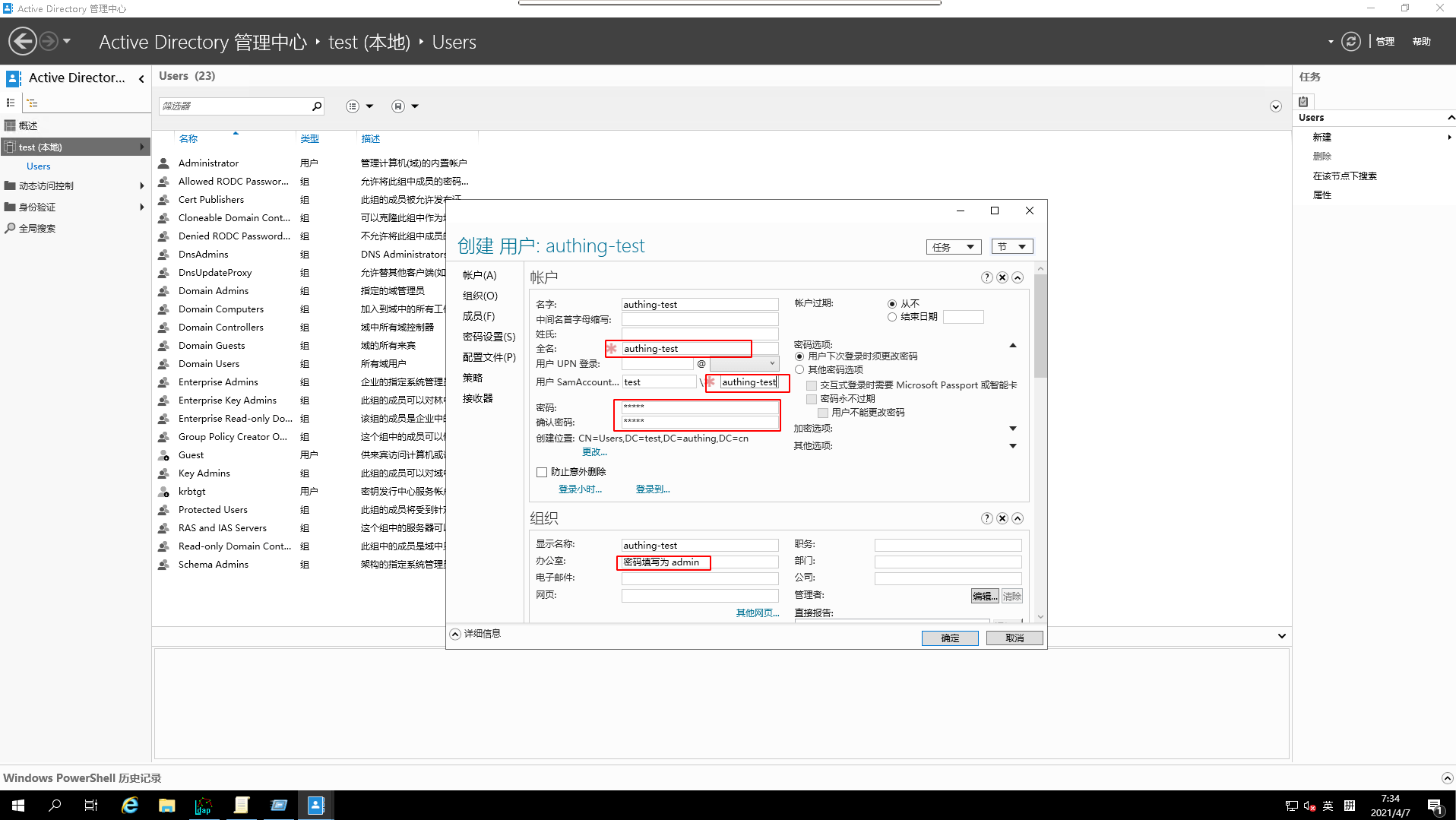

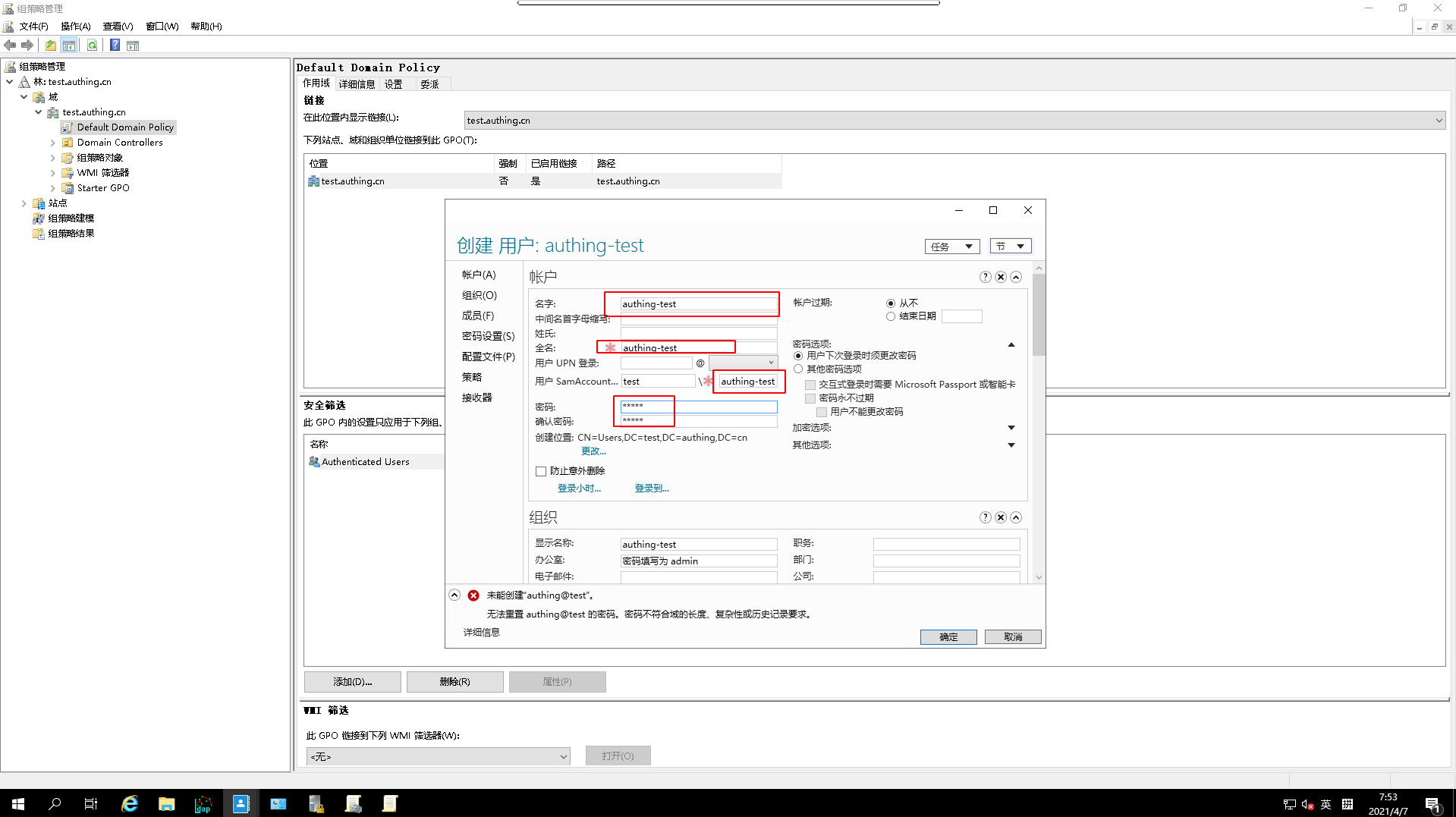

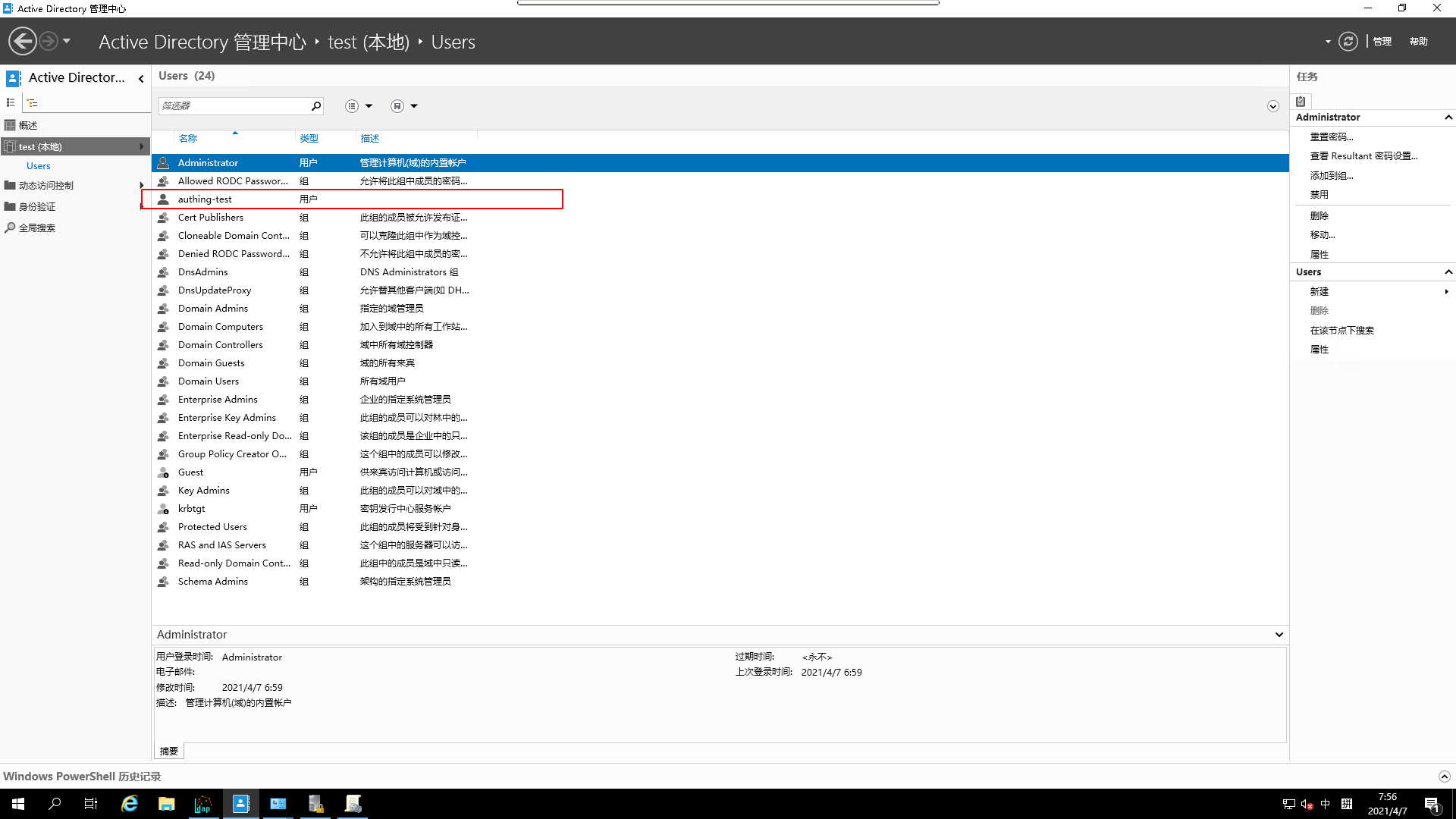

AD 管理中心新增一个用户

增加一个用户

- 查看

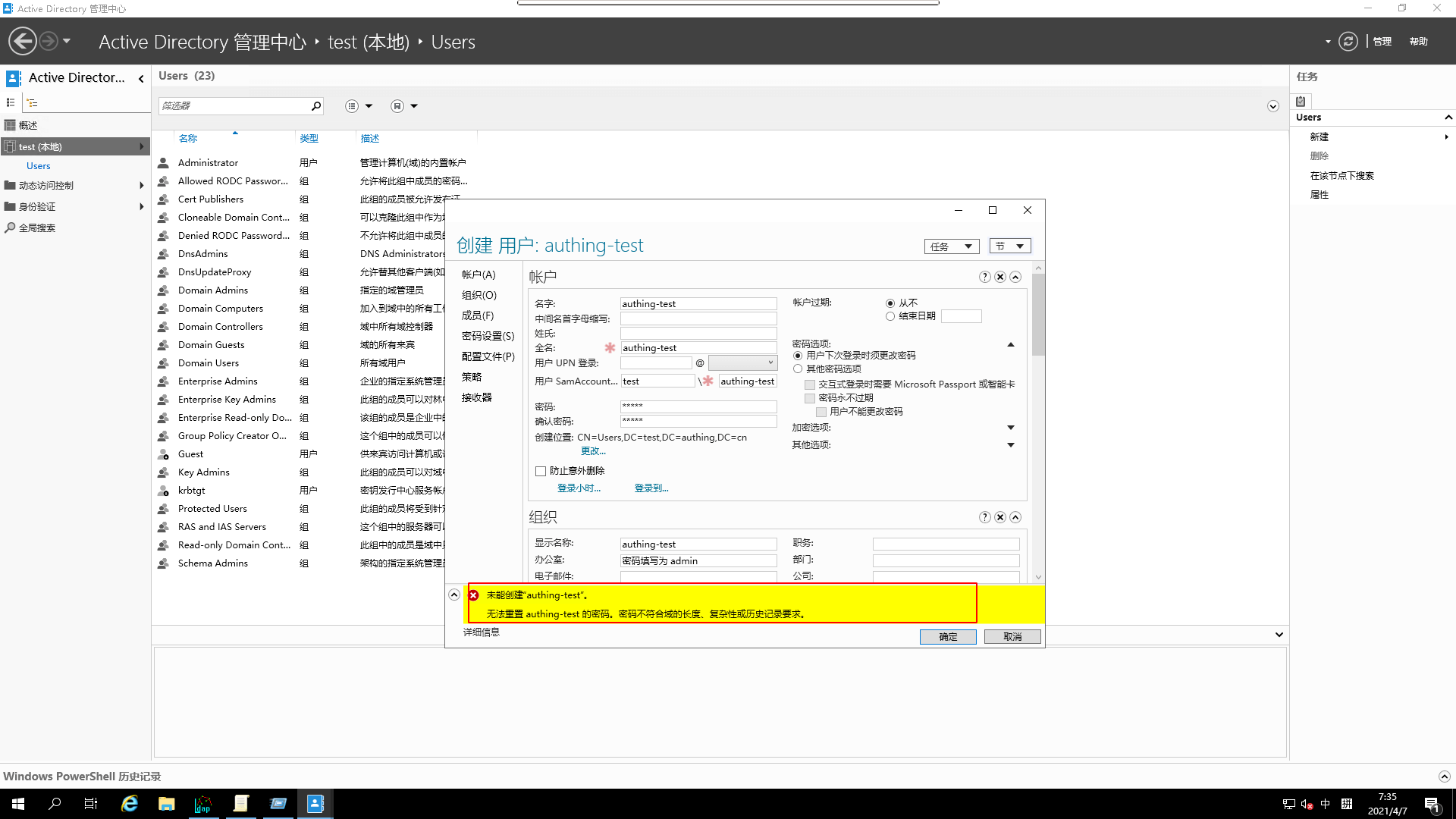

新增结果

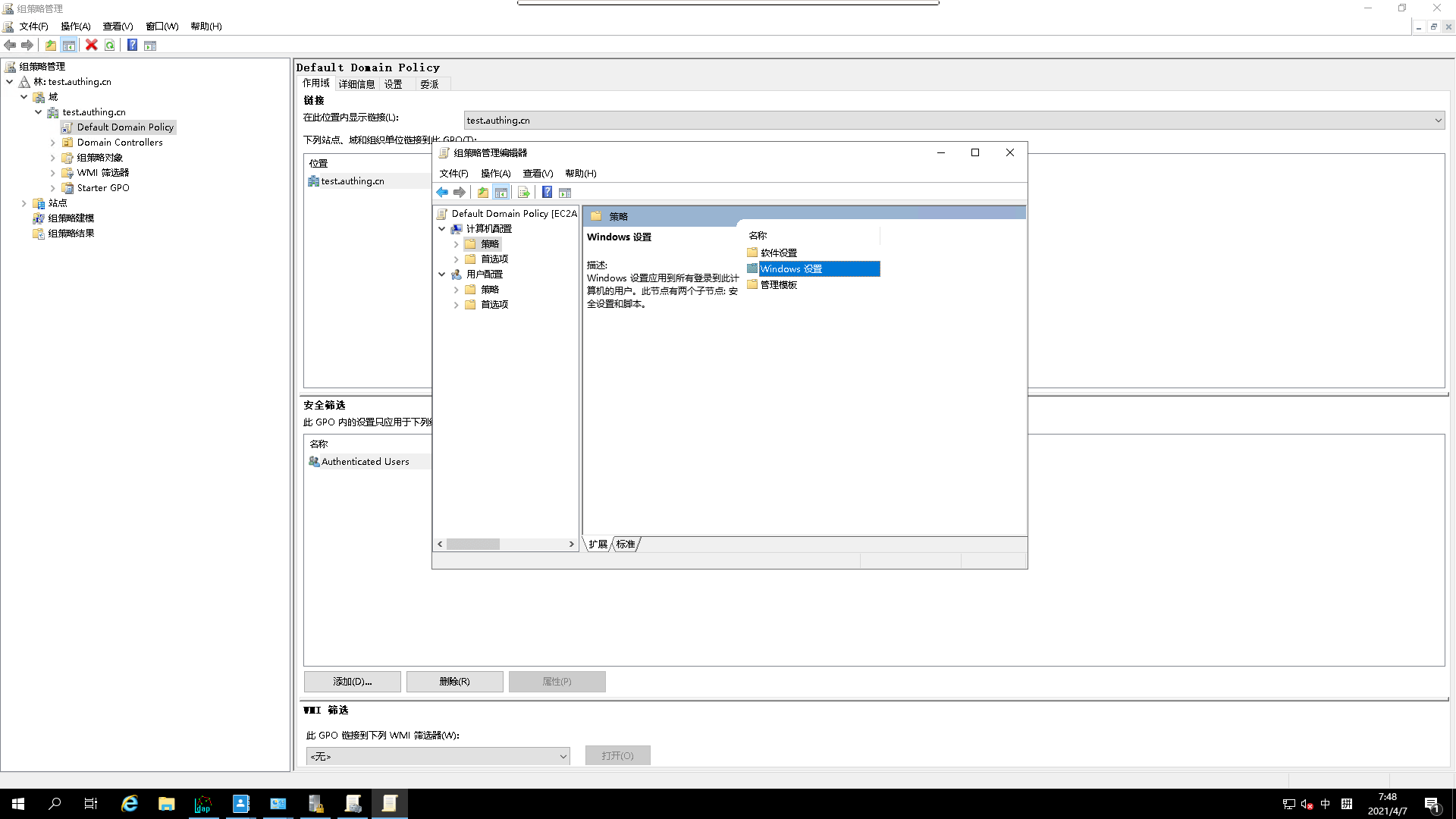

- 打开

AD 策略修改器

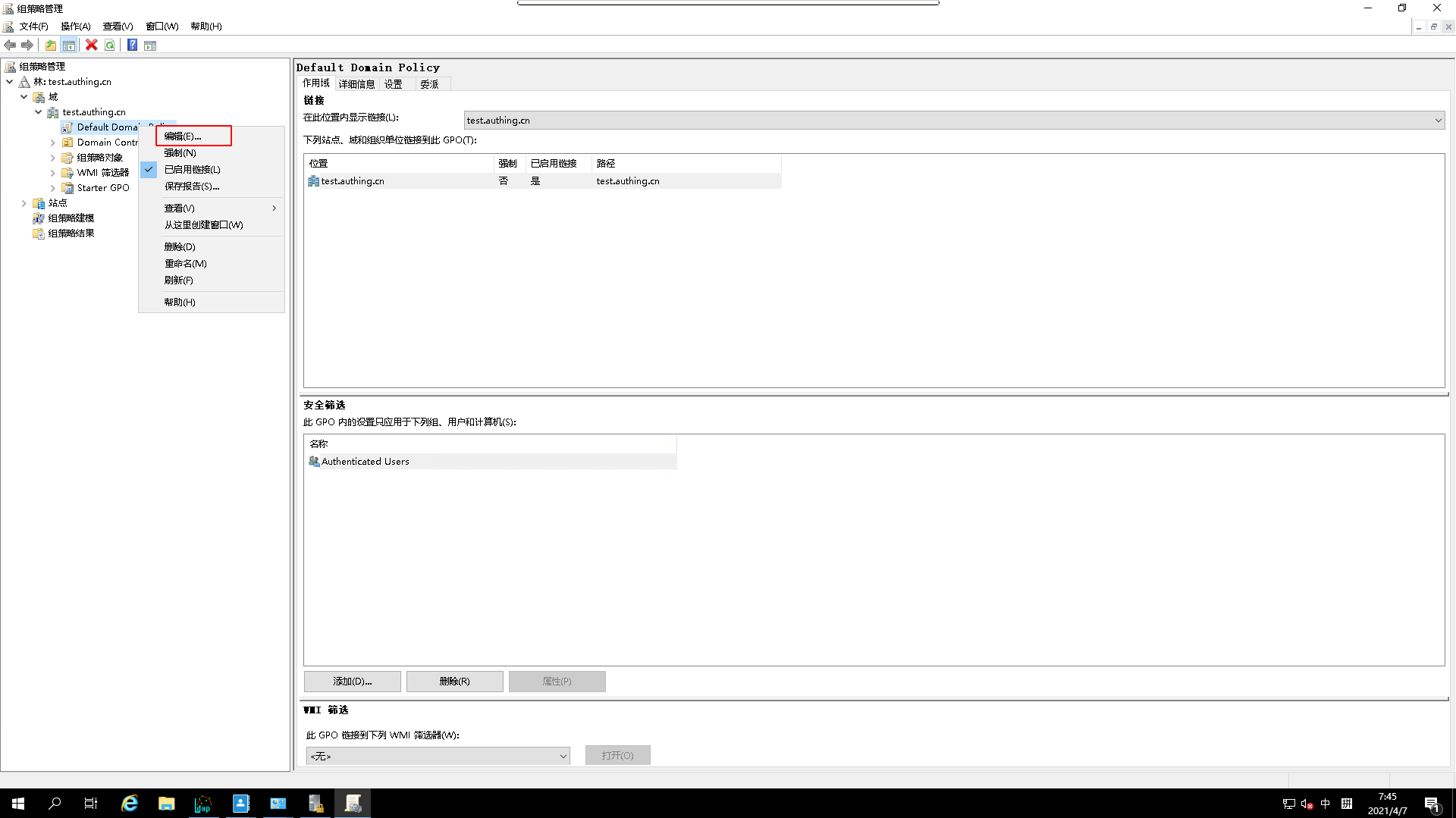

- 编辑

AD 策略

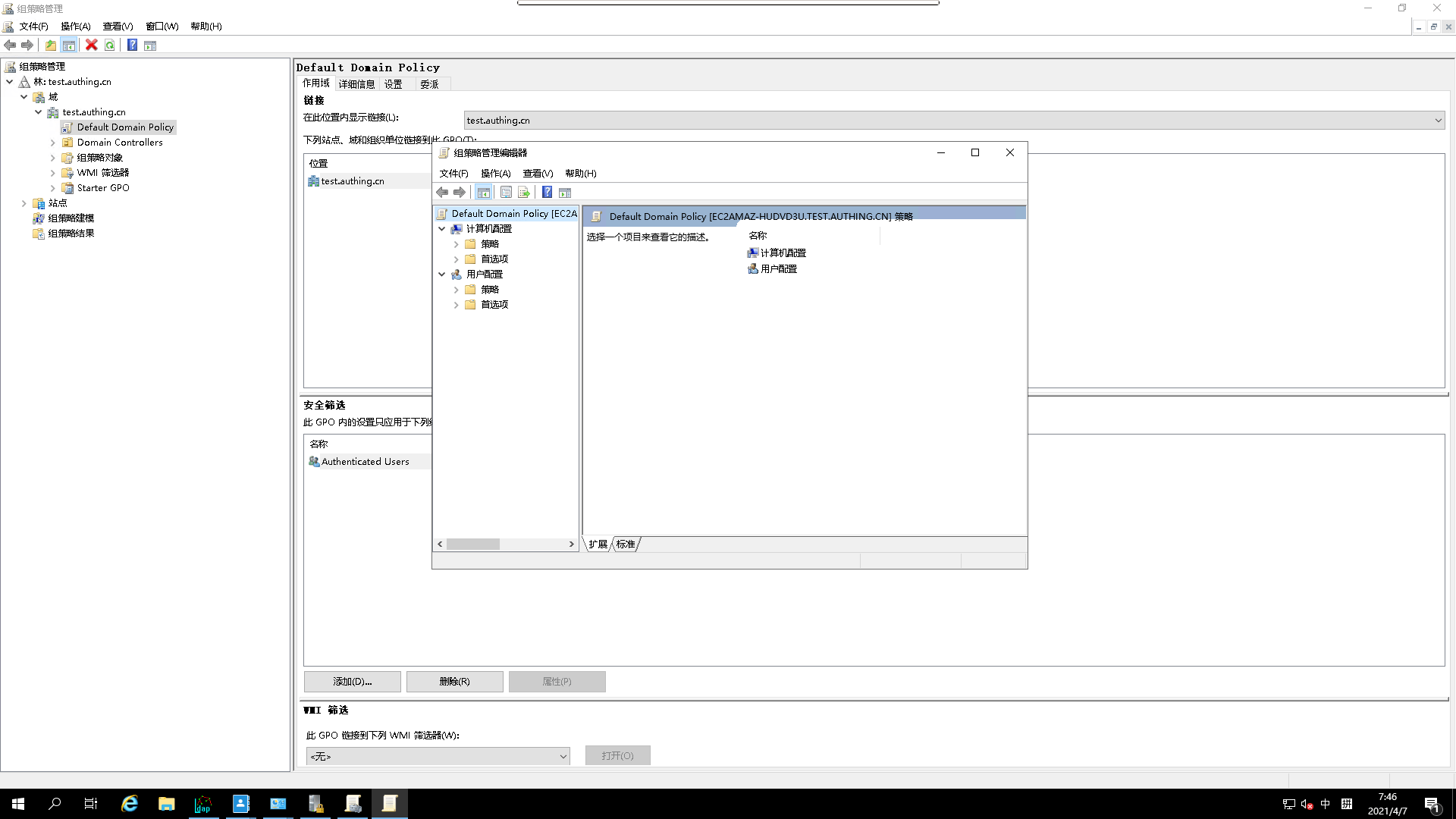

- 进入

计算机配置

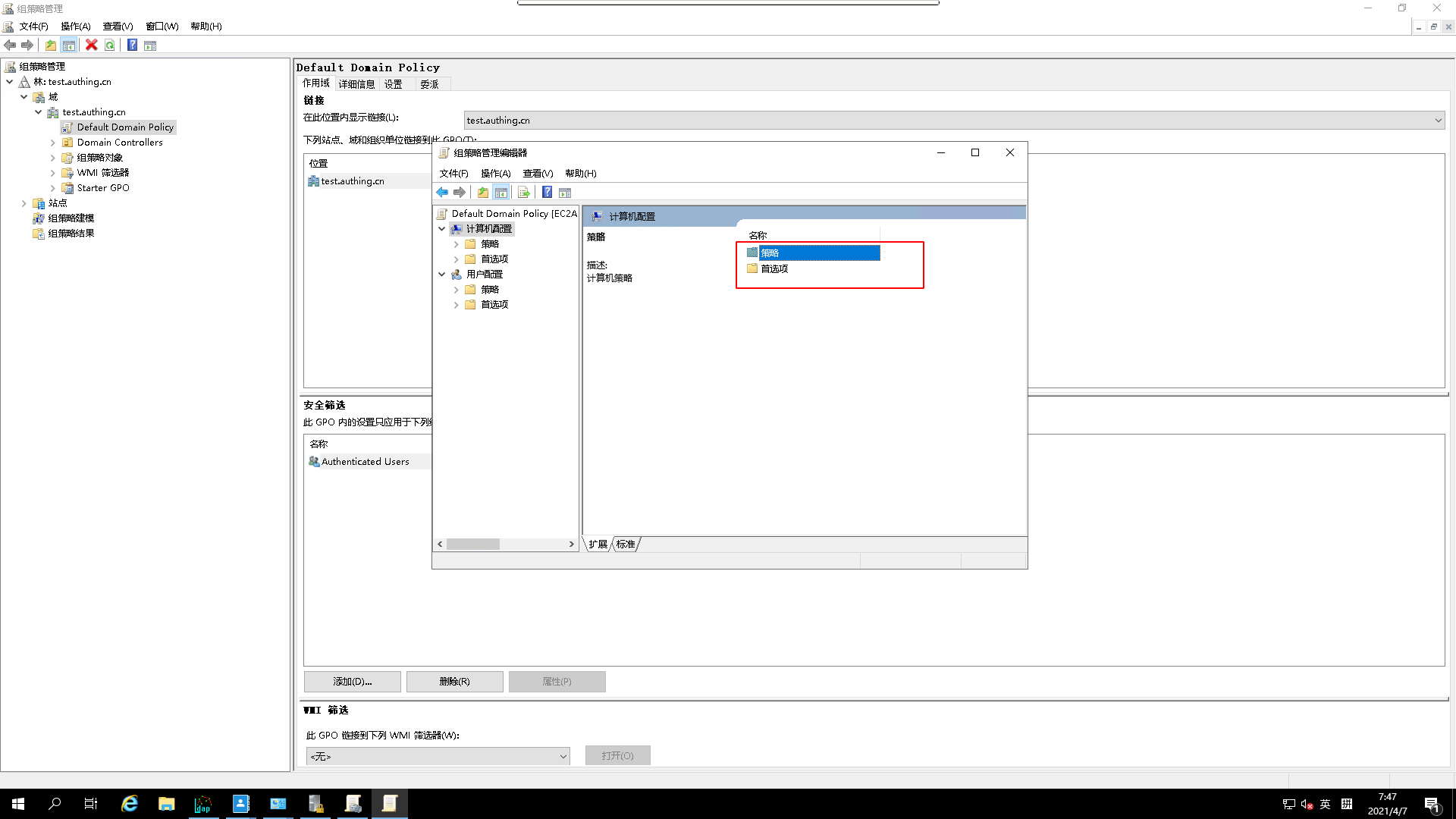

- 进入

策略

- 进入

windows 设置

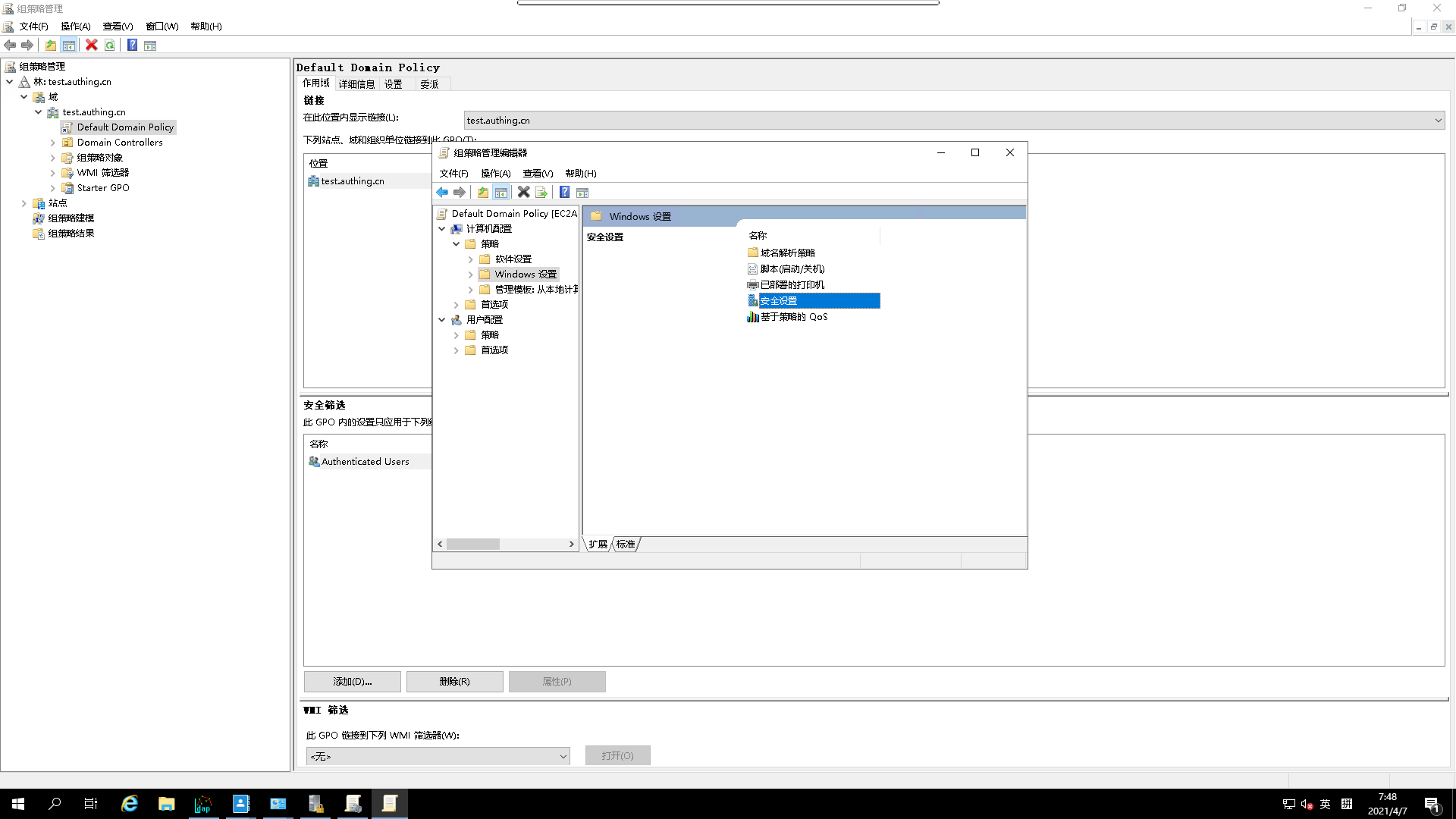

- 进入

安全设置

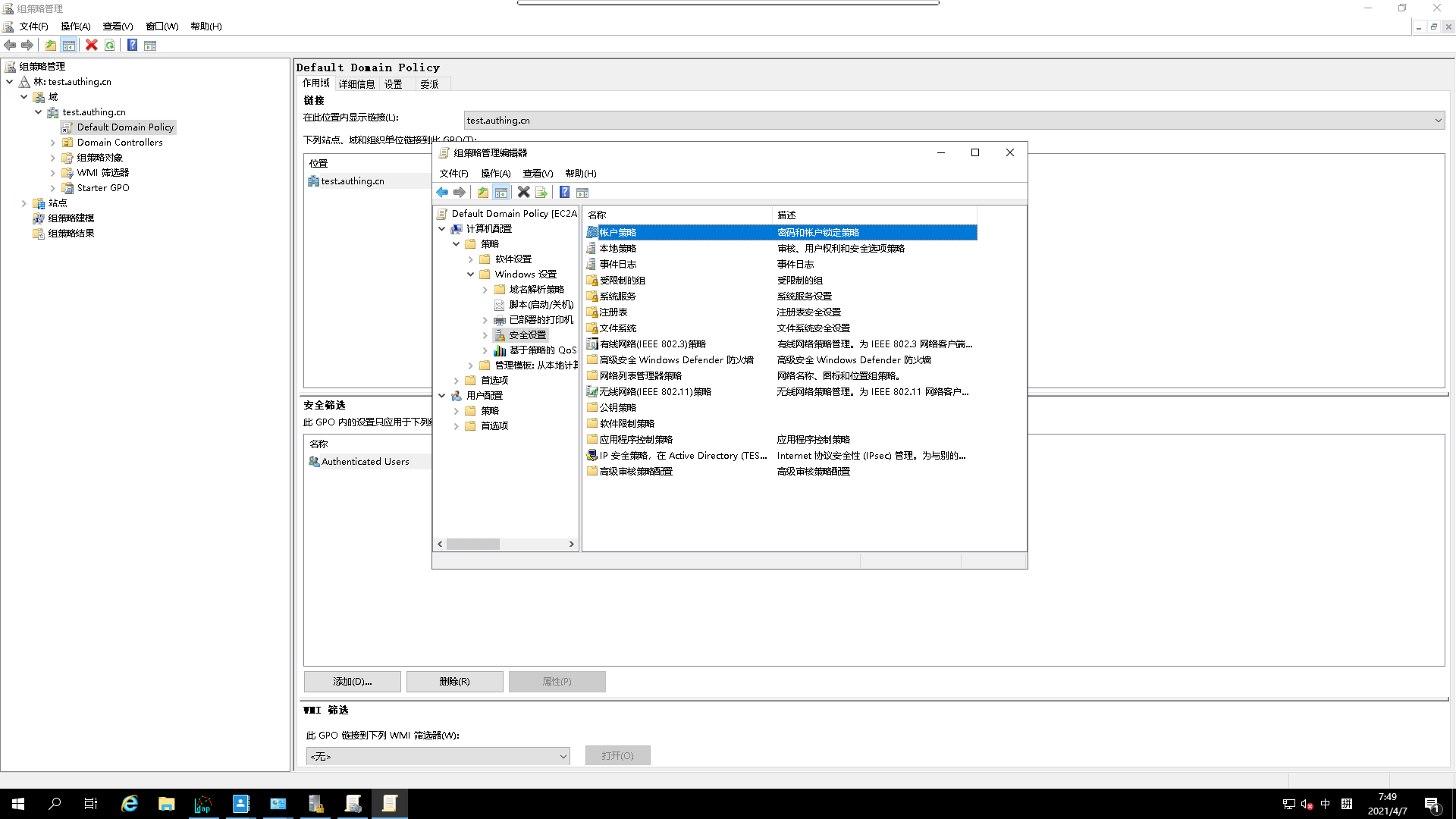

- 进入

账户策略

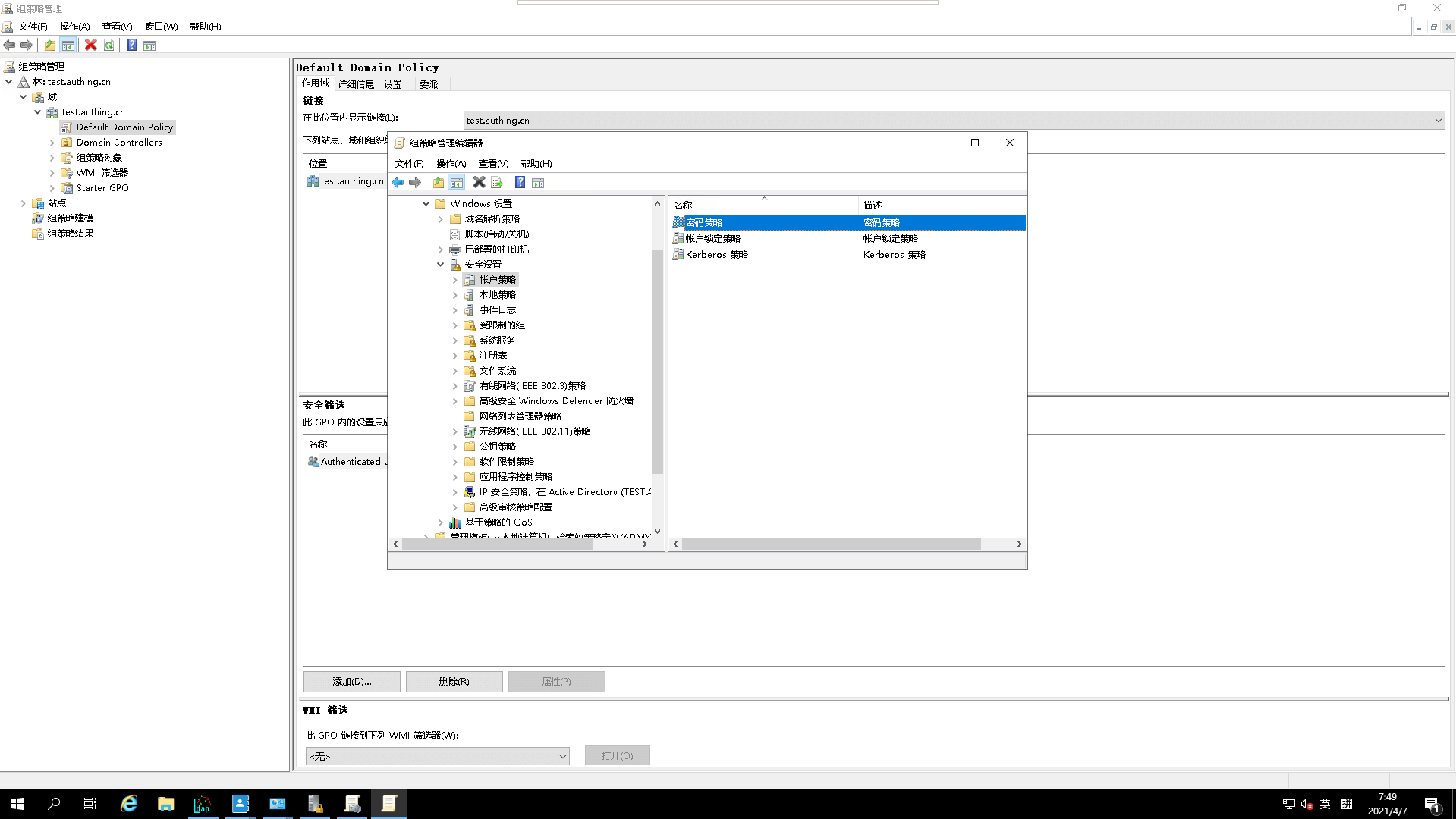

- 进入

密码策略

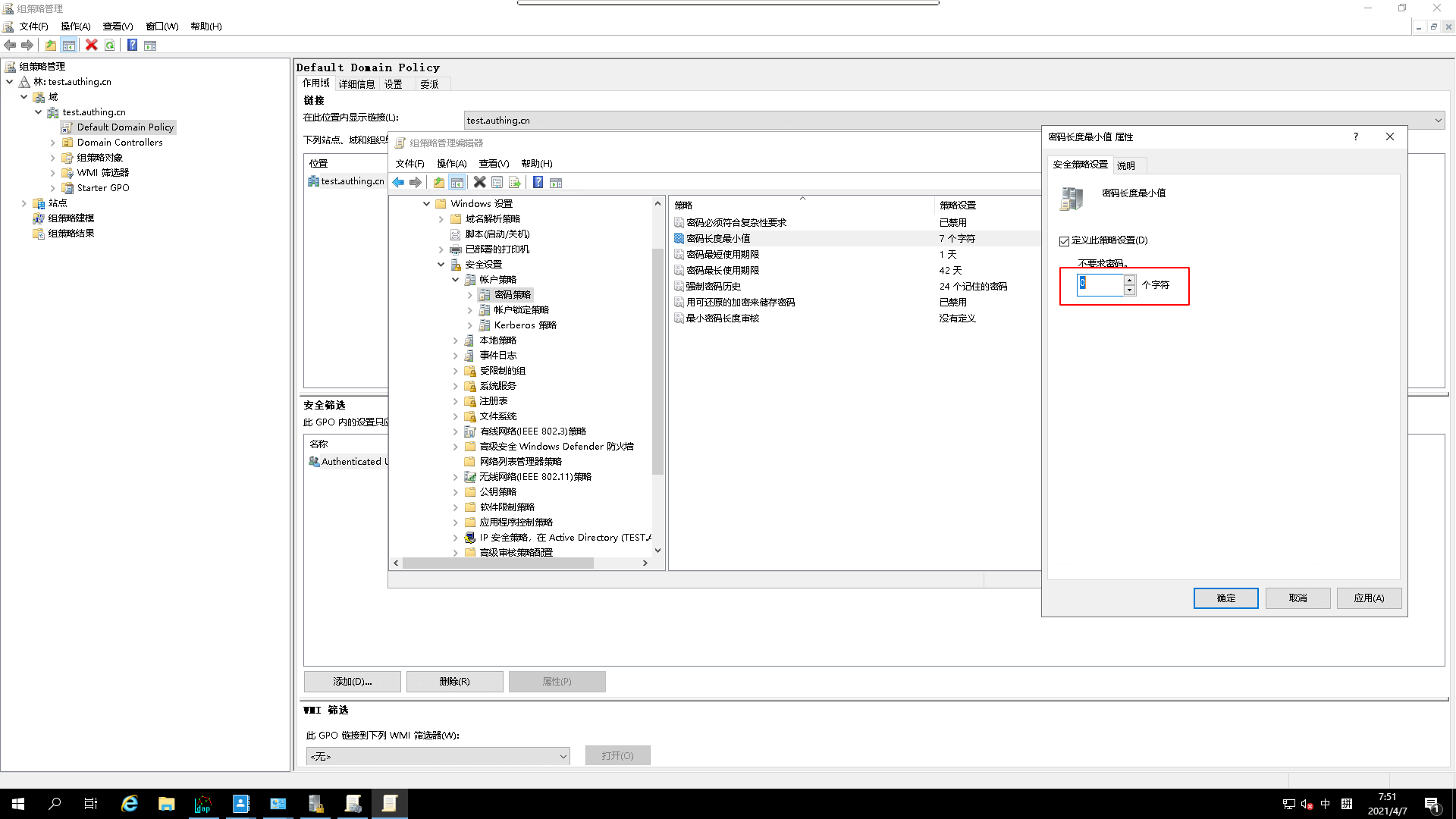

- 修改

密码长度最小值

点击

应用, 点击确认再次尝试新增一个

密码强度不够的用户

- 查看新增结果

¶ 相关 服务 以及 配置 的目的

此节主要讲解以上服务安装以及相关配置的目的:

- Windows Active Directory 在 Windows Server 下的安装

对于 AD 的相关操作, 前提就是构建一个 AD 服务, 而安装 AD 域服务就是在构建一个 AD 服务

- 安装 AD LDS

AD LDS 的安装并不是必须的

正如文档介绍: AD LDS 为应用程序特定的数据以及启用目录的应用程序(不需要 AD 域服务基础架构)提供存储. 一个服务器上可以存在多个 AD LDS 实例, 其中每个实例都可以有自己的架构

- 配置 AD 域服务

配置 AD 域服务 是为了完成 AD 域服务的初始化工作, 以完成后续核心功能的构建

- 检查 Active Directory 服务连接

检查 Active Directory 服务是否可用, 是否可以通过 ldap 进行连接, 这意味着是否可以将 AD 的管理映射为 ldap 的相关操作

- 安装 AD CS

AD CS 为 AD 的传输提供了安全的加密套件, 支持 ldaps 协议, 既能保证信息安全传输, 以及不可篡改等。 一些对于信息数据极其敏感的操作需要在 ldsps 下完成, 比如 新增一个用户并设置密码, 调整一个用户状态为启用 等. 该项功能的缺失, 会导致 Authing 数据同步的用户信息的状态是不可用的

- 配置 AD CS

配置 AD CS 是为了完成 AD CS 的初始化工作, 以完成后续功能的构建。

- 测试通过

ldaps连接 Active Directory

测试 AD CS 的相关配置是否出现问题, 是否是可用的。

AD 相关策略的修改与测试

此项行为主要为了引导用户注意 AD 服务中的密码相关策略, 因为可能导致在 Authing 中新增的用户在同步到 AD 的过程中, 出现一些问题。

场景如下:

- Authing 中的当前密码强度等级较低, 用户新增加了一个弱密码账户, 而 AD 中的密码当前设置状态要求一定的复杂度, 当用户同步过去的时候, 就会因为这些问题造成同步状态异常(用户虽然可以同步, 但是状态一直是禁用状态,因为密码会设置不成功,不符合 AD 的策略,会导致用户启用不成功)。

- Authing 中的用户名现在并没有存在设置特殊的规则进行验证筛选, 也就是默认 Authing 中的用户的 username 可以是任何字符串。但是 AD 中的用户名却不是, AD 中的 sAMAccountName 属性, 有一定的限制, 这样就导致了 Authing 到 AD 的数据需要处理这些差异性, 而这些差异性的导致来自于不同的系统, 又是较为合理常见的, 我们假设增加一个 Authing 用户 username 为

authing@gmail.com, 当进行同步的时候, 常规意义下username与sAMAccountName意义相同的, 这两个字段应该作为映射双方, 但是authing@gmail.com赋值给sAMAccountName是非法的, 必会引起错误。